Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wiercenie, przecinanie, podsłuchiwanie, wstrzykiwanie, modyfikowanie – w teście bezpieczeństwa 26 bankomatów

Prawdziwa gratka dla fanów bezpieczeństwa bankomatów – tegoroczny raport firmy Positive Technologies. W badaniu wzięło 26 bankomatów. Zaprezentowano 6 klas ataków:

- Wpinanie się w sieć, do której podłączony jest bankomat

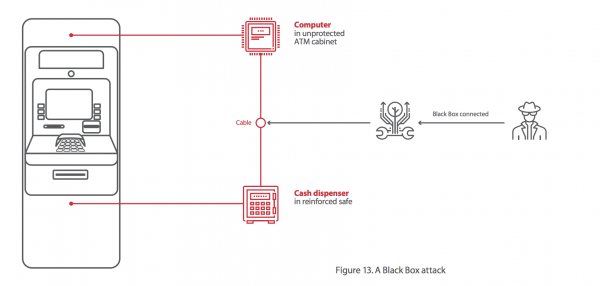

- Atak z tzw. Black Box

Chodzi tutaj i podłączenie się pomiędzy kasetkę z pieniędzmi a komponent sterujący kasetką.

(…) the cash dispenser is located within the safe, which is physically well protected. But the connection of the cash dispenser to the ATM computer is located outside of the safe, and therefore easy to access. In some cases, criminals have drilled holes in the front panel of an ATM in order to access the dispenser cable. With such access, criminals can then directly connect the dispenser to their own device, which is programmed to send cash dispensing commands. This device is most often a simple single-board computer (such as Raspberry Pi) running modified versions of ATM diagnostic utilities.

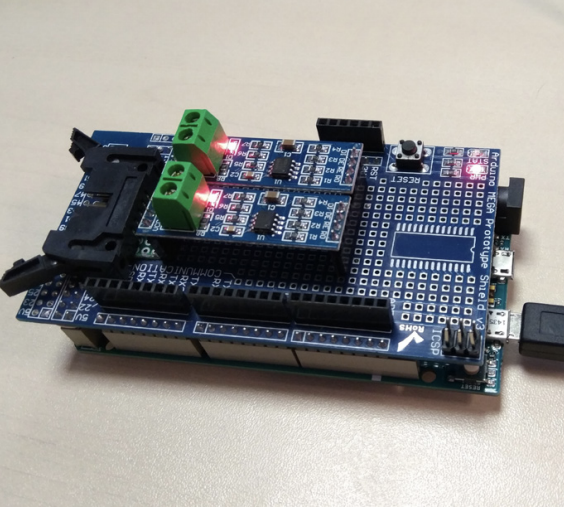

Taki podstawiony kontroler, poniżej:

black box

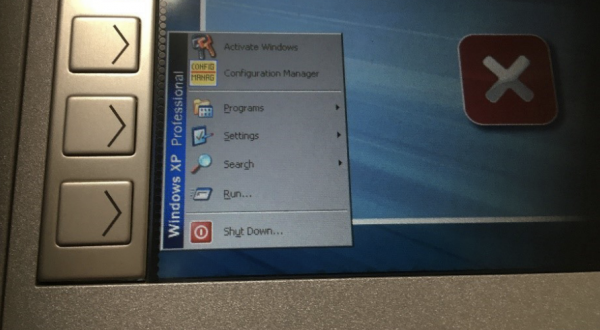

- Wyskakiwanie z trybu kiosk (czyli widoczny jest tylko standardowy interfejs bankomatowy). Tu niech komentarzem będzie zdjęcie:

bankomat

- Bezpośrednie podłączenie się do HDD

- Modyfikacja bootowania

- Kradzież danych z paska magnetycznego karty (różnymi niekoniecznie standardowymi sposobami – np. poprzez wpięcie komponentu pomiędzy oryginalnym czytnikiem a portem USB czy COM w bankomacie).

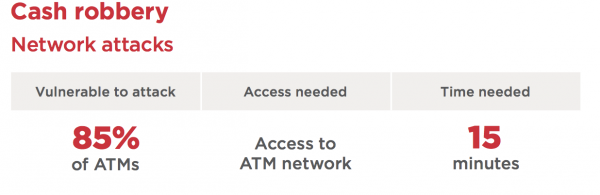

Każdy atak opisany jest z różnymi wariantami (np. co mogą robić atakujący po wpięciu do sieci bankomatowej), mamy też wyniki dla procentowe dla badanej próbki oraz sporo diagramów:

Przykładowy atak

Ilustracja do ataku z ‘black box’

Na koniec jest też parę 0-dayów (obecnie zapewne to już 1-days ;), np. taki kwiatek:

The third vulnerability, CVE-2018-13012, relates to the software update process. SafenSoft downloads a configuration file and update files via the insecure HTTP protocol. The integrity of these files is not checked, so an attacker could perform a man-in-the-middle attack to substitute the update files with malicious ones.

–ms

Standardowo w POS 2009 aktualizacje nie leciały po https, ale dało się wpisem do rejestru odblokować tls 1.1 i tls 1.2. A zablokować tls 1.0 i starsze. Wymusić ściaganie ich po https. Byłem niejako w szoku, że exe leci bez szyfrowania w standardzie, ale myślałem że bankomaty mają inne procedury. A jeśl to miało miejsce to nie ma co się dziwić.

Mam na paru sprzętach jeszcze xp z trikiem na aktualizacje i u mnie takie coś jest nie dopuszczalne. Z resztą ściągam wszystko ręcznie i integruję nlitem instalki, bo ten sposób nie jest zbyt legalny… a automatyczne aktualizacje i inne chmury wyłączam od zawsze i na zawsze.Fajna ciekawostka te testy, bo nie byłem pewny czy faktycznie bankomaty mają jeszcze xp. Jak widać mają… No a niby taki niebezpieczny system.

XP :), no bo przecież jest bezpieczny i dzięki niemu nasze pieniążki też…., czekam na bankomaty na zrotwanym Androidzie :)

To na zdjęciu to Arduino a nie Raspberry Pi.

Ale co by nie było – widać jaką pracę trzeba czasem wykonać, zanim wypuści się urządzenie na rynek. Aktualnie sam ma na biurku projekt, mający pracować w strefie “publicznej”. Wymyślam co i rusz kolejne zabezpieczenia przed wandalami / złodziejami. I co iteracja to okazuje się że nie przewidziałem kolejnej “luki” bezpieczeństwa.

Z bankomatami sprawę utrudnia fakt, iż są to urządzenia dość powszechne, które w niektórych krajach można po prostu kupić używane i spokojnie, w zaciszu pogmerać sobie we wnętrznościach aby znaleźć podatności.

Dlaczego WSZYSTKIE badane bankomaty są na Windowsie?? :O

Bo WSZYSTKIE bankomaty są na Windowsie.