Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Używasz szyfrowania S/MIME w Outlooku? Twoje maile mogły być… nieszyfrowane przez ostatnie 5 miesięcy

tl;dr – w pewnych sytuacjach Outlook wysyłał w jednej “zaszyfrowanej” wiadomości maila rzeczywiście zaszyfrowanego, ale również niezaszyfrowanego (czyli 2 kopie).

Before S/MIME, administrators used a widely accepted e-mail protocol, Simple Mail Transfer Protocol (SMTP), which was inherently not secure, or they used more secure but proprietary solutions. (…) with S/MIME, administrators now have an e-mail option that is both more secure and widely accepted. S/MIME is as important a standard as SMTP because it brings SMTP to the next level: allowing widespread e-mail connectivity without compromising security.

My piszemy o tym tak – S/MIME bazujący na kryptografii asymetrycznej – poza podpisem cyfrowym, zapewnia szyfrowanie end-to-end (czyli Wasz admin mając dostęp do serwera pocztowego – choćby niewiadomo co robił – nie powinien mieć dostępu do Waszego zaszyfrowanego maila). W podobny sposób działa też nieco mniej popularny PGP.

To zobaczmy teraz na problem. Sami odkrywcy buga piszą tak (podatność była już znana parę miesięcy temu):

There is a bug in Outlook that causes S/MIME encrypted mails to be send in encrypted and unencrypted form (within one single mail) to your mail server (and the recipient’s mail server and client and any intermediate mail servers). The impact is that a supposedly S/MIME encrypted mail can be read without the private keys of the recipient. This results in total loss of security properties provided by S/MIME encryption.

Chciałbyś sprawdzić w mailach wysłanych czy Twoje maile wysłane są poprawnie zaszyfrowane? Nie da się:

In the sender’s “Sent Items” folder, there is no indication of the problem whatsoever. The message is displayed in Outlook as if it was properly encrypted.

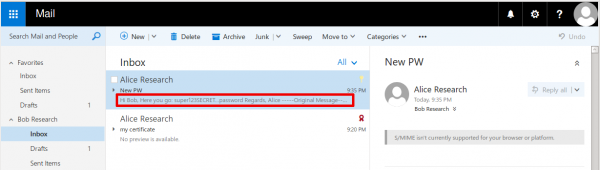

Jako demo autorzy znaleziska pokazują scenariusz wysłania szyfrowanego maila (w wysłanych wszystko OK – szyfrowane), ale… jeśli zobaczymy ten sam mail przez OWA – widzimy plaintext :-(

Mail szyfrowany

Ten sam sam mail na OWA…widać plaintext:

Mail nieszyfrowany

Na otarcie łez – podatność występuje tylko przy formatowaniu maili “Plain Text” (domyślne formatowanie to HTML, chyba że odpowiadamy na maila “Plain Text” – wtedy Outlook automatycznie ustawi “Plain Text”) i zależy od tego czy wysyłamy maile korzystając z Exchange (mail nie jest szyfrowany do pierwszego serwera pocztowego) czy SMTP (brak szyfrowania end-to-end pomiędzy wszystkimi serwerami pocztowymi na ścieżce do adresata).

Oczywiście pamiętajmy dodatkowo, że serwery mogą (choć nie muszą) negocjować między sobą dodatkowe metody szyfrowania (więc nie oznacza to że mail idzie przez Internet plaintextem), ale tak czy siak każdy serwer pocztowy po drodze może mieć dostęp do naszej wiadomości w postaci jawnej (nie o to chodzi w szyfrowaniu end-to-end!).

Na koniec, Microsoft pisze o załatanej wczoraj podatności dość enigmatycznie:

An information disclosure vulnerability exists when Microsoft Outlook fails to establish a secure connection.

An attacker who exploited the vulnerability could use it to obtain the email content of a user.

The security update addresses the vulnerability by preventing Outlook from disclosing user email content.

–ms

Witam; ciekawe nie ma co.Myślę że zamiast się z nimi użerać ,to prościej jest zmienić firmę obsługującą pocztę.Ja tak zrobiłem, NO PROBLEM. Firma o której mówimy ,nas klientów traktuje z góry .Zresztą zawsze tak robiła.Ja w podobny sposób potraktowałem tą firmę.Zmienić i będzie święty spokój.

Pozdrawiam.

Wyglada na swietna podstawe do ataku na sam klucz S/MIME ze znanym tekstem jawnym a to juz troche grubsze.

Żeby to było takie proste Tomaszu :(