Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Trwają ataki na polskich internautów, korzystające z diabelsko sprytnej techniki (BITB). W akcji białoruska grupa APT.

Jakiś czas temu relacjonowaliśmy ~start nowej kampanii ataków kierowanych m.in. na Polaków (ale również na Ukrainę), od tamtego czasu, operacja jest cały czas kontynuowana o czym donosi CERT Polska.

Celem atakujących jest wyłudzenie danych logowania do poczty elektronicznej (nota bene: jest to ta sama grupa napastników – alias Ghostwritter/UNC1151 – która wg relacji uzyskała dostęp do e-maili pana Dworczyka; dodatkowo czasem kradzione są dane logowania do Facebooka).

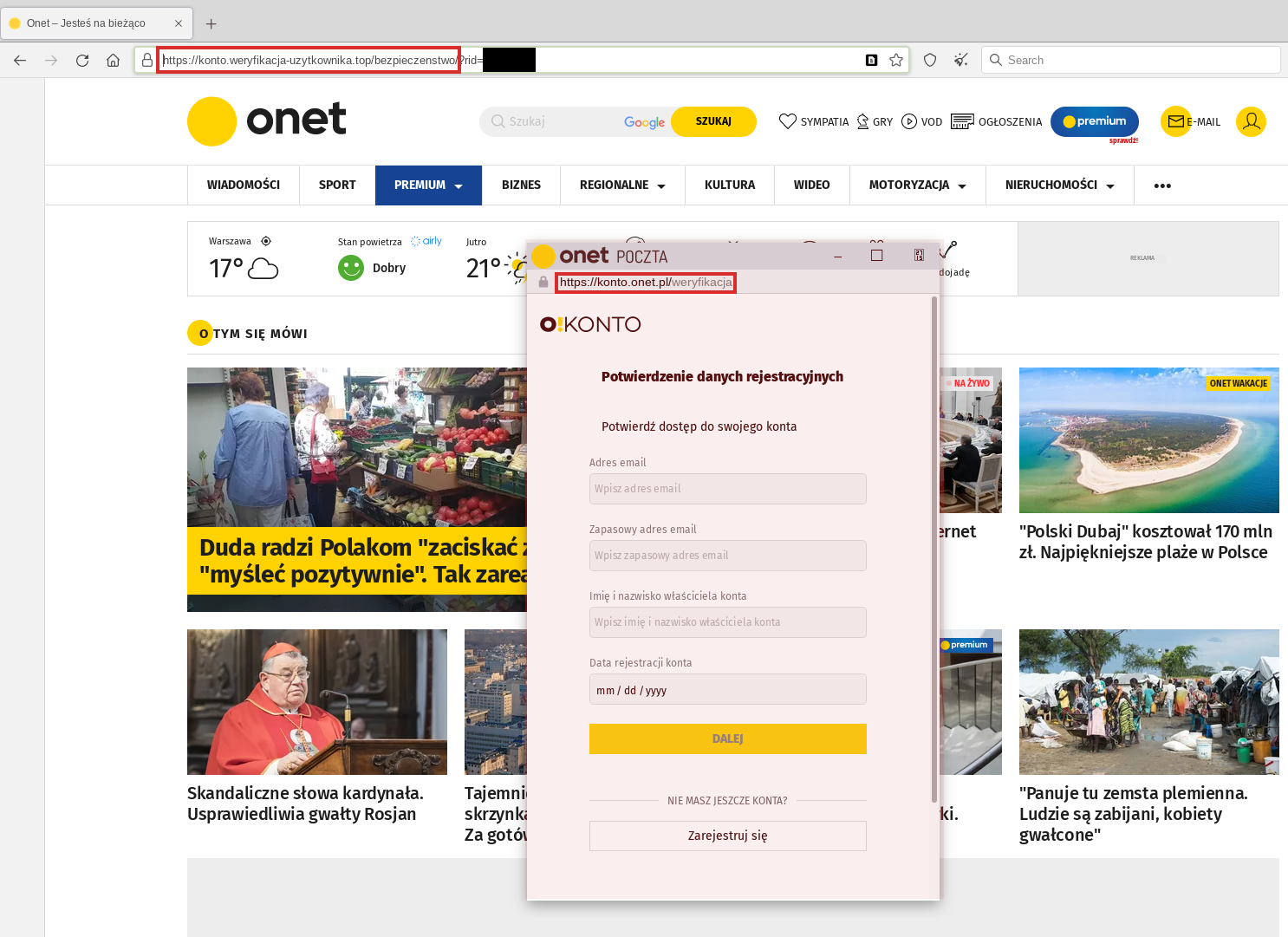

Atak zaczyna się od e-maila phishingowego np. z informacją, że (rzekomo) nasze konto zostanie zablokowane – kierowani jesteśmy na lewą stronę… w tym momencie możecie przerwać i zapytać – ale co w tym sprytnego? A więc to, że na tej stronie otworzy się dodatkowe okno przeglądarki, w którym adres naszej poczty elektronicznej będzie wyglądał jak prawidłowy (np. mail.google.com). Będąc bardziej precyzyjnym okno to jest utworzone sztucznie, korzystając z javascriptu na podstawionej stronie – a w miejsce adresu URL jest po prostu… obrazek.

Zgadnijcie, na którym fragmencie interfejsu najczęściej skupią uwagę użytkownicy? Bingo! Na tym, gdzie mają coś wpisać…:

Tak właśnie wygląda w akcji technika Browser In The Browser (BITB), a atak można względnie prosto wykryć – wystarczy przesunąć sztuczne okno przeglądarki poza ekran głównego okna. Jeśli nie będzie się tego dało zrobić – najpewniej mamy do czynienia z atakiem.

Inny przykład kierowany na Polskę, przytacza Google. Tutaj ciekawostka – interface głównej przeglądarki jest z MacOS, natomiast sztuczne okno, ma udawany interface Windows – coś tutaj nie gra, prawda?

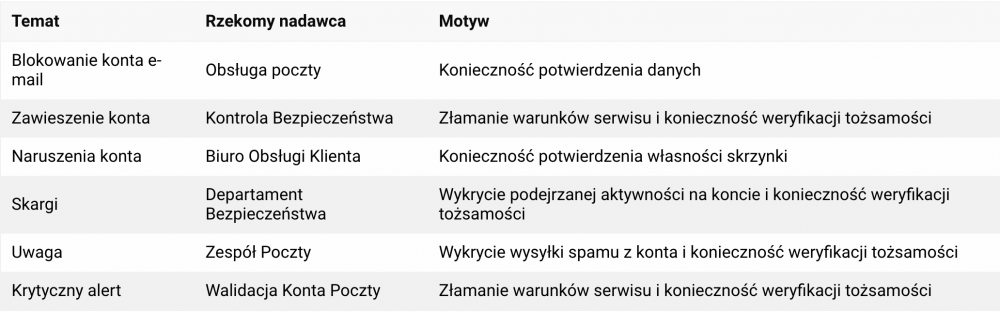

Na koniec warto jeszcze zacytować za CERT Polska tabelę z tematami e-maili phishingowych, które inicjują całą akcję. Jak widać każdy z “powodów” wysłania fałszywej wiadomości związany jest z pewnymi “problemami” na koncie:

W ramach zabezpieczenia się przed tego typu atakami (poza wiedzą o mechanizmach stosowanych przez atakujących) – polecamy skonfigurowanie mechanizmu 2FA (dwuczynnikowe uwierzytelnienie) na swoim koncie (pocztowym, FB, …). Mogą to być SMSy, Google Authenticator, ale najskuteczniejsza metoda to użycie kluczy U2F, które od pewnego czasu mamy dostępne w naszym sklepie.

~Michał Sajdak

A jak wyglądałaby taka strona w wersji mobilnej?

Tam raczej odpada wychodzenie okienka poza okienko.

Jakiś czas temu (jak żyły dinozaury i internet był w kafejkach) podobnie pojawiały się flash-owe popupy – przeważnie udające alerty od rzekomo lokalnego antywirusa o zainfekowaniu systemu i aby to naprawić to trzeba kliknąć przycisk “Skanuj”. Zawsze wtedy sprawdzałem czy okno z alertem pozostanie jak zminimalizuję przeglądarkę (czasami takie okienko udawało mojego AntyVir-ka więc dla pewności musiałem to sprawdzić)

Nie chcę robić za malkontenta, ale imo nie ma tu nic “diabelsko sprytnego” ;)

Faktycznie, może ten dodatkowy adres usypia trochę uwagę, ale w moim odczuciu jedynie i tak tych najmniej ogarniętych użytkowników, którzy w dużej mierze łapią się na phishing “standardowy”.

Niemniej jednak, warto opisywać takie przypadki, chociaż nie jestem pewny czy to cokolwiek zmieni bez gruntownej zmiany w edukacji od najmłodszych lat. Mam dziwne wrażenie, że mało komu zależy, aby ze szkół wychodzili ogarnięci ludzie… może po części dlatego, że sami nauczyciele mają często gigantyczne braki w wiedzy oraz samym podejściu do nauczania.

Pozdrawiam

Ściągnąłem kreator do tego ataku z poprzedniego Waszego artykułu – powiem, że gdyby to dostosował ktoś ogarnięty (np. rozpoznawanie user-agent i dopasowane grafiki), to na serio atak jest mocny.