Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Tajna chińska jednostka rozpracowana! Serio?

Wszystkie serwisy zajmujące się bezpieczeństwem oraz większość amerykańskich mediów rozwodzi się dziś nad pewnym raportem opublikowanym przez firmę Mandiant. Obszerne opracowanie APT1: Exposing One of China’s Cyber Espionage Units ma rzekomo dowodzić zaangażowania chińskiego rządu i wojska w setki cyberataków na amerykańskie firmy i organizacje rządowe. Jednak nawet pobieżna analiza raportu skłania do zupełnie innych wniosków.

“New York Times”, który sam niedawno został przez Chińczyków zhackowany, opublikował na podstawie raportu przydługawą historię, a w telewizji CNN pojawił się w tej sprawie sam David Kennedy, znany również jako Rel1k.

Cóż zatem tak bardzo interesującego zawiera sam raport? Już pobieżna analiza rozczarowuje i każe zastanowić się nad jego prawdziwym przeznaczeniem. Opisane ataki pod względem technicznym są bardzo typowe. Spear Phishing oraz infekcja backdoorem, który nawiązuje komunikację z serwerem C2. Następnie eskalacja uprawnień (np. poprzez wykradanie poświadczeń) oraz uzyskiwanie dostępów do innych zasobów w sieci ofiary i jak najdłuższe utrzymanie dostępu. Z pewnością można więc stwierdzić, że z raportu nie dowiemy się niczego nowego o atakach internetowych.

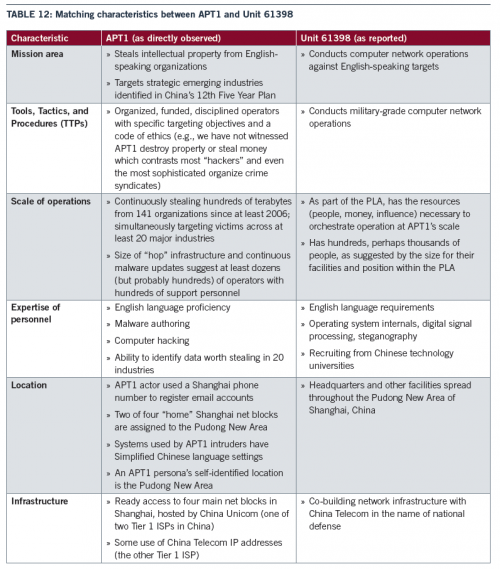

Cały raport zdaje się jednak przede wszystkim usilnie udowodnić postawioną już w samym tytule tezę, że za wszystkimi przypadkami przeanalizowanych ataków stoi enigmatyczna chińska jednostka wojskowa 61398. Spójrzmy tylko na wyciąg z tabeli sumującej wszystkie zebrane „dowody” w postaci porównania charakterystyk jednostki 61398 oraz grupy APT1.

Czy więc chińska armia angażuje się w nieetyczne przedsięwzięcia informatyczne? Prawdopodobnie tak, ale to wiemy i bez raportu firmy Mandiant.

A czy waszym zdaniem tego typu analiza porównawcza jest wystarczającym dowodem na to, że APT1 rzeczywiście działa na zlecenie chińskiego wojska? Czy może jednak cel samego raportu był zupełnie inny?

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)

Biorąc pod uwagę, że Mandiantowi udało się kontrolować ruchy włamywaczy w czasie rzeczywistym, monitorując ich sesje RDP, mozna przyjąć, że dane zebrane w ten sposób są w miarę wiarygodne. A skoro

– wszystkie połączenia przychodzące do sesji RDP były inicjowane geograficznie w tym samym obszarze

– organizacja działa od 7 lat

– liczy sobie więcej niż kilkadziesiąt osób i jest zarządzania w sposób zogranizowany

– korzysta z ogromnej puli adresacji IP, która podlega rządowej kontroli

to jedyną sensowną alternatywą jest to, że tajemnicza grupa włamywaczy działa bez wiedzy chińskich władz, na ich rzecz, pod samym ich nosem, nie bojąc się reperkusji. Brzytwa Ockhama mówi, że są prostsze rozwiązania :)

@Adam,

Tylko jakoś sensownych dowodów w raporcie brak, czytając go trudno się oprzeć wrażeniu, że został napisany pod z góry obraną tezę. Chyba, że dowodem na udział tajnej jednostki jest to, że adresy sprawców należały do “China Telecom Shanghai Network”?

Table 8: Net blocks corresponding to IP addresses that APT1 used to access their hop points

445 223.166.0.0 – 223.167.255.255 China Unicom Shanghai Network

217 58.246.0.0 – 58.247.255.255 China Unicom Shanghai Network

114 112.64.0.0 – 112.65.255.255 China Unicom Shanghai Network

12 139.226.0.0 – 139.227.255.255 China Unicom Shanghai Network

1 114.80.0.0 – 114.95.255.255 China Telecom Shanghai Network

1 101.80.0.0 – 101.95.255.255 China Telecom Shanghai Network