Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Szyfrujesz ZIP-y? Można do 15 godzin odzyskać każde hasło do 15 znaków (przy pewnych założeniach)

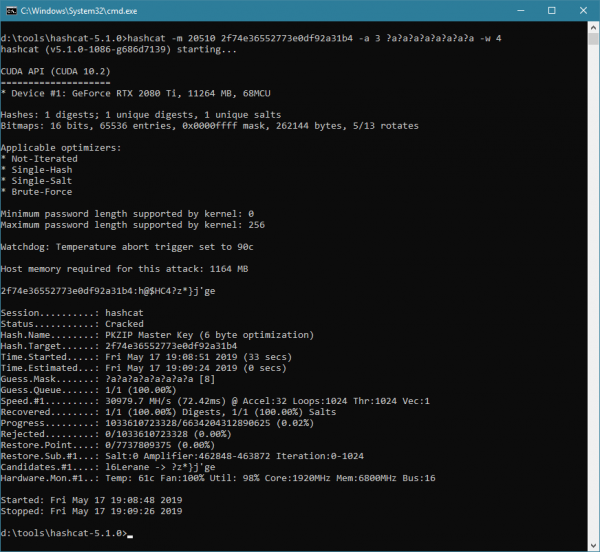

Ostatnio ciekawą informację przekazał twórca hashcata:

Support for PKZIP Master Key added to with an insane guessing rate of 22.7 ZettaHash/s on a single RTX 2080Ti. All passwords up to length 15 in less than 15 hours with only 4 GPUs!

Czym jest PKZIP? Jest to pierwszy program, który wprowadził format zip, ale niektórzy nazywają tak domyślny algorytm szyfrowania zip-ów:

The PKZIP standard supports nowadays AES encryption, yet, an analysis of the main ZIP encryption software available in the market reveals that in up to 50% of the cases, the PKZIP stream cipher remains the default encryption method for ZIP archives.

Cytowana powyżej praca pokazuje implementację na GPU dwóch typów ataków:

- Atak klasy known plaintext (aby go skutecznie wykonać musimy znać co najmniej 12 bajtów z ciągu, który później jest szyfrowany) – choć pamiętajmy że często w zipach nie są szyfrowane nazwy plików (widać też więc ich typ) – może to znacznie ułatwić całą “zabawę”, choć nie jest takie oczywiste.

- Atak bez znajomości niewielkiego fragmentu jawnego tekstu:”Furthermore, we also present a novel GPU implementation that can recover the PKZIP

stream cipher password when no plaintext is known.”

To o pierwszym z ataków wspomina twórca hashcata (wskazując realną do uzyskania prędkość łamania rzędu 27 zettahashy / sek):

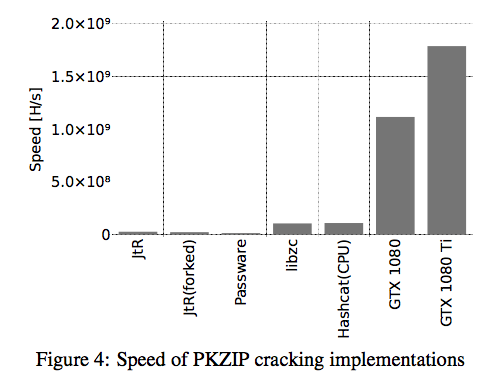

Drugi atak z kolei łamie hasło około 16 razy szybciej niż obecne rozwiązania bazujące na CPU:

Jaki wniosek? Używajcie szyfrowania zip-ów, ale absolutnie zrezygnujcie z często domyślnego algorytmu. W zasadzie jedyną dobrą opcją jest wykorzystanie opcji z algorytmem AES.

–ms

Co sie dzieje

Kiedys usrael w panice blokowal wywozenie Pgp a teraz Zettahashe robia co chca

usrael. Podoba mi się.

Dlatego pliki szyfruje gpg

Szyfrujesz dane GPG? Można do 5 godzin złamać każde hasło GPG do 20 znaków

pod pewnymi warunkami

po pierwsze musi być krótki klucz …..

“Atak klasy known plaintext (aby go skutecznie wykonać musimy znać co najmniej 12 bajtów z ciągu, który jest szyfrowany) – choć pamiętajmy że często w zipach nie są szyfrowane nazwy plików (widać też więc ich typ)”

czy tu aby nie chodzi o 12 bajtów ciągu, który *nie* jest szyfrowany?

also, w PDFie jest mowa o 12 bajtach losowych na początku, przed plaintextem – jestem zmieszany.

oczywiście o to chodzi -> tak właśnie działają ataki typu known plaintext (updated w tekście)

A ktoś wierzy jeszcze w bezpieczeństwo zahasłowanych zipów? Ja z reguły zipa używam gdy muszę gdzieś wysłać dużą ilość plików a nie mam pewności że odbiorca odczyta rara albo 7z (które mają lepsze wartości kompresji), jak chcę coś zaszyfrować to używam TrueCrypta.

myślę że wierzy > 50% ludzi :)

Obecnie chyba bardziej veracrypta ;)

No tak, ale TrueCrypt też już nie jest bezpieczny… w każdym razie tak piszą na stronie:

http://truecrypt.sourceforge.net/