Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Szyfrowanie danych, usuwanie backupów, zacieranie śladów… analiza ransomware Dire Wolf

Dire Wolf jest nową grupą przestępczą, której aktywność zaobserwowano w maju br. Pierwszymi ofiarami cyberprzestępców były firmy z sektora technologicznego, finansowego oraz budownictwa działające we Włoszech, Tajlandii, Australii oraz Indii. Działania cyberprzestępców ukierunkowane są głównie na zysk finansowy. W celu zwiększenia szansy na uzyskanie okupu, wykorzystują technikę double extortion, grożąc ujawnieniem prywatnych danych firmy, w przypadku braku otrzymania zapłaty.

TLDR:

- Na początku maja 2025 r. na darknetowych forach została opublikowana lista firm/instytucji zainfekowanych ransomware Dire Wolf.

- Atakujący wykorzystują metodę double extortion (kradzież oraz szyfrowanie), grożąc ujawnieniem danych w przypadku braku otrzymania okupu. Na dowód swych słów publikują próbki pozyskanych plików.

- Komunikacja z ofiarami następuje za pomocą protokołu Tox.

- Oprócz szyfrowania danych, malware usuwa kopie zapasowe, dzienniki zdarzeń oraz blokuje możliwość odzyskania systemu za pomocą Windows Recovery Environment (WinRe).

- Na chwilę obecną, narażeni na działanie malware są użytkownicy systemu operacyjnego Windows.

Czym dokładnie jest Dire Wolf?

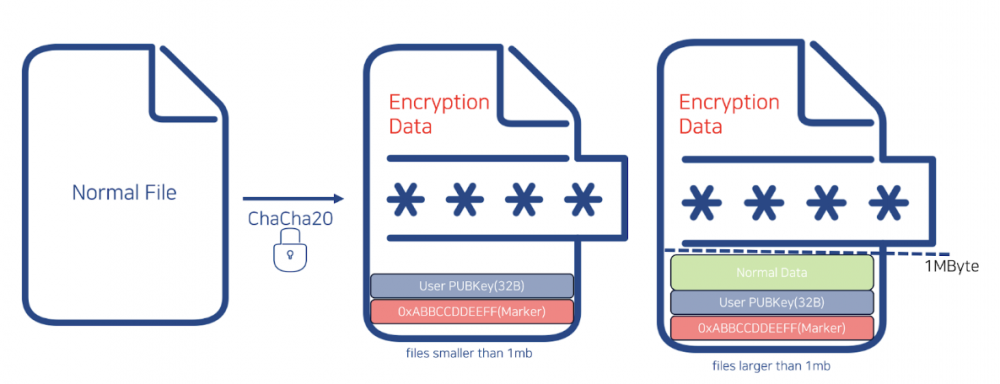

Narzędzie Dire Wolf można zaklasyfikować jako malware typu ransomware, ponieważ jego głównym zadaniem jest zaszyfrowanie infrastruktury klienta. Używa algorytmu strumieniowego ChaCha20 oraz kryptografii asymetrycznej z wykorzystaniem krzywej eliptycznej Curve25519, ze stałym kluczem publicznym umieszczonym wewnątrz programu. Algorytm strumieniowy odpowiada za szyfrowanie plików, natomiast krzywa eliptyczna za wymianę kluczy kryptograficznych, używanych do zaszyfrowania danego pliku.

Dla każdego pliku generowany jest unikalny klucz szyfrujący (prawdopodobnie za pomocą systemowej funkcji rand). Klucz ten bierze udział w ustalaniu wspólnego sekretu z atakującym. Następnie, wspólny sekret jest przetwarzany przez kryptograficzną funkcję skrótu SHA-256. Z tak uzyskanego ciągu generowany jest unikalny klucz szyfrujący oraz nonce, zasilające algorytm strumieniowy ChaCha20 dla każdego z plików.

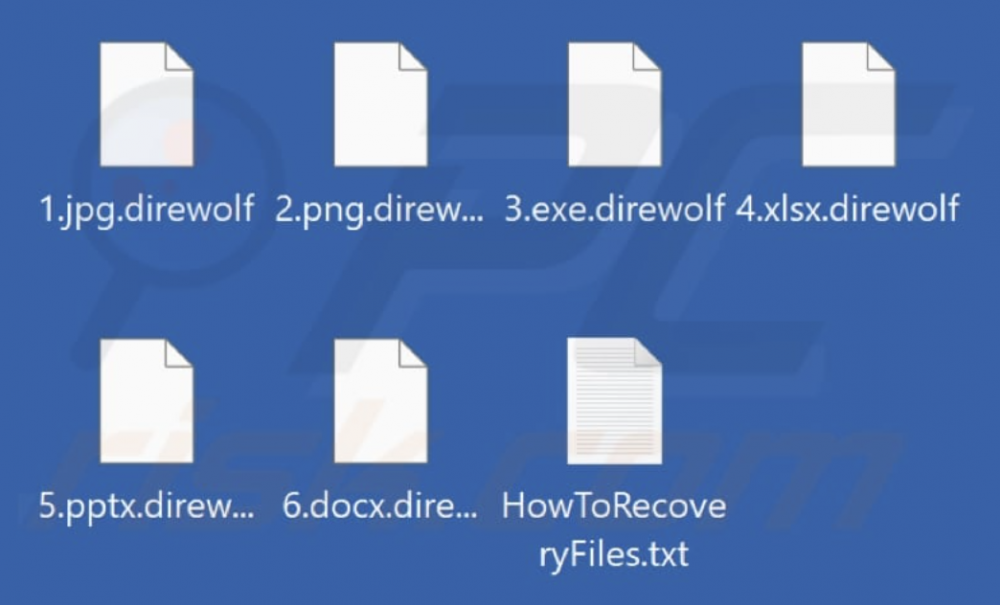

Zgodnie z powyższym rysunkiem, działanie malware różni się w zależności od rozmiaru pliku. Zgodnie z przyjętą strategią, pliki mniejsze niż 1 MB są szyfrowane w całości, natomiast dla większych plików, szyfrowany jest jedynie pierwszy 1 MB danych. Takie działanie pozwala na efektywne zaszyfrowanie infrastruktury ofiary oraz maksymalizację szkód. Po przeprowadzeniu procesu szyfrowania, nowy plik zostaje zapisany z rozszerzeniem *.direwolf.

Schemat ataku

Pierwszym etapem ataku jest umieszczenie ransomware wewnątrz infrastruktury ofiary. Cyberprzestępcy stosują w tym celu szereg technik, m.in.:

- wykorzystanie luk w oprogramowaniu – niezałatane podatności w aplikacjach, systemie operacyjnym, przeglądarkach internetowych oraz urządzeniach sieciowych,

- uruchomienie pliku pochodzącego z niepewnych źródeł – instalacja pirackiego oprogramowania, fałszywe powiadomienia (hoax), korzystanie z keygenów, cracków, itp.

- phishing – pobranie i uruchomienie złośliwego załącznika, przekierowanie do fałszywych stron, na których po wejściu następuje wykonanie złośliwych skryptów,

- malvertising – wykorzystanie reklam do propagacji złośliwych skryptów,

- sieci p2p – pliki udostępniane przez innych użytkowników mogą zawierać malware.

Większość infekcji ransomware rozpoczyna się od działania użytkownika – uruchomienie podejrzanego pliku.

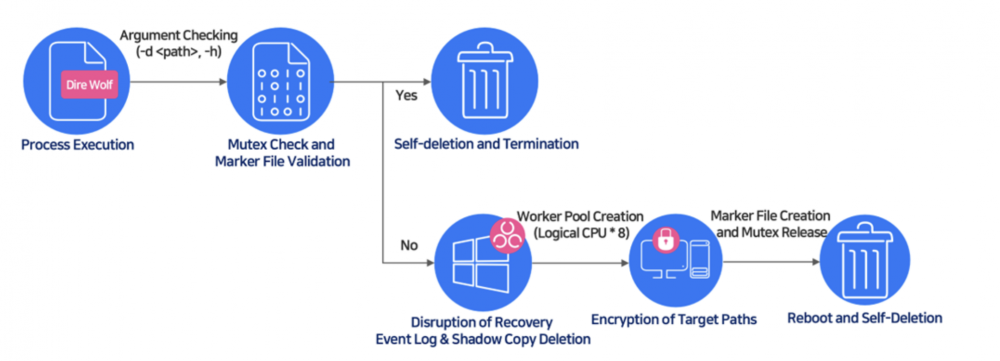

Jak widać na powyższym schemacie, Dire Wolf nie korzysta z zewnętrznego pliku konfiguracyjnego, tylko z argumentów linii poleceń. Parametr -d <path> pozwala na zdefiniowanie konkretnego katalogu, który będzie stanowił cel ataku, -h z kolei wyświetli informacje o sposobach uruchomienia programu.

Następnym krokiem jest inicjalizacja mechanizmu, odpowiadającego za sprawdzenie czy przejmowana infrastruktura została już zainfekowana malware. W tym celu wykorzystane zostały muteksy systemowe Global\direwolfAppMutex (muteks ten pozwala sprawdzić czy instancja malware działa w systemie) oraz znacznik zakończenia działania programu C:\runfinish.exe (obecność pliku oznacza, że system został zainfekowany, a malware usunięty z systemu).

Jeżeli którykolwiek z powyższych markerów wykryje obecność infekcji, Dire Wolf zostaje usunięty z systemu (autodestrukcja).

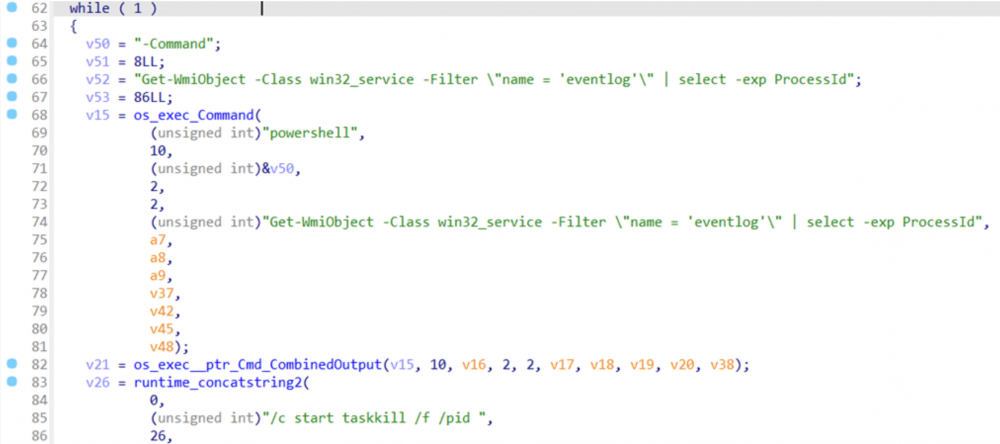

Kolejnym etapem jest zacieranie śladów oraz szyfrowanie plików. Malware wykorzystuje szereg technik anty forensic, aby z jednej strony utrudnić analizę incydentu, z drugiej strony natomiast, aby pozostać jak najdłużej niewykrywalnym i zaszyfrować infrastrukturę ofiary. Osiąga ten cel poprzez usunięcie dzienników zdarzeń oraz danych pozwalających na odtworzenie systemu z backupów. Korzystając z zapytań WMI (Get-WmiObject -Class win32_service -Filter “name = ‘eventlog’) ustala identyfikator procesu (PID) usługi eventlog, a następnie wymusza jej zamknięcie (taskkill). Proces ten jest wykonywany cyklicznie, ponieważ usługa może zostać ponownie uruchomiona.

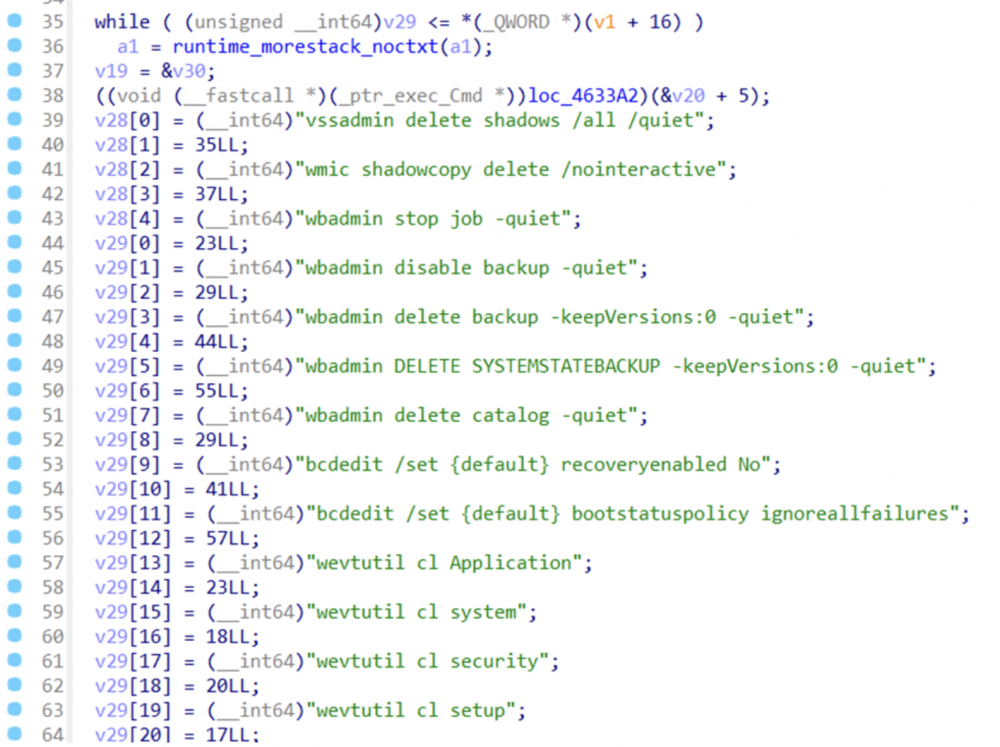

Ponadto, usunięte zostają punkty przywracania systemu (shadow copies) wraz z zadaniami zdefiniowanymi w harmonogramie zadań, polegającymi na cyklicznym wykonywaniu backupów. Malware wykorzystuje do tego następujące polecenia:

- vssadmin delete shadows /all /quiet,

- wbadmin stop job -quiet,

- wbadmin delete backup -keepVersions:0 -quiet.

Co więcej, aby wyłączyć środowisko odzyskiwania systemu Windows (WinRE), malware używa poleceń:

- bcdedit /set {default} recoveryenabled No,

- bcdedit /set {default} bootstatuspolicy ignoreallfailures.

W ten sposób przywrócenie działania systemu za pomocą środowiska WinRE nie będzie możliwe, a tryb odzyskiwania nie będzie automatycznie uruchamiany, nawet po napotkaniu problemów z prawidłowym rozruchem.

W końcowym etapie za pomocą narzędzia wevtutil cl usunięte zostają główne dzienniki zdarzeń tj.: Application, Security, System, Setup.

Po przeprowadzeniu powyższych czynności następuje szyfrowanie danych. Warto zauważyć, że malware uruchamia 8 wątków na każdym z procesorów logicznych, aby przyspieszyć proces szyfrowania danych.

Ostatnim etapem jest usunięcie malware oraz restart systemu. Atakujący stosują w tym celu polecenia cmd /C timeout /T 3 & del /f /q <path_to_self> & exit oraz cmd /c start shutdown -r -f -t 10. Niezależnie od tego czy system zostanie ponownie uruchomiony, po 3 sekundach uruchamiana jest procedura samo usuwania. Plik wykonywalny usuwany jest za pomocą polecenie del.

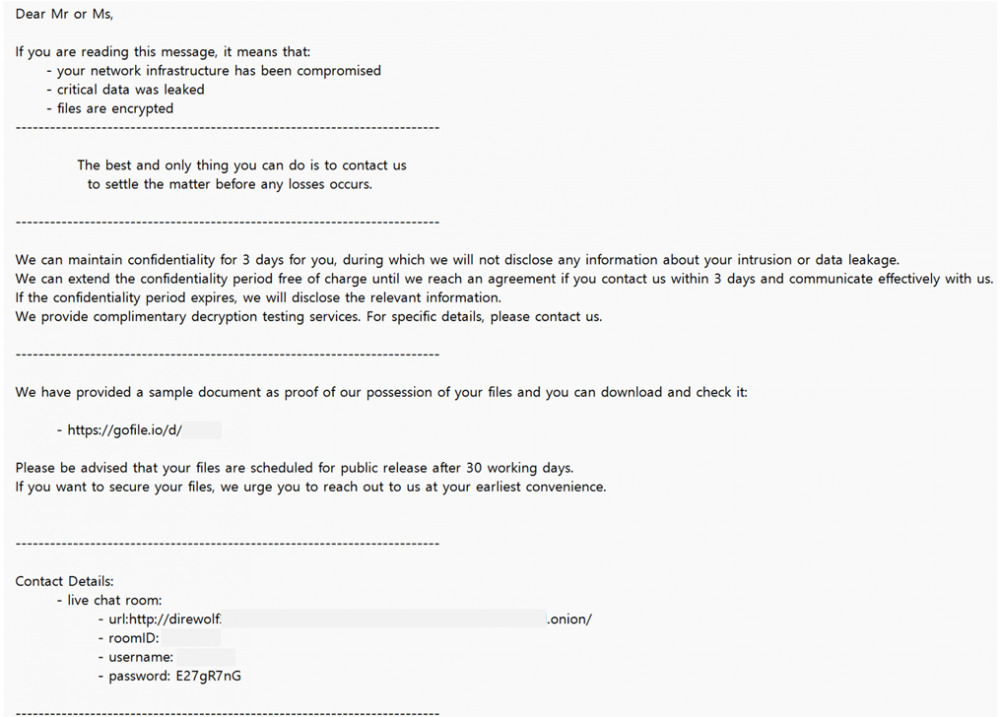

Po ponownym uruchomieniu systemu w infrastrukturze ofiary pojawia się informacja o wycieku danych oraz o sposobie pozwalającym na odzyskanie danych. Ponadto, ustalony zostaje kanał komunikacji pozwalający na nawiązanie kontaktu z atakującymi, poprzez protokół TOX. Szczegółowe kroki, które należy podjąć, zostały umieszczone w pliku HowToRecoveryFiles.txt, zapisanym w każdym katalogu w systemie. Przykładowa zawartość pliku została przedstawiona poniżej.

Co robić w przypadku wykrycia infekcji?

Obecnie nie są znane skuteczne metody odszyfrowania plików poza negocjacjami z przestępcami posiadającymi klucz deszyfrujący. Jak dotąd nie zostały wykryte luki w algorytmie szyfrującym ani udostępnione narzędzia, które pozwoliłyby na odzyskanie danych. W przypadku przywracania środowiska z kopii zapasowej, należy pamiętać o groźbie udostępnienia wykradzionych danych. Zalecamy zachować czujność, a po wykryciu infekcji powiadomić odpowiednie służby i zespoły reagowania na incydenty.

Źródło: asec.ahnlab.com, pcrisk.com, cyberpress.org

~_secmike

Ten tekst o upublicznieniu w pliku u HowToRecoveryFiles.txt to jak rozumiem ściema, skoro nie widać w żadnym kroku uploadu plików..

a tak trudno utworzyć plik txt z treścią? uważasz że wymagamy jest upload?

Już raz ich zdemaskowałem

W 2019 roku Ukraińcy dzwonili do mnie i powtarzali, że mam konto na platformie forex i inwestowali w moim imieniu a teraz mam wypłacić 0,57 BTC. Powtarzali, że mają moje dane i mam zainstalować aplikację AnyDeck. Z doświadczenia wiedziałem, że to aplikacja do zdalnego dostępu i służy do przejęcia kontroli nad komputerem i wykradzenie danych. Zacząłem mówić, żeby podali moje dane i nagle cisza. Powiedziałem “co znowu coś wymyślisz czy dalej będziesz ściemniać”. No i się zaczęło. Ty Chu.u pier….ny ty szmato my cię znajdziemy będziemy wydzwaniać itd. zablokowałem numer całe szczęście na koncie forex nic nie miałem tylko utworzone konto. A dane kontaktowe, tylko numer telefonu mieli po wycieku. Sprawa kontroli danych osobowych jest bardzo ważna.

Skąd wiesz jakiej byli narodowości? Może Białorusini, może Ruskie?

Ty się w 2025 obudziłeś? A może słyszał akcent i rozpoznał. Już od dawna z terenu Ukrainy działały różne grupy wyłudzające pieniądze, czy farmy boto-userów, ale to jakby nie ma znaczenia. Z Białorusi i Rosji mniej, bo jednak ruch od nich był inaczej traktowany w tej części Europy, z Ukrainy – nie, rozumiesz.