Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

“Szalony Reporter” dostał na Booking.com informacje o konieczności aktualizacji rezerwacji. Po chwili ktoś jego kartą zrobił zakupy w Media Markt w Austrii. Za 4 tysiące złotych. Zobaczcie na ten perfidny scam.

Opis scamu z perspektywy ofiary możemy zobaczyć tutaj. W skrócie: rezerwujesz pobyt w hotelu na Booking, niedługo potem otrzymujesz informacje o konieczności aktualizacji informacji o karcie płatniczej (informacja przesyłana jest oficjalnym chatem Booking). Jeśli teraz nie zauważysz, że podany link prowadzi do “lewej strony” i podasz dane karty płatniczej – możesz zostać okradziony:

(…) danymi mojej karty ktoś zrobił sobie zakupy za 4 tys zł w Media Markt w Austrii. Revolut w którym była karta się odcina, a Booking? Zobaczymy jak się to skończy.

Jak całość wygląda z punktu widzenia chronologii?

1. Na początek infekowane są hotele. Przestępcy wysyłają zainfekowane załączniki pod pozorem chęci dokonania rezerwacji. Pięknie to opisał np. nasz rodzimy KNF:

2. W wyniku udanej infekcji hotelu, atakujący przejmują jego dane logowania do Bookingu i czekają na prawdziwe rezerwacje.

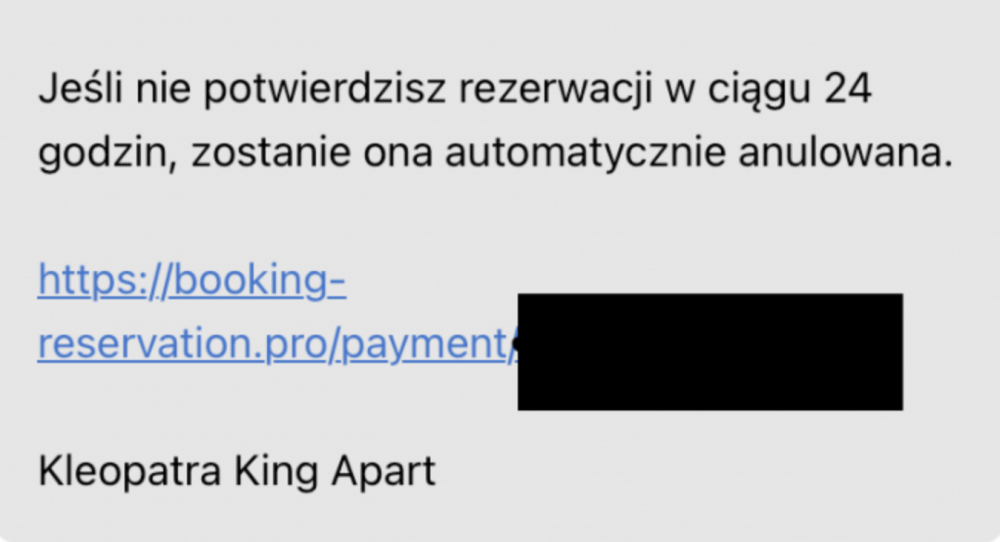

3. Następnie w imieniu hotelu odpisują kolejnemu klientowi: “potrzebna jest aktualizacja danych karty płatniczej” przesyłając fałszywy link. Przykład takiego linka poniżej – widzicie, że nie prowadzi on do booking.com, prawda?

4. Ataki są na tyle sprytnie przygotowane, że link prowadzi do strony udającej Booking, ale dane rezerwacji (kwota, daty, szczegóły obiektu – np. zdjęcie) – zgadzają się z oryginalną rezerwacją (!). Jest to oczywiście możliwe, bo atakujący mają dostęp do wszystkich rezerwacji w danym obiekcie (przejęte konto na Booking).

5. Poniżej przykład takiej strony (przesłał jeden z naszych czytelników w ~grudniu 2023r – hotel na północy Polski).

Jak widzicie na dole zrzutu, ofiara proszona jest o podanie danych karty płatniczej. W przypadku Szalonego Reportera wyglądało to w ten sposób:

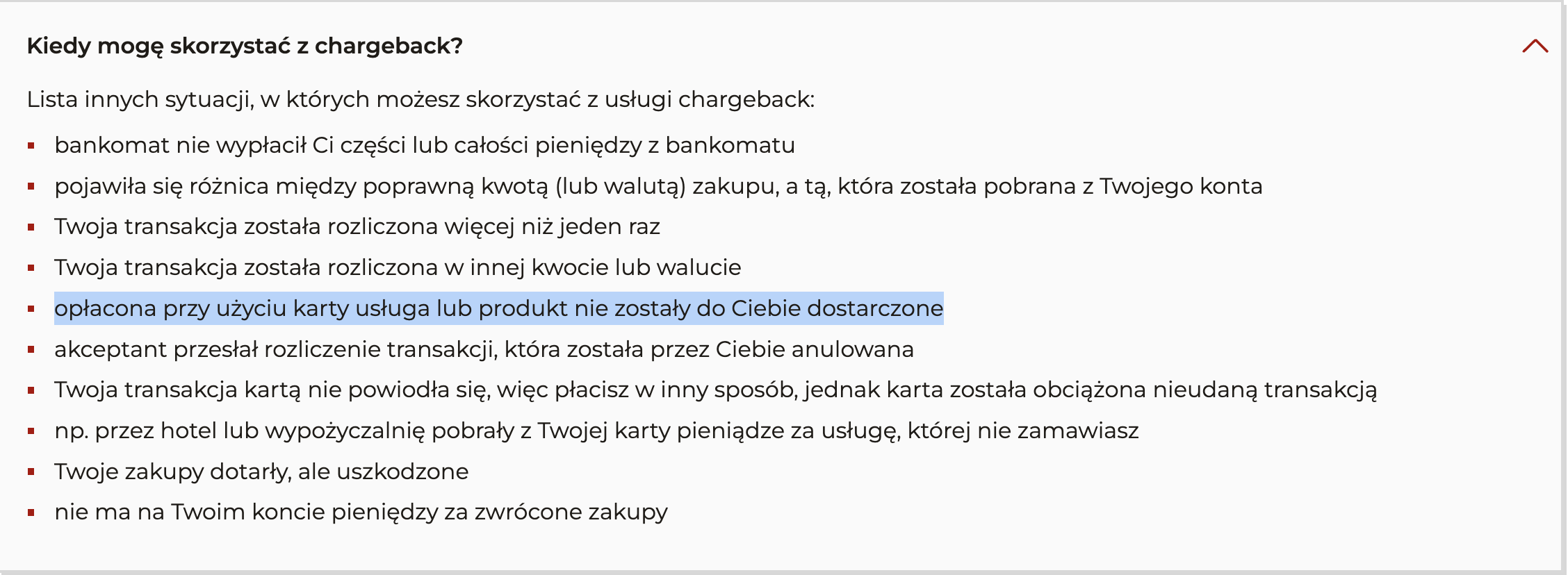

Co można spróbować zrobić jeśli jesteś ofiarą tego typu scamu? Wykonać operację chargeback (czyli poprosić bank o zwrot płatności wykonanej kartą). Jak dobrze tłumaczy to np. mBank:

Co więcej, operację chargeback można wykonać zarówno na karcie kredytowej jak i debetowej. Warto również korzystać z kart przedpłaconych (z ustawionym relatywnie niskim limitem – ograniczenie ew. strat).

Sam scam nie jest nowy – pisaliśmy o nim np. tutaj czy tutaj.

~ms

Absurdem jest, że Booking w ogóle przekazuje dane karty płatniczej hotelowi, zamiast bezpośrednio korzystać z bramki do płatności np. PayU/PayPal/Przelewy24.

Jak nie wiadomo o co chodzi to chodzi o pieniądze – booking nie chce korzystać z pośredników bo kosztuje – janusze …

Booking nie przekazuje takich danych hotelom.

Z tego, co się kiedyś wypowiadał nieoficjalnie pracownik Bookingu- przekazuje.

Ale gdzie jest napisanie, że nie korzysta z bramki do płatności? Atakujący przejmuję konto hotelu i wysyła wiadomość na czacie do swojej domeny booking-reservation[.]pro.

Nie zawsze. To od hotelu zależy czy chce korzystać z bramki płatniczej booking, czy otrzymać dane karty i przepisać je na własny terminal, obciążając klienta bezpośrednio.

W wątku “Szalony reporter” napisał że revolut się na niego wypiął i nic nie zrobi. Więc szanse na chargeback są raczej małe w takiej sytuacji.

Dlaczego booking nie stosuje 2fa dla kont usługodawców? Dlaczego nie stosuje potwierdzenia logowania z nowego urządzenia? Tyle pytań, brak odpowiedzi…

Jeżeli ktoś przechwyci twój token to żadne potwierdzenia/2FA nic nie pomogą bo ten mechanizm nigdy się nie uruchomi.

Klasyka gatunku, złamane urządzenie to game over.

Oszustwo nie do ominięcia. Nie bardzo widzę dlaczego link przesłany na czacie jest zły? Przykład, przecież jak ktoś ma konto w banku Santa… R to link do logowania przenosi do strony centrum24 to już samo w sobie brzmi podejrzanie. Czyli wniosek mieć kartę tylko do zakupów że stanem 0 zł i doładować gdy się potrzebuję.

Dokładnie! „Pod konto” w banku z wyrobioną osobną kartą. Ja tak działam od dłuższego czasu.

Rozumiem że atakujący wysłał po prostu ‘exec’ udający zdjęcie jakiegoś potwierdzenia. Pracownik hotelu najzwyczajniej uruchomił ten plik.

Jak to się dzieje że admin hotelowy nie ustawił serwera poczty aby ten wycinał pliki wykonywalne z załączników?

Booking com daje możliwość kilku rodzajów rezerwacji, te przedpłacone zostają obciążone przez b.com i do hotelu generowana jest Virtualna Karta na konkretną sumę zaś te w których ktoś chce zapłacić przy przyjeździe przekazują numer karty w formie tokenu do systemu hotelowego. Jak złodziejom uda się włamać na extranet b.com to łatwo ludzi oscamować. Znam przypadki gdzie ktoś do hoteli wysyłał maila ze skargami o zdjęciami załączonymi pod linkiem, który był zainfekowany.