Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Śledzenie osób – jak czytanie z otwartej książki [Czwartki z OSINTem]

Od czasu głośnej sprawy aplikacji Strava, opisywanej m.in. w ramach jednego z poprzednich „Czwartków z OSINT-em”, w ramach której publicznie dostępna mapa ukazała np. trasy przemieszczania się żołnierzy i pracowników ochrony wielu lokalizacji ważnych z punktu widzenia bezpieczeństwa, jak bazy wojskowe i ambasady, sytuacja wydawała się jasna. Tego typu działania mogą stanowić zagrożenie i publiczne udostępnianie takich informacji nie powinno mieć miejsca. Okazuje się jednak, że temat się powtórzył.

Powrót problemów aplikacji do śledzenia tras biegów/wycieczek

8 marca 2023 roku na portalu Vice opublikowano artykuł opisujący znaleziska naszego rodzimego OSINT-owego badacza Wojciecha. Wskazał on, że dane dostępne w aplikacji AllTrails, służącej – podobnie jak Strava – do zapisywania tras biegów i wycieczek pieszych, ukazują dokładne miejsca pobytu wielu wysoko postawionych osób, w tym byłego przedstawiciela administracji amerykańskiego prezydenta Joe Bidena. Pokazują one jego lokalizację w Białym Domu, a także mogą wskazywać na miejsce, w którym mieszka. Sama aplikacja AllTrails chwali się posiadaniem ponad 45 milionów użytkowników, którzy wygenerowali ponad 1200 mln kilometrów tras. Wojciech wskazuje także, że uzyskał interesujące rezultaty, poszukując tras w okolicach Pentagonu, siedzib NSA czy CIA oraz Białego Domu, a następnie analizując dalsze przemieszczanie się wybranych użytkowników.

Trasa wokół elektrowni jądrowej Browns Ferry. Źródło: Offensive OSINT, Twitter

Wspomniany wcześniej były wysoko postawiony przedstawiciel administracji Joe Bidena przebył właśnie m.in. drogę od Białego Domu do pobliskiego budynku mieszkalnego, mając włączoną aplikację, która zapisywała jego lokalizację. Zarejestrowane zostały także inne jego miejsca pobytu w Waszyngtonie, kiedy jeszcze pracował w otoczeniu prezydenta. Dziennikarze byli w stanie potwierdzić, że posiada on aktywne konto w aplikacji, próbując zarejestrować się przy wykorzystaniu jego publicznie dostępnego adresu e-mail.

Gromadzenie wskazanych lokalizacji było możliwe poprzez niebezpieczne z punktu widzenia prywatności użytkowników domyślne ustawienia, w ramach których wszystkie ich zapisane miejsca pobytu stają się dostępne publicznie. Taka konfiguracja sprzyja zbieraniu wielu interesujących informacji, co jest podstawą działania sieci społecznościowych, jednak aplikacja nie informowała o tym w odpowiedni sposób użytkowników, przez co wielu z nich mogło nie wiedzieć o takim sposobie jej działania. Nie jest to jednak problem jedynie tej jednej aplikacji. Podczas szkoleń wskazujemy na konieczność przeglądania przez uczestników ustawień we wszystkich ich kontach w serwisach społecznościowych, aplikacjach i systemach operacyjnych. Dzięki temu korzystające z nich osoby mogą zyskać pewność, że udostępniają za ich pośrednictwem jedynie wybrane przez siebie dane. Niestety – niekiedy właściciele platform i aplikacji starają się za nas decydować o zakresie udostępnianych informacji, a czasem także samowolnie zmieniają zakres ustawień prywatności, co powoduje, że niektóre z nich wracają do konfiguracji domyślnej. Taka sytuacja może mieć miejsce, kiedy np. z jednego ustawienia producent stworzy dwa nowe, które musimy następnie samodzielnie odnaleźć i ustawić zgodnie z naszymi oczekiwaniami. To niestety oznacza konieczność cyklicznego przeglądania ustawień, co jest czasochłonne – nic więc dziwnego, że użytkownicy serwisów i aplikacji nie chcą tego robić. W końcu zamierzają oni korzystać z narzędzi, a nie ciągle na nowo je dostosowywać do swoich oczekiwań.

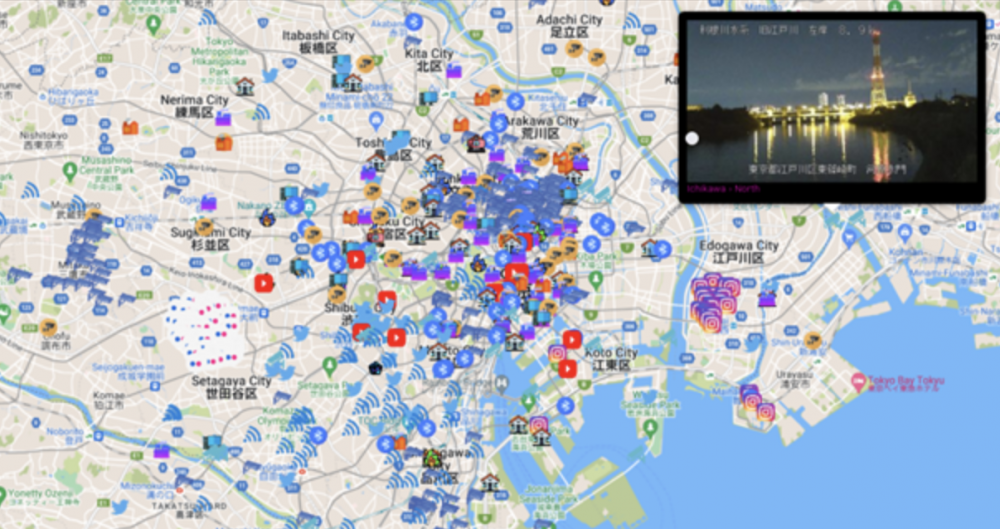

Przykładowy widok mapy w narzędziu OS Surveillance wraz z informacjami i multimediami, powiązanymi z danym obszarem

Co ciekawe, Wojciech zastosował w swoich badaniach własne autorskie narzędzie – Open Source Surveillance – które pozwala korzystać z bardzo obszernego zakresu danych udostępnianych przez różne serwisy społecznościowe i narzędzia, a następnie wizualizować je na mapie, co znacznie ułatwia korelację informacji. W ramach swojego rozpoznania wskazał on także inne interesujące lokalizacje, z których swoje pozycje do aplikacji przesyłali jej użytkownicy. Były to m.in.: bazy na pustyni Nevada, elektrownie jądrowe Browns Ferry w stanie Alabama i Palo Verde Generating Station w Arizonie, a także bazy wojskowe w Nigrze i Kenii. Jak widać, zestaw danych nie ogranicza się jedynie do terenu Stanów Zjednoczonych.

Anonimowe dane także można przypisać

W przypadku aplikacji AllTrails dane o przemieszczaniu się poszczególnych osób były powiązane z ich imieniem i nazwiskiem, co umożliwiało wskazanie, kto gdzie się porusza. Co jednak w przypadku, gdy możliwy jest dostęp jedynie do anonimowych danych o lokalizacji osób, bez przypisania ich do konkretnych danych osobowych? Okazuje się, że poprzez analizę miejsc, w których przebywa określona, teoretycznie anonimowa osoba, a także analizę czasową jej przemieszczania się, w wielu przypadkach można określić, z kim mamy do czynienia. W ten sposób w 2019 roku dziennikarze „New York Timesa”, którzy uzyskali dostęp do losowej próbki z ponad 50 miliardami lokalizacji zalogowanych przez telefony ponad 12 milionów Amerykanów, byli w stanie wyśledzić trasę przemieszczania się Donalda Trumpa. Zaczęło się od jednej lokalizacji telefonu, wskazującej na pobyt w kurorcie Mar-a-Lago w Palm Beach, należącym właśnie do Trumpa.

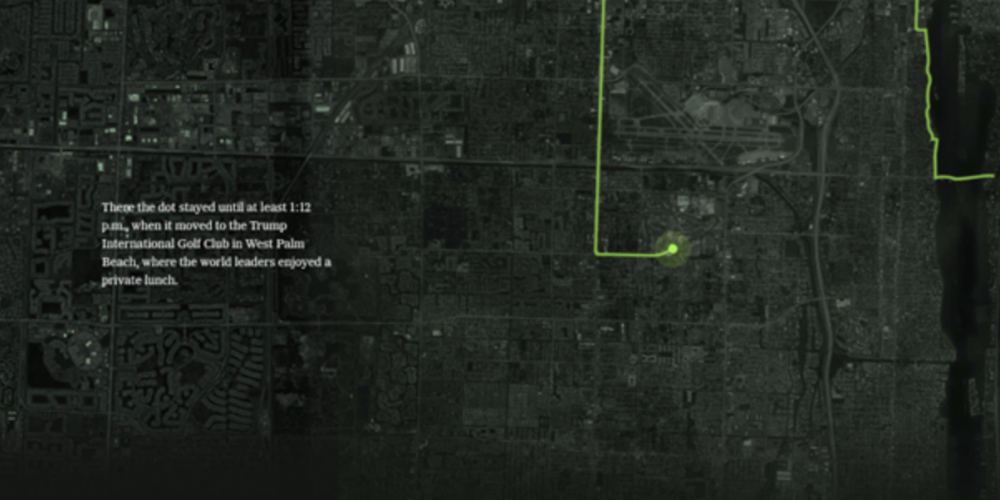

Trasa przemieszczania się Donalda Trumpa wskazana w śledztwie dziennikarzy „New York Timesa”

Telefon wraz z właścicielem przemieszczał się po terenie kurortu przez około godzinę od 7.10 rano, a następnie można go było zlokalizować w klubie golfowym, gdzie akurat ówczesny prezydent USA spotkał się na grę w golfa z ówczesnym premierem Japonii. Po południu właściciel telefonu udał się do kolejnego klubu golfowego, gdzie odbywało się przyjęcie dla światowych przywódców, po czym zakończył dzień z powrotem w Mar-a-Lago na kolacji z Shinzō Abe. Na podstawie innych miejsc logowania się telefonu, w tym w okolicach siedziby United States Secret Service, dziennikarze założyli, że urządzenie musiało należeć do jednego z agentów. Z dostępnych danych możliwe było także określenie miejsca zamieszkania tej osoby, a więc dotarcie do jej danych osobowych. Instytucja nie odniosła się do znalezisk dziennikarzy. Temat wydaje się jednak szerszy i umożliwiający uzyskanie szczegółowych informacji o ogromnej liczbie osób, których dane lokalizacyjne są anonimowe, ale możliwe do deanonimizacji poprzez powiązanie ich ze sposobem przemieszczania się danego właściciela telefonu.

Podsumowanie i rady

Coraz więcej osób korzysta z aplikacji do dzielenia się swoimi trasami biegów i wycieczek, jednak, jak widać, także dostęp do teoretycznie anonimowych danych może stanowić zagrożenie dla bezpieczeństwa osób lub instytucji, w których pracują. Na szczęście wgląd w te dane jest jeszcze dość mocno ograniczony i nie każdy może je analizować. Czy jednak wraz z rosnącą liczbą przypadków wycieków danych także te informacje staną się wkrótce ogólnodostępne? Czas pokaże, jednak już dzisiaj warto przejrzeć ustawienia swoich aplikacji, aby upewnić się, że udostępniamy tylko taki zakres danych, z którego upublicznieniem czujemy się komfortowo.

Krzysztof Wosiński

@SEINT_pl / @SEINT@infosec.exchange

Przypominamy o szkoleniu OSINT/OPSEC – narzędzia, techniki śledcze, ochrona przed śledzeniem (2 dni), które odbędzie się w dniach 1-2 czerwca https://sklep.securitum.pl/osint-opsec-szkolenie, a wcześniej zapraszamy na nasze NOWE (26 maja) szkolenie OSINT w praktyce dostępne pod adresem https://sklep.securitum.pl/osint-w-praktyce

Jak dane powstaną, to dane wyciekną. Dlatego moje dane nie biegają po internecie. Tryb samolotowy wychodząc z domu. Telefon jednak zabieram jakbym musiała wezwać pomoc. Program do GPSu zapisuje lokalizację lokalnie i po powrocie do domku wgrywa na mój własny serwer, dostępny tylko w sieci lokalnej :-) bo lubię czasem sobie sprawdzić, gdzie byłam.

“bo lubię czasem sobie sprawdzić, gdzie byłam.”

Po co? Czemu to ma służyć? Opcja przy telefonach alarmowych daje możliwość udostępnienia lokalizacji podczas połączenia.

To ile tych kilometrów opublikowało te 45mln użytkowników? 1100 to troszkę za mało…

Oczywiście chodziło o mln :-), dzięki

Z dzisiejszą technologią to nie problem człowieka namierzać, rejestrować, o czym demonstracja 10 czerwca w Brukseli przed PE od 12:00. Będą protestować stowarzyszenia, organizacje i … namierzane jednostki właśnie. Więcej jak ktoś zainteresowany na YT czy stronach np. ewodnik.

A co to za liczba 1200 milionów?

Jeden miliard dwieście milionów. Matematyka klasa 4 szkoła podstawowa.

Hmm… oczywiście, że w przypadku obiektów infrastruktury krytycznej, czy też osób pracujących na kluczowych dla bezpieczeństwa danego państwa stanowiskach.. jest to bardzo istotne.

Ale umówmy się: w przypadku tzw. przeciętnego Kowalskiego, który zapisze w tego typu serwisie trasę wycieczki rowerowej, czy zapis ostatniego, podannego joggingu… no nie za wielkie ma to znaczenie.

Ja wiem, że wielu ludzi bardzo się obawia “inwigilacji” (znam wariata, który notorycznie zakleja czarną folią kamerę monitoringu w apartamentowcu na klatce schodowej, bo jest przekonany, że go… inwigilują). Ale tak szczerze? Jakieś 95% ludzi prowadzi tak nudne życie, że nikt nie jest zainteresowany tym, czy przejechali tyle, czy tyle na rowerze, albo czy biegali po sąsiednim parku. Wydaje mi się, że wiele takich “obaw o prywatność” bierze się tak naprawdę z głębokiej potrzeby poczucia się kimś naprawdę ważnym. No bo, z jednej strony jestem sobie “korpoludkiem”, który przez 5 dni w tygodniu jeździ do korpo tą samą trasą i prawie tą samą (z dokładnością do zakupów w Biedronce) wraca, w niedzielę właśnie wybiera się na wycieczkę do parku z dzieciakami, czy do kina.. no i tak w koło przez większą część roku (pomijają urlop), a przecież wiadomo, że CIA, NSA, Mossad, FSB, GRU i terroryści islamscy… obserwują każdy mój krok. OK, tylko po co? ;-)

Zawsze powtarzam: wisi mi, czy ktoś widzi, że tego dnia zrobiłem 30 km na rowerze. Gdy nadejdą czasy, że będę musiał wziąć AK-47, plecak granatów i udać się do lasu, by zostać partyzantem, po prostu nie wezmę ze sobą smartfona (Ruscy żołnierze w Ukrainie ciągle się przekonują, dlaczego nie warto mieć ze sobą telefonu na froncie…). Tak więc tego, póki nie poluję na najeźdźców w krzakach… nie za bardzo przejmuję się tym, że grupa znajomych dowie się ze Stravy, że dziś rano… biegałem (a start i koniec trasy i tak mam “ukryte” w ustawieniach, więc ok, nie widać dokładnie skąd wyruszyłem i gdzie skończyłem).