Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Skype – przejęcie dowolnego konta

Mechanizmy pozwalające na resetowanie zapomnianych haseł użytkowników do różnorakich usług internetowych były od zawsze celem ataków. Jak się okazuje, dodając szczyptę socjotechniki, właśnie w taki sposób jest obecnie możliwe przejęcie praktycznie dowolnego konta należącego do użytkowników Skype’a.

Klasycznym przykładem słabości mechanizmów resetowania haseł do usług internetowych są procedury wykorzystujące pytania pomocnicze. W przypadku zapomnienia hasła, użytkownik może w takim wypadku ustawić nowe poświadczenia po udzieleniu poprawnej odpowiedzi na jedno lub kilka pytań (np. Nazwisko panieńskie matki?). Jeśli tylko intruz również zna lub odgadnie/odnajdzie odpowiedzi, możliwe jest przejęcie konta.

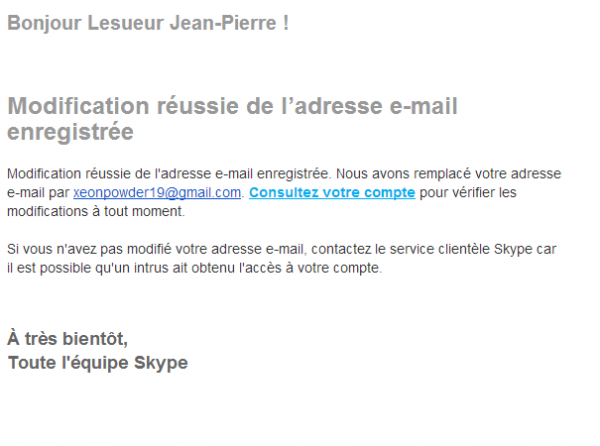

Jak ostrzega DarkCoderSc (Jean-Pierre LESUEUR), użytkownicy Skype’a mogą utracić kontrolę nad swoimi kontami w wyniku prostego do wykonania ataku na usługę (a właściwie obsługę) resetowania hasła. Intruz musi tylko przekonać pomoc techniczną, że konto należy do niego, a jest to wyjątkowo proste. Spójrzmy, jak może wyglądać przykładowy atak.

- Intruz kontaktuje się ze wsparciem Skype’a i prosi o zmianę hasła do usługi. Nadmienia też, że zapomniał również hasła do własnego konta e-mail, przez co nie może skorzystać z innej formy odzyskiwania.

- Wsparcie prosi o weryfikację właścicielstwa konta, poprzez… wymienienie 5 kontaktów z własnej (czyli należącej do ofiary) listy kontaktów (sic!).

- Nowe hasło do usługi zostaje przekazane intruzowi.

W jaki sposób intruz może zdobyć informacje o kontaktach ofiary? Tutaj może wystarczyć znajomość samej ofiary i kręgu jej znajomych. Można również wyobrazić sobie atak socjotechniczny polegający na założeniu 5 nowych kont (np. podszywając się pod prawdziwych znajomych ofiary) i wysłaniu zaproszeń do ofiary…

Microsoft, czyli obecnego właściciela Skype’a, z pewnością stać na opracowanie bezpieczniejszej procedury odzyskiwania poświadczeń. Na chwilę obecną trudno więc nie odnieść wrażenia, że bezpieczeństwo użytkowników zostało w tym wypadku potraktowane po macoszemu.

Jednak DarkCoderSc poinformował już gigant z Redmond o powyższym problemie, miejmy więc nadzieję, że wsparcie Skype’a już niedługo otrzyma nowe wytyczne co do weryfikacji potencjalnych właścicieli kont. Kończąc rozważania o tym interesującym odkryciu, zachęcam również do dyskusji o podobnych, znanych wam przypadkach podatności w procedurach resetowania haseł.

W odróżnieniu od klasycznych ataków mających na celu wykorzystanie technicznych luk obecnych w systemach informatycznych, ataki socjotechniczne obierają na cel podatności samych użytkowników lub administratorów danego systemu. Ponieważ tego typu ataki wykorzystują zazwyczaj ludzką ciekowość oraz podatność na różne formy manipulacji, ich skuteczność jest bardzo wysoka, a wdrożenie skutecznych technicznych metod ochronnych jest praktycznie niewykonalne.

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)

PS MS13-036 może powodować „niebieski ekran śmierci”

Pozostając w okolicach Redmond, niedawno wydana przez Microsoft poprawka bezpieczeństwa KB2823324 dla Windows 7/2008 Server związana z biuletynem MS13-036 może powodować następujące efekty:

STOP: c000021a {Fatal System Error}

The Session Manager Initialization system process terminated unexpectedly with a status of 0xC000003a (0x00000000 0x00000000).

The system has shutdown.

Jak zaleca Microsoft (zachowano oryginalną pisownię — tłumaczenie maszynowe):

Firma Microsoft analizuje zachowanie, w którym systemy może nie odzyskać od ponownego uruchomienia komputera lub aplikacje nie udało się załadować po zastosowaniu aktualizacji zabezpieczeń 2823324. Firma Microsoft zaleca, aby klienci odinstalowania tej aktualizacji.

Reasumując, jest to tylko kolejny dowód na to, że warto testować poprawki, przed ich zaaplikowaniem na systemach produkcyjnych, do czego namawiamy.