Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Seria błędów w Windows NTLM – zdalne wykonanie kodu. Podatne wszystkie wersje Windows

Tytuł u nas jak i na stronie badaczy dość mocny. Ale po pierwsze zwróćcie uwagę, że do ataku wymagana jest obecność wsparcia dla protokołu NTLM (jest on dość stary, choć w dużych sieciach może jeszcze działać – kompatybilność wsteczna).

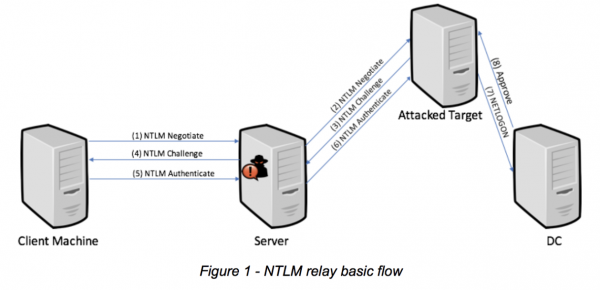

Po drugie, trzeba mieć przejęty jeden z serwerów w sieci Windowsowej – a mając to można realizować stary jak świat atak NTLM Relay (Microsoft od dawna zabezpiecza się przed tym, ale jak się okazało teraz niezbyt skutecznie).

Co można zrobić dalej? Ktoś loguje się do naszej przejętej maszyny a my przekierowujemy (relay) ten fakt na kontroler domeny czy inną maszynę i w imieniu użytkownika Robimy Co chcEmy (RCE).

Łatki Microsoftu tutaj i tutaj.

–ms