Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Rosyjscy włamywacze chronią swą anonimowość przechwytując połączenia satelitarne

Rosyjska grupa przestępców komputerowych wpadła na świetny i prosty w praktycznym zastosowaniu sposób ochrony przed wykryciem swej lokalizacji. Dane wykradane z poszczególnych celów swych ataków transferowali na własne serwery za pośrednictwem przechwyconych internetowych połączeń satelitarnych.

Niedawno opisywaliśmy ciekawe sprzętowe rozwiązanie pozwalające na ochronę anonimowości w trakcie połączenia internetowego z wykorzystaniem pośredniczącego połączenia radiowego. Okazuje się jednak, że rosyjscy włamywacze wpadli na jeszcze bardziej interesujący pomysł.

[youtube_sc url=”https://www.youtube.com/watch?v=Du3rBVZqKkk”]

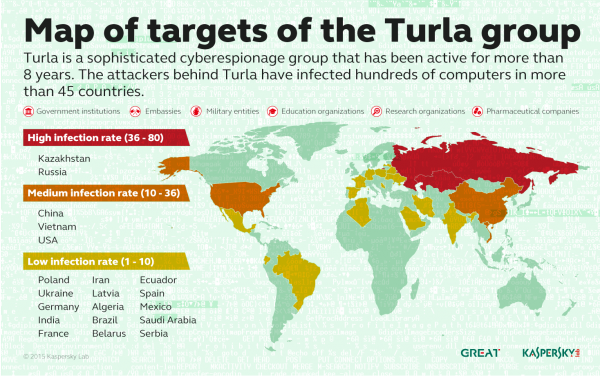

Jak informują badacze z Kaspersky Lab, sponsorowana najprawdopodobniej przez rosyjskie władze grupa „Turla”, w trakcie niektórych operacji wykradania danych korzysta z nietypowej metody utrudniającej wykrycie własnej lokalizacji. Grupa była już znana z udanych ataków APT z wykorzystaniem zaawansowanych trojanów.

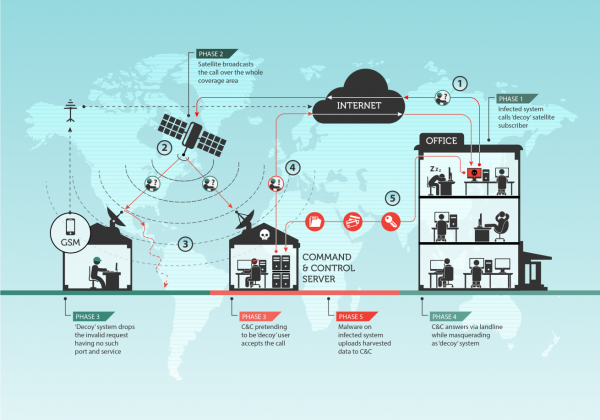

Cele ataków były w standardowy sposób infekowane za pomocą złośliwego oprogramowania nastawionego na wykradanie cennych danych. Słabym punktem tego typu operacji jest jednak zazwyczaj centralny serwer zbierający dane — stosunkowo łatwo można namierzyć jego lokalizację. Problem ten został przez Rosjan rozwiązany w bardzo interesujący sposób.

Grupa wpadła na pomysł, by wykorzystać satelitarne połączenia internetowe. Tego typu łącza — dość popularne w niektórych rejonach — są zazwyczaj jednokierunkowe (wyłącznie pobieranie danych) i nie są w żaden sposób zabezpieczone. Brak zabezpieczeń (w tym szyfrowania) oznacza, że każdy w promieniu nawet 1000 kilometrów może takie połączenie podsłuchać.

Skierowanie wykradanych danych na własny serwer za pośrednictwem cudzego połączenia satelitarnego sprowadza się więc w skrócie do kilku prostych kroków:

- zidentyfikowanie i wybranie aktywnego połączenia satelitarnego i odczytanie z podsłuchanej transmisji adresu IP dla wybranego użytkownika usługi satelitarnej,

- skierowanie strumienia wykradanych danych na powyższy adres IP z wykorzystaniem nietypowego portu, tak by system prawowitego właściciela połączenia satelitarnego po prostu zignorował niezamówione dane,

- odebranie własnych danych z przejętego połączenia satelitarnego — w momencie wykrycia transmisji niezbędne jest dodatkowo sfałszowanie odpowiedzi w imieniu przechwyconego abonenta połączenia satelitarnego.

W ten prosty sposób z wykorzystaniem ogólnodostępnego sprzętu (antena satelitarna, tuner DVB-S — np. tego typu) możliwe jest bardzo skuteczne ukrycie fizycznej lokalizacji serwera odbierającego dane. Członkowie grupy Turla pozostają nadal nieuchwytni.

— Wojciech Smol

“..niezbędne jest dodatkowo sfałszowanie odpowiedzi w imieniu przechwyconego abonenta połączenia satelitarnego” Hmm ten element jest dość ciekawy w jaki sposób fałszowali tą odpowiedź ? drogą satelitarną czy po kablu..

Satelitarny jest tylko downlink, więc raczej niewykonalne. Z opisanego schematu działania wynika, że jest to po prostu inne konwencjonalne łącze: http://sekurak.pl/wp-content/uploads/2015/09/Turla-schema.png