Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Przeglądarkowe zdalne wykonanie kodu w Androidzie < 4.2

Twórcy Metasploita chwalą się ciekawym nowym modułem: Android Browser and WebView addJavascriptInterface Code Execution. Ponoć 70% androidowców jest podatnych. Na czym polega problem? Zobaczmy.

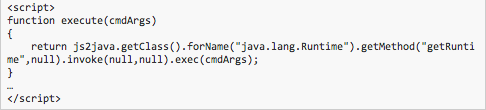

Otóż wersje Androida < 4.2 posiadają od dłuższego czasu znanego buga umożliwiającego w prosty sposób uruchomienie dowolnego kodu w na systemie operacyjnym urządzenia poprzez… JavaScript (w problem zamieszana jest też niesławna Java). Samo przykładowe uruchomienie kodu w OS nie wygląda specjalnie skomplikowanie:

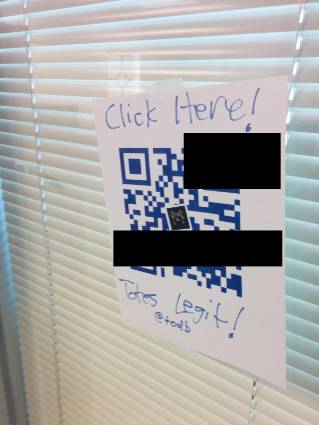

Atak może odbywać się przynajmniej na dwa sposoby – wystarczy wejść na odpowiednio przygotowaną stronę HTML (zawierającą odpowiedni javascript) – autorzy Metasploita w ramach ciekawostki publikują specjalnie przygotowany na tą okazję QRcode ;)

lub poprzez atak man-in-the-middle (wstrzyknięcie odpowiedniego javascriptu w komunikację) – dotyczy to również aplikacji, które integrują w sobie przeglądarkę (tj. wykorzystują WebView).

Całość w działaniu (tj. finalnie interaktywny shell) można zobaczyć na filmie linkowanym tutaj.

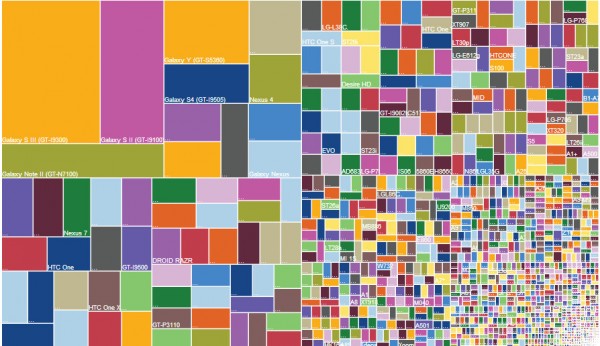

Możecie powiedzieć, że najnowsza wersja Androida to przecież już 4.4 (podatne są < 4.2). Tak, jednak nowe systemy przyjmują się dość wolno (OS 4.4 posiada zaledwie < 2% rynku androidowego).

Co więcej, duża fragmentacja (czyli mnogość producentów / modelów / konfiguracji) na platformie Android nie sprzyja aktualizacjom, a także zmniejsza kontrole nad tym, które wersje systemu są rzeczywiście podatne, a które nie. Przykładowa wizualizacja fragmentacji urządzeń (za serwisem opensignal) – poniżej:

Zainteresowanych tematyką bezpieczeństwa Android odsyłam też do naszego wcześniejszego mini raportu: bezpieczeństwo systemów mobilnych: Android/IOS.

–ms

Ups. Zła wiadomość. Niektórzy w telefonach mają tak starego Androida, powinien mieć nazwę kodową pisaną hieroglifami…

A w firmach masakra.

Wkurza mnie moda na te kafelkowe statystyki :/

czyli mamy szela z rootem, czyli mozemy sobie zmienic UIDa w /etc/passwd ;]

Nie bardzo. Dalej operujesz pod uid webkita, więc sobie nie pomachasz za wiele…

:%s/niesłynna/niesławna/g

Dlatego SGS2 z Androidem 4.4.2 KitKat i CM11 rządzi!

Ta ostra nierownosc jest celowa (< 4.2)? Czy to pomylka i 4.2 tez jest podatny?

Wg. linkowanych przez nas autorów wpisu na stronach metasploita: “It should be noted that thVideo of QR Code delivered exploite bug only (“only,” he says!) affects versions of Android below 4.2 (early Jellybean).

W kolejnym linku: “This module exploits a privilege escalation issue in Android < 4.2's WebView component that arises when untrusted Javascript code is executed by a WebView that has one or more Interfaces added to it. " Więc ostra nierówność jest celowa.

OK, więc jakie zalecenia dla osób ze starszym androidem w telefonie? Zmiana przeglądarki?

Zmiana przeglądarki nie będzie pewną ochroną. Bo bug jest w API, wystarczy że jakaś appka z tego korzysta – a korzysta sporo – i problem powraca.

Update OS to jedyna pewna rzecz…

W telefonie (HTC) mam w dalszym ciągu androida 4.1. Producent zapowiedział, że nie będzie aktualizacji – są jakieś nieoficjalne sposoby na udpate OS?

Forum xda

http://forum.xda-developers.com/

Mają pomysły jak ulepszyć telefon :)