Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Pełen raport z prawdziwych testów bezpieczeństwa

Dla niecierpliwych – można pobrać pełen, nieocenzurowany, przeszło 30-stronicowy raport z testów bezpieczeństwa systemu do zarządzania klientami (CRM – Customer Relationship Management) – YetiForce. Testy realizowała załoga Securitum. Dla pewności – raport publikujemy za formalnym pozwoleniem YetiForce; sam system jest dostępny w modelu OpenSource.

Czytając materiał warto pamiętać, że nie są to pełne testy aplikacji YetiForce – zgodnie z założeniami liczba dni poświęcona na testy była znacznie ograniczona, audyt skupiał się na najistotniejszych podatnościach – a do tego bez posiadania uprawnień administracyjnych.

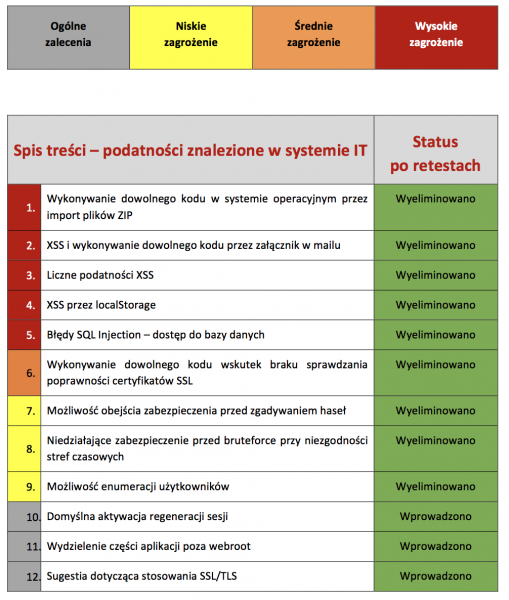

Spis treści

Na początek zobaczycie jak z poziomu konta zwykłego użytkownika można było otrzymać nieautoryzowany dostęp na system operacyjny. Podobną rzecz można było zrealizować – przy pewnych założeniach – wysyłając “niezwykły” e-mail, który był importowany do CRM-a.

Jest też klasyka gatunku testów penetracyjnych – podatności XSS oraz SQL injection.

Wśród rzeczy, które z rozpędu można przeoczyć, warto spojrzeć na podatność nr 8: “Niedziałające zabezpieczenie przed bruteforce przy niezgodności stref czasowych“. Co ma jedno do drugiego? Zobaczcie w samym raporcie.

Jeśli myślicie, że i Wasza aplikacja może mieć podobne problemy – zachęcam do spojrzenia na ofertę Securitum – audyty bezpieczeństwa.

Warto też zwrócić uwagę, że wszystkie wskazane przez ekipę Securitum problemy zostały załatane.

PS

Aby zwiększyć aspekt edukacyjny całej operacji, udostępniamy też maszynę wirtualną z wersją systemu, w której zostały znalezione błędy (można je więc na spokojnie odtworzyć u siebie). Instrukcja instalacji:

mkdir yetipentest cd yetipentest wget https://www.sekurak.pl/vagrant/yeti/Vagrantfile vagrant up curl 127.0.0.1:8080

–ms

świetna opcja z tą wirtualką do pobrania!

dzieki za tego boxa do vagranta!

Bardzo dobry pomysł z udostępnieniem raportu dla osób, które zajmują się pen-testami (nie tylko) dobry materiał do edukacji.

Oby więcej takich :)

Hey,

Dlaczego nie zglaszacie server banner disclosure?

Server: Apache/2.4.7 (Ubuntu)

Dlaczego nie zglaszacie Missing Security Headers?

Takie jak X-FRAME-OPTIONS, X-XSS-Protection, CSP, HSTS itd?

Pzd

Hej. Bo skupialiśmy się tylko na aplikacji – co jest wpisane w raporcie w pierwszym zdaniu ;-)

Jak ktoś zainstaluje to na Apache ze starym PHPem i na nieaktulizowanym OS – to nie kwestia aplikacji.

Nagłówki – testy skupiały się wykryciu największych problemów – patrz bugi czerwone. Drobnicy to można by wykryć i z 20 stron. Co też zresztą uczyniliśmy, ale w kolejnych iteracjach :-)

Błędy zgłaszane przez szkieletor007 nie dotyczą nas, ponieważ my nigdzie nie stosujemy Ubuntu, więc zapewne dotyczy to tej wirtualki którą udostępniacie do testów.

Jeżeli chodzi o nagłówki to polecam zapoznać się z tym artykułem: https://yetiforce.com/pl/blog/item/44-analiza-systemow-open-source-za-pomoca-observatory gdzie jesteśmy jedynym projektem, który mocno dba o poprawne nagłówki.

Hej,

Kupiłem Waszą ksiązkę i właśnie oglądam webinar z nią związany. Stąd dowiedziałem się o w/wym testach. Niestety vagrant zgłasza błędy przy wczytuwaniu pliku. Używam wersji Vagrant 2.2.6 na Ubuntu 20.04, a plik pewnie był dostosowany do starszej. Prośba o info jakiej wersji użyć by odpalić środowisko. BTW – błędy jakie vagrant pokazuje są poniżej:

Vagrant failed to initialize at a very early stage:

There is a syntax error in the following Vagrantfile. The syntax error

message is reproduced below for convenience:

/home/mirek/Security/yetipentest/Vagrantfile:1: syntax error, unexpected ‘<'

^

/home/mirek/Security/yetipentest/Vagrantfile:3: syntax error, unexpected ‘<'

^

/home/mirek/Security/yetipentest/Vagrantfile:7: syntax error, unexpected ‘<'

… ^~~~~~~

Pozdrawiam