Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Operacja zhackowania konta Michała Dworczyka ma źródło na Białorusi. Tak twierdzi firma Mandiant.

Najnowsze informacje opublikowane przez Mandiant, dość jednoznacznie oskarżają grupę APT łączoną m.in. ze zhackowaniem skrzynki Michała Dworczyka, o powiązania z rządem białoruskim:

Mandiant Threat Intelligence assesses with high confidence that UNC1151 is linked to the Belarusian government.

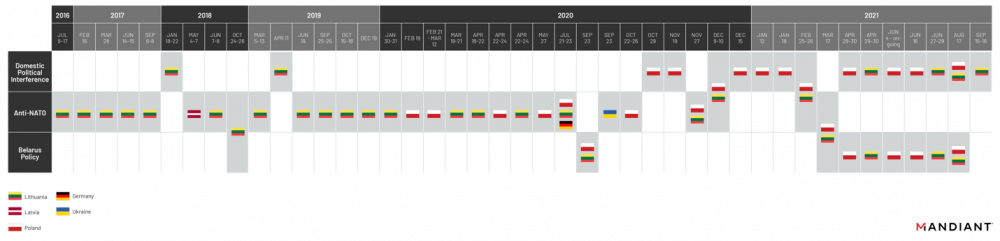

Z naszego punktu widzenia warto podkreślić kilka elementów – znaczna liczba celów grupy APT znajdowała się w Polsce (co może oznaczać, że pewne trupy mogą jeszcze wyskoczyć z szafy; mając też upolowane odpowiednio dobre cele, w interesie napastników jest niezbyt wczesne ujawnianie się z hackiem…). Co więcej – w 2021. roku nastąpiła wyjątkowa intensyfikacja doboru celów właśnie z Polski:

Jak od strony technicznej działa grupa? Zaskoczenie – są to raczej elementarne metody, a nauka operatorów następuje prawdopodobnie “dopiero w locie”. Konkrety? Np. używane jest znane i ogólnodostępne oprogramowanie GoPhish, a do wytypowanych ofiar wysyłane są maile ze sfałszowanym adresem źródła:

We have determined that UNC1151 uses GoPhish primarily for their email sending operations – including both cyber espionage and Ghostwriter content dissemination. They often spoof the from envelope of the emails and previously leveraged email delivery services such as SMTP2GO to legitimize themselves. Technical details from early UNC1151 campaigns suggest that the group was unfamiliar with these technologies and may have learned on the job how to use them properly.

Czyli np. e-mail ze sfałszowanym adresem (czy łudząco podobnym do oryginalnego), a w mailu linki do postawionych serwisów udających – powiedzmy – pocztę WP:

UNC1151 uses credential harvesting domains attempting to spoof legitimate webmail providers, generic login pages, and the legitimate websites of their targets. These credential harvesting domains are sent to victims via phishing email.

Jest też używany malware, choć raczej gotowy-kupiony niż przygotowany przed odpowiednio zaawansowaną ekipę lokalnych hackerów:

UNC1151 has used a proprietary suite of malware, including HIDDENVALUE, and HALFSHELL, and has infrequently been observed using open source or publicly available tools. Though we have observed the use of these early-stage foothold malware families, we have yet to see post-compromise activity.

Ostatnie zdanie z cytatu ponownie skłania nas do zastanowienia się… ile obecnie implantów siedzi w skrzynkach / komputerach naszych urzędników?

~Michał Sajdak

Nie można wysłać na Białoruś jakiś dyersantów, wysadzić kilku obiektów rzadawych, dozbroić opozycji żeby Łukaszanka był zajęty czymś innym niż granicami

@Jadzia

Ale to trzeba byłoby użyć myślenia, nie wiem czy możemy aż tyle wymagać

gdzie tam jest napisane że bezpośrednio chodzi o skrzynke dworczyka?