Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Odpalił fałszywą elektrownię atomową z interfejsem w Internecie…

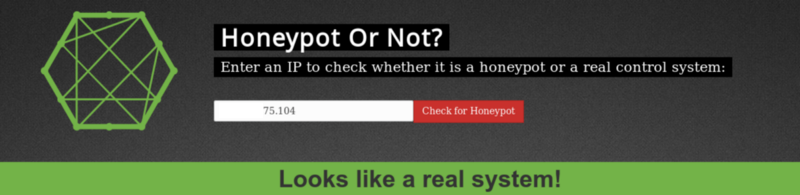

Co się później wydarzyło? Po pierwsze honeypota zaindeksowały popularne indeksery – typu Shodan, czy Censys; dodatkowo udało się uniknąć zaklasyfikowania całości jako honeypota (prawdopodobieństwo, że dany host jest właśnie podpuchą, możesz sprawdzić np. tutaj):

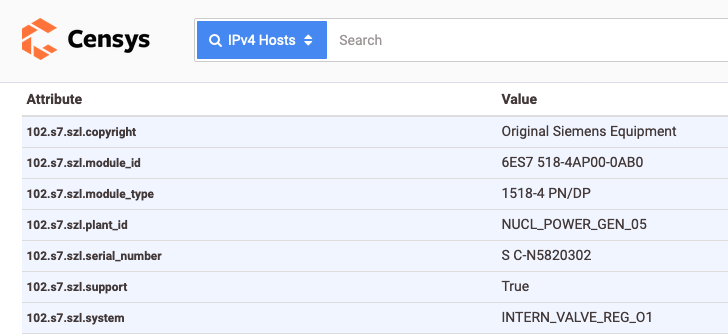

Jak widać maszyna była widoczna jako całkiem normalne urządzenie:

Co dalej? Odpowiednie urządzenie symulujące PLC od Siemensa było “podatne” na pewien exploit, który powodował zatrzymanie maszyny:

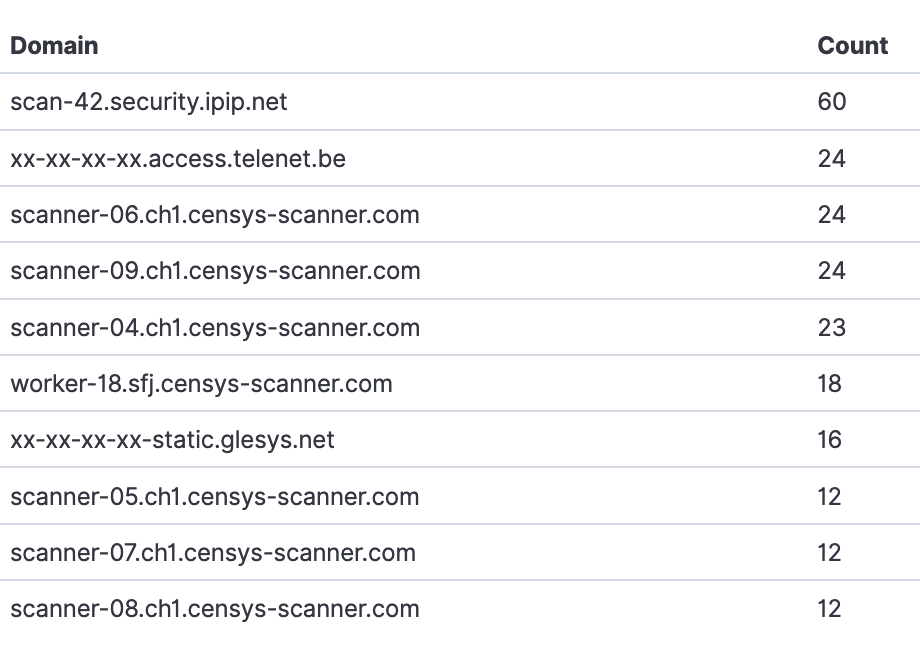

Efekty? Oczywiście było dużo skanowania z zewnątrz (szczególnie duża aktywność wykazały skanery Censysa):

Nikt jednak nie odpalił realnych exploitów na sterownik. Całość trzeba więc raczej uznać jako ciekawy przykład jak można tworzyć tej klasy honeypoty niż jako np. research “złych aktorów”.

–ms

A może to był niewinny test? Jak się zachowa otoczenie? Albo sprawdzenie jakiegoś elementu poważniejszej akcji? Możliwości jest wiele; Żyjemy w dziwnych czasach? I ktoś może chce zrobić jakąś prowokację?

Wiadomo historycznie, jak kończyły się takie prowokacje? Totalną rozpierduchą na naszym terenie, albo okolicy; Ten sygnał? Potraktował bym całkiem poważnie.

pozdrawiam.

Tomasz obawiam się, że celujesz w samo sedno. Dokładnie tak może wyglądać rozpoznanie “terenu”…

Ooo, coś nie tak było w moim wpisie, że nie został dopuszczony? To ponowie, ale może inaczej. Tomku jestem tego samego zdania. Źle zabezpieczane systemy stanowią bardzo duże zagrożenie. Czynnik ludzki, jeszcze większe.