Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Od cracka narzędzia tworzącego PDFy po przejęcie kont reklamowych na Facebooku (i to pomimo skonfigurowanego 2FA). Analiza.

Na naszej grupie Sekurak na Facebooku jeden z naszych Czytelników zadał pytanie, jak to możliwe, że mając uwierzytelnianie dwuskładnikowe 2FA, ktoś był w stanie zhakować i przejąć strony, którymi zarządzał. Niestety jest kilka możliwych scenariuszy, które przedstawiamy poniżej.

Zacznijmy od początku

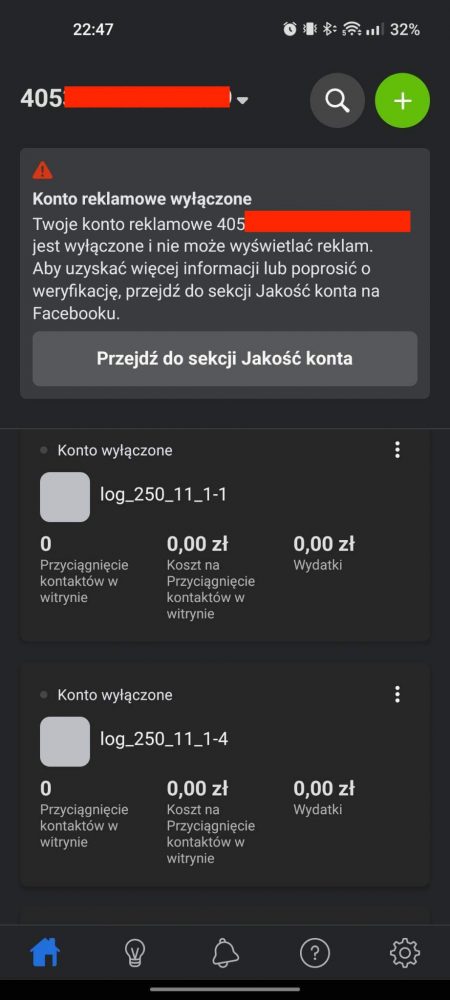

Zaczęło się od powiadomienia na Facebooku, że zaproszenie do znajomych przez panią z Rosji (imię i nazwisko zapisane cyrylicą) zostało przyjęte. Z racji, że Czytelnik nie znał się z panią, ani na pewno zaproszenia nie wysłał, to powiadomienie zostaje przez niego zignorowane poprzez usunięcie, bo zapewne “musiało dojść do pomyłki”. Jednak pod wieczór tego samego dnia otrzymuje on powiadomienie z FB, że “Reklama została odrzucona”. Czytelnik natychmiast otworzył sekcję reklam, gdzie zauważył cztery nieznane mu kampanie o nazwach rozpoczynających się od log_(…). W tym momencie druga z reklam została przesłana już do weryfikacji, a po pewnej chwili konto reklamowe zostało przez FB zamknięte w związku z naruszeniem zasad bezpieczeństwa.

Rys. 1. Zrzut ekranu z informacją o zablokowaniu konta reklamowego

Łańcuch reakcji i zabezpieczenia

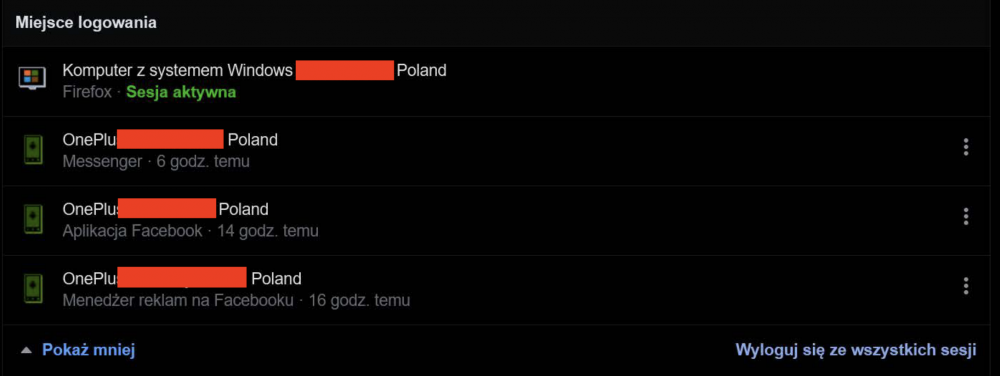

Czytelnik widząc, co się dzieje, zmienił swoje hasło do konta, wylogował się także ze wszystkich aktywnych sesji. W historii logowań nie odnalazł adnotacji o nietypowym działaniu. Nie przyszedł także e-mail informujący o dziwnej aktywności, np. dotyczącej fizycznego miejsca logowania. Na dodatek dwustopniowa weryfikacja jest włączona, a sam Czytelnik korzysta z managera haseł z 61 znakowym hasłem.

Rys. 2. Lista miejsc logowań wskazująca manager reklam na Facebooku

Rys. 3. Opcje konta z informacją o włączonym 2FA oraz powiadomieniach dotyczących nierozpoznanych logowań

Co się działo na koncie FB?

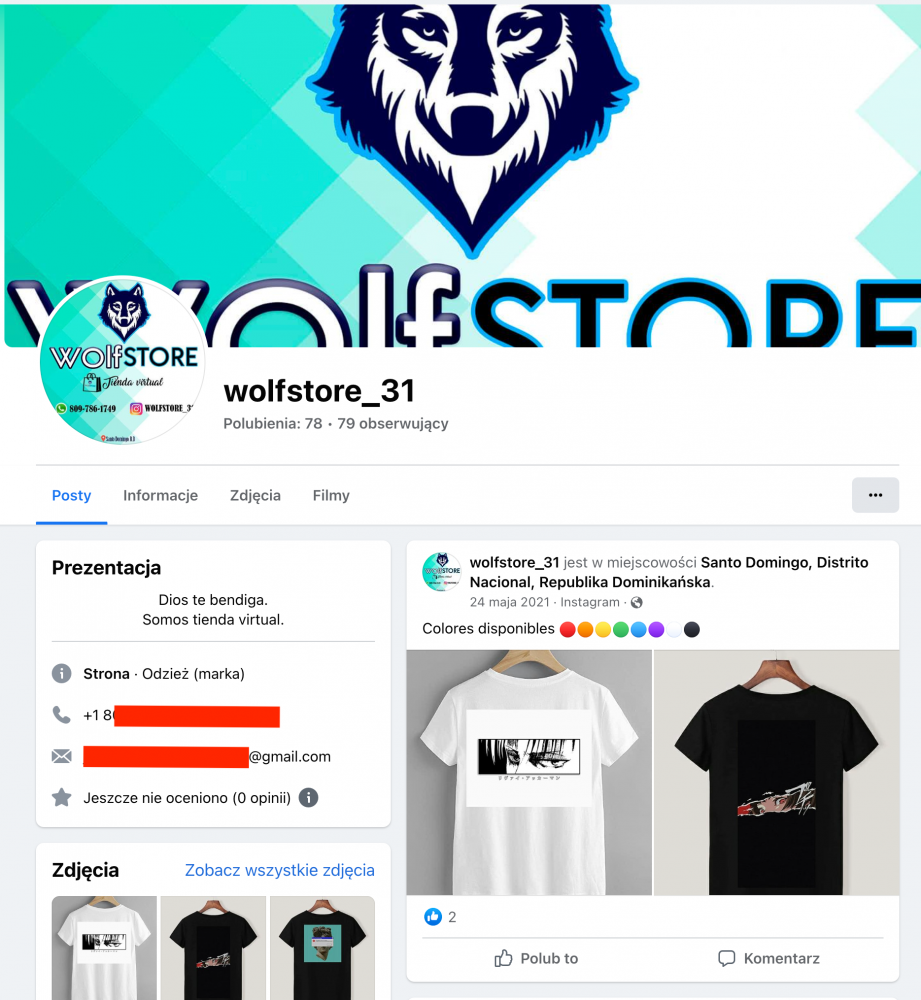

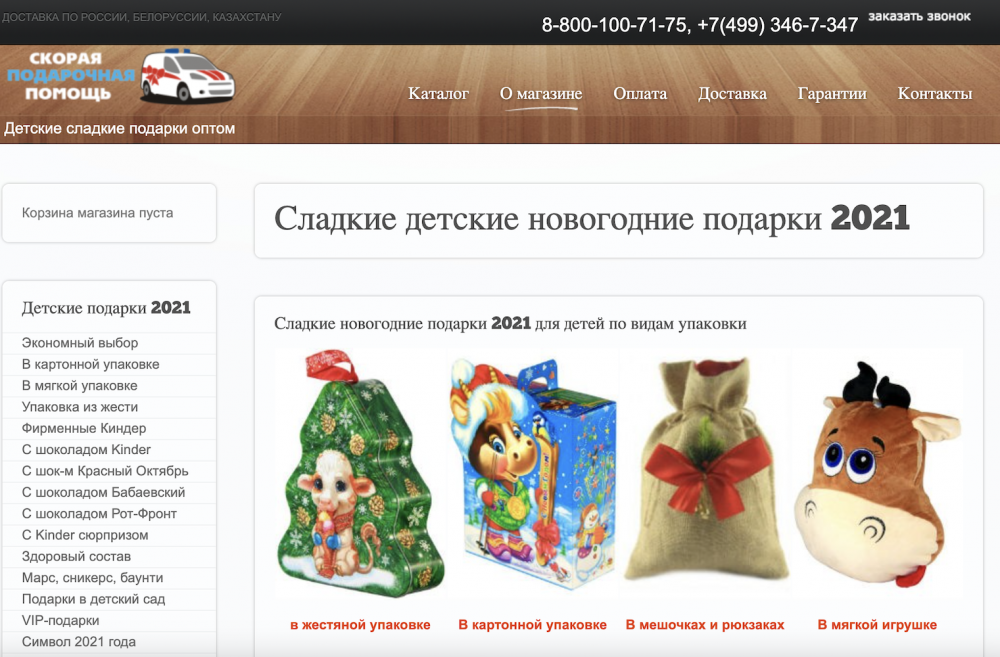

Musimy zwrócić uwagę na fakt, że nie pojawiła się próba przejęcia konta osobistego FB, a jedynie kont reklamowych podłączonych do profilu. Nasz Czytelnik został bezwiednie współwłaścicielem fałszywego sklepu dostępnego pod adresem: https://www[.]facebook[.]com/profile[.]php?id=100064013831388, dla którego były uruchamiane wspomniane wcześniej kampanie reklamowe.

Rys. 4. Strona fałszywego sklepu, dla którego powstały próby uruchomienia kampanii reklamowych

Czym są konta reklamowe?

Konto reklamowe jest rodzajem narzędzia utworzonego na platformie Business Facebook Manager, które daje możliwość zarządzania oraz dostępu do niezbędnych statystyk i danych w związku z samodzielnie tworzonymi kampaniami promocyjnymi oraz monitorowaniem wyników. Każdy utworzyć może takie konto przy swoim profilu.

W omawianym przypadku przestępcy uzyskali dostęp do konta i dodali tam niezwłocznie dodatkowy kontrolowany przez siebie fałszywy profil ze skradzionym zdjęciem profilowym strony, którą zarządzał nasz Czytelnik wraz z kopią jego imienia.

Rys. 5. Dodanie dodatkowej roli administratora do konta reklamowego

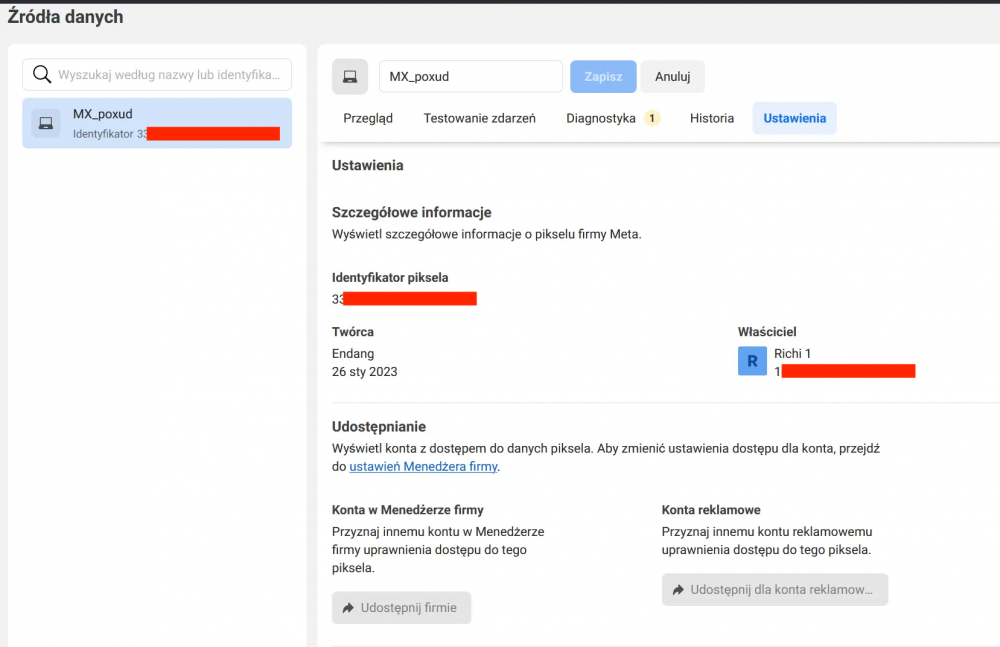

Następnie na koncie Czytelnika przestępcy stworzyli swój własny Pixel. Jest to krótki, indywidualny kawałek kodu analitycznego możliwy do aktywacji na koncie reklamowym. Jest on przeznaczony do zainstalowania na stronie internetowej i zbierania informacji o osobach odwiedzających.

Rys. 6. Pixel utworzony przez przestępców

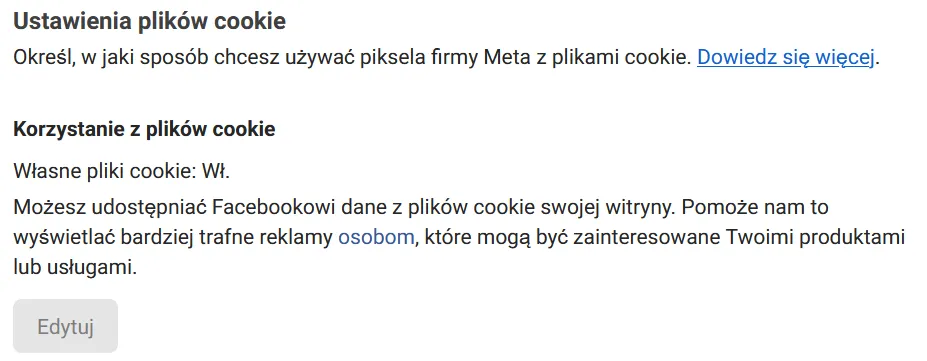

Warto w tym momencie wspomnieć, że FB daje możliwość decyzji, w jaki sposób Pixel ma być używany z plikami ciasteczek. Daje to możliwość lepszego dopasowania reklam do odbiorców. Przestępcy pozostawiają włączoną opcję udostępniania własnych plików cookie witryny.

Rys. 7. Ustawienia Pixel korzystania z plików cookie

Od tego momentu udało się zauważyć bardzo dużo aktywności w zakresie fałszywych stron reklamowych i sklepów.

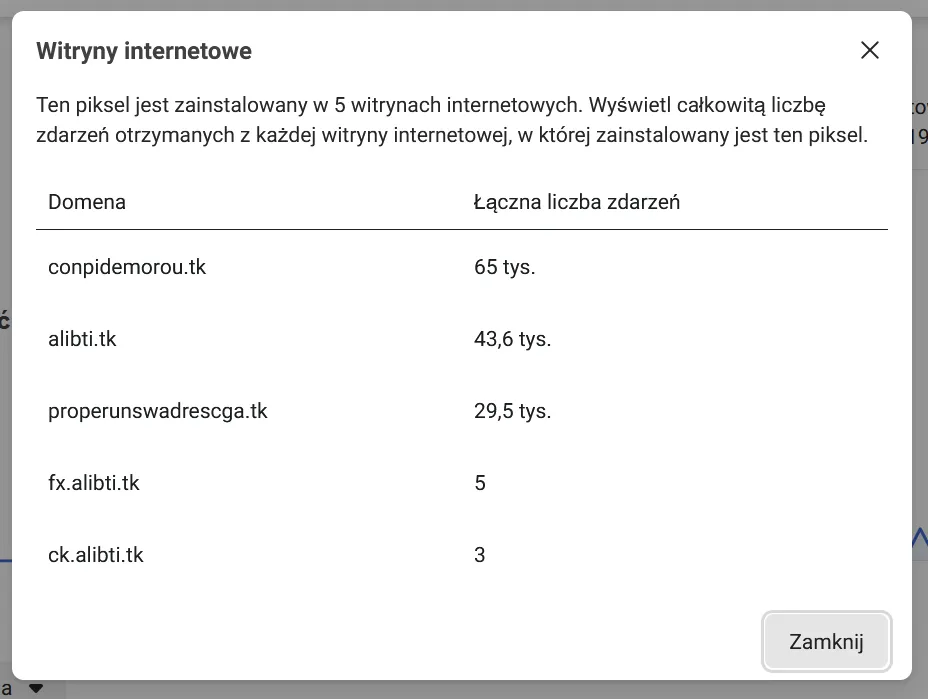

Rys. 8. Fragment analityki Pixel dla złośliwych kampanii

Rys. 9. Fragment analityki Pixel dla złośliwych kampanii

Udało się przechwycić jeden z takich linków: https://conpidemorou[.]tk/sapodsCso?utm_creative=es-347&utm_campaing=log_f_tr_19-CO-2&utm_source=fb&utm_placement=Facebook_Mobile_Feed&campaign_id=23852576771590664&adset_id=23852576771590664&ad_id=23852576771590664&adset_name=CO_7&px=3344208622512405&b=zti&k=tr19&zti=1109#0#1#0#1#0#1#0#1#0#1, który kierował do strony jak na rysunku 10.

Rys. 10. Jedna z fałszywych stron użytych w kampanii

Na podstawie dziennika aktywności Pixel, udało się także zauważyć, że do konta reklamowego został dopisany e-mail z domeny @mail[.]ru do uprawnień zarządzania wizualizacjami w centrum reklam.

Rys. 11. Podpięcie konta ww. rosjanki do zarządzania w centrum reklamy

Dodatkowo raz na kilka dni pojawiał się podejrzany komunikat o wygaśnięciu sesji, więc nasz Czytelnik po radach na naszej grupie dla pewności rozłączył wszystkie możliwe aplikacje z konta. Często jest tak, że użytkownik nieświadomie zachęcony ciekawą reklamą dołącza do swojego profilu aplikacje typu quiz lub jakieś gry, którym przydzielane są zbyt duże uprawnienia. Aplikacja wtedy może publikować posty w imieniu użytkownika lub wykonywać inne operacje bez jego wiedzy.

Rys. 12. Podejrzana informacja o zakończonej sesji logowania

Aplikacje dołączane do naszego profilu mogą być źródłem infekcji. Takie z dużym potencjałem złośliwości – jak np. quizy “Kto jest Twoim najlepszym przyjacielem”, “Jakim serem dzisiaj jesteś?” lub wszelkiego rodzaju drobne gry – mogą od nas żądać zbyt dużych uprawnień do konta i sami nieświadomie możemy im tych uprawnień udzielić. W konsekwencji może dojść do przekazania zbyt wielu wrażliwych danych lub wręcz kontroli nad kontem.

Rys. 13. Potencjalnie szkodliwe aplikacje u naszego Czytelnika

Niestety badając ten trop nie doszliśmy do źródła infekcji. Jaki zatem jest możliwy scenariusz ataku przy włączonym dodatkowym uwierzytelnianiu 2FA? Jest kilka możliwości, które opisujemy poniżej.

Socjotechnika

Jest nietechnicznym atakiem polegającym na oszukaniu ofiary w celu przekazania nieświadomie do przestępcy kodu uwierzytelniającego. W większości przypadków atakujący jest już w posiadaniu loginu i hasła (np. z bazy wycieków) i pozostał mu do zburzenia ostatni bastion bezpieczeństwa. Tak było w zeszłorocznym ataku na Uber. Czytelnik wykluczył ten scenariusz. Nikt się do niego nie odzywał.

Nadanie uprawnień złośliwej aplikacji

W dużym uproszczeniu OAuth jest mechanizmem autoryzacji aplikacji i dostępu do danych z naszego profilu bez konieczności przekazywania hasła. Przykładowo można nadać uprawnienie aplikacji lub witrynie do publikacji postów na naszym profilu. Dzieje się tak poprzez delegację stopnia dostępu do swojego konta, używając właśnie OAuth. W przypadku ataku przestępcy publikują różnego rodzaju aplikacje, którym nieświadomy użytkownik sam nadaje zbyt duże uprawnienia. W tym przypadku uwierzytelnianie 2FA nie ma najmniejszego znaczenia, bo wszystko dzieje się za “pozwoleniem” ofiary po tym, jak już jest zalogowana do swojego profilu. Nasz Czytelnik nie ma pewności, czy to mogło być przyczyną. I z reguły jest właśnie tak: nie możemy być do końca pewni, czy aplikacje dołączane do naszego profilu nie będą złośliwe. Jednak powinniśmy zawsze zachować czujność, jakie przydzielamy uprawnienia.

Atak siłowy na 2FA

Przestępcy mogą próbować łamania kodów 2FA w krótkim przedziale czasu, jednak to wymaga dużego zaangażowania i wiedzy technicznej. Dodatkowo bardzo często serwer oczekujący kodu 2FA po kilku nieudanych próbach zablokuje czasowo dostęp do możliwości logowania i powiadomi o tym fakcie użytkownika. Jest to mało prawdopodobny sposób dla naszego scenariusza.

Atak typu SIM swap

Możliwy jest scenariusz, w którym operator telefonii komórkowej zostaje oszukany przez przestępcę podającego się za właściciela karty SIM, która nagle przestała działać i prosi o jej wymianę. W tej sytuacji operator dezaktywuje starą kartę (u ofiary), a aktywuje u przestępcy. Dzięki temu atakujący otrzymuje numer telefonu ofiary i ma nad nim pełną kontrolę. Stąd może np. wysłać z aplikacji na numer telefonu kod SMS. Czytelnik zaprzecza możliwości wykorzystania tego ataku: nie stracił sygnału GSM w ostatnim czasie.

Przejęcie sesji i atak Man-In-The-Middle

Najbardziej prawdopodobnym scenariuszem, który wskazywali nasi grupowicze, jest przejęcie sesji (ang. session hijacking) poprzez kradzież ciasteczek użytkownika. Kiedy użytkownik zaloguje się do danego portalu, nie jest od niego wymagane wpisywanie hasła przy każdym możliwym działaniu. Jego aktywna sesja jest przechowywana w ciasteczku, by pozostawić go zalogowanym. Ciasteczko może zawierać także inne dane użytkownika i śledzić aktywność sesji. Ciasteczko zostaje w przeglądarce dopóki użytkownik się nie wyloguje. Zamknięcie okna przeglądarki nie powoduje likwidacji ciasteczka i wylogowania (z reguły). W związku z tym atakujący może wykorzystać ciasteczko, by ominąć uwierzytelnianie dwuskładnikowe, bo użytkownik już jest zalogowany. Taki atak może zostać przeprowadzony na wiele sposobów: podsłuchiwanie sesji, fiksacja sesji, atak XSS (ang. Cross-Site Scripting), CSRF (ang. Cross-Site Request Forgery), złośliwe oprogramowanie czy złośliwy link.

Po udanym ataku przestępca jest zalogowany na konto ofiary bez konieczności poznawania hasła i kodu z dwuskładnikowego uwierzytelniania.

Zapytaliśmy się więc, czy możliwy był scenariusz, by zostało przez Czytelnika pobrane jakieś oprogramowanie w ostatnim czasie. Wskazał on, że z sieci torrent został pobrany crack do pewnego narzędzia do tworzenia PDF-ów. Opisywaliśmy ostatnio przypadki, gdzie zostały stworzone fałszywe strony ze złośliwym oprogramowaniem jak np. GIMP, DBeaver lub inne złośliwości wypozycjonowane jako reklama w Google, ale uzyskana odpowiedź przerosła nasze najśmielsze oczekiwania :-).

Jak się okazało, na plik wykonywalny z crackiem zareagował antywirus, wskazując infekcję Win**.Trojan.Kryptik.***, ale możemy stwierdzić z dużym prawdopodobieństwem, że infekcja znalazła sposób na instalację i rozsianie się na komputerze Czytelnika (plik Activator[.]exe).

Analiza sumy kontrolnej SHA-256: 2eff58738b5a7717a3fcdf7a4171c6fa18492bc200eddc26bf608fa35d28466e pliku na portalu virustotal.com potwierdza przypuszczenia naszych grupowiczów, że mamy do czynienia z odmianą stealera, czyli złośliwego oprogramowania… wykradającego dane i sesje.

Wraz z naszym Czytelnikiem zgłosiliśmy sprawę do centrum pomocy FB, jednak czy doczekamy się reakcji? Wszyscy wiemy, jak działają wsparcia techniczne na portalach społecznościowych i że z reguły rozmawiamy ze ścianą. Ale kto wie? Być może się kiedyś uda. Zaraz po tym, jak niedawno Twitter ogłosił płatne subskrypcje i wyłączenie jednego ze sposobów 2FA, kilka dni temu FB ogłosiło, że wprowadzi płatny model subskrypcji premium zapewniającej “lepsze” wsparcie techniczne… 🙂

Jak przeciwdziałać takim sytuacjom?

- Nie instaluj oprogramowania z nieznanych źródeł.

- Zainstaluj i zaktualizuj bloker reklam, by zmniejszyć możliwość infekcji poprzez pobranie oprogramowanie z pierwszego, sponsorowanego linka.

- Miej włączone uwierzytelnianie dwuskładnikowe.

- Nie instaluj pirackiego oprogramowania :-), w 95% przypadków jest zainfekowane na torrentach.

- Zapoznaj się z dodatkowymi mechanizmami bezpieczeństwa, jakie oferuje FB: https://www.facebook.com/help/909243165853369/?helpref=hc_fnav.

- Zanim podejmiesz kroki zmierzające do zmiany hasła, usunięcia uprawnień aplikacji, wyczyszczenia ciasteczek itd. – dobrze byś zabezpieczył(a), jak najwięcej śladów w postaci plików, fragmentów tekstu/kodu, zrzutów ekranu. Ułatwi to nam i naszym niesamowitym grupowiczom analizę 🙂

Zachęcamy też do dołączenia do naszej grupy, gdzie aktywnie wspieramy się nawzajem. Jesteśmy też na Discordzie.

~tt

Okradli złodzieja?

Trochę tak, ale z drugiej strony nasz bohater okazał skruchę w całej sytuacji i też w rozmowie “był świadom ryzyka”.

Któż z nas z drugiej strony ma wykupioną licencję WinRara? ;-)

PS: Nie korzystam, to nie mam ;-)

No ja xD

Na androida, ale mam!

A kto używa winrara? jak jest 7zip darmowy. Ostatni raz z winrara korzystałem dobre 10 lat temu.

Ee bez przesady 150 zł???

Ja mam wykupiona licencje winrar

Badass.

A to nie podlega pod sankcje? :D

Nie mierz swoją miarą innych!

Osobiście (a nie posiadam firmy) mam całe oprogramowanie legalne. Co potrzebowałem kupiłem, a taki winrar nikomu nie jest do niczego potrzebny. Jest 7zip – całkowicie legalny i darmowy.

PeaZip też jest darmowy i legalny, ale ma problema z formatem *.rar (tworzenie, rozpakowywanie i odczyt archiwów) i… sam do tego celu wymaga Winrara.

“zaktualizuj bloker reklam” pod warunkiem że sam nie jest stealerem ;)

Czasami błędne wnioski mogą prowadzić do tego typu “przygód”.

Przykładowo dosyć często można zaobserwować polecanie na YT np. narzędzia MSMG Toolkit (nie pobierać! – backdoor/dropper dla ransomware), który (jako przykrywka) służy do tworzenia odchudzonych wersji ISO Windows, integracji aktualizacji/sterowników.

Coś co jest np. przydatne dla tych bardziej leniwych administratorów, którzy nie chcą bawić się w polecenia dla systemowego DISM. :)

Co jakiś czas Virustotal nie pokazuje w skanie infekcji (w nowszych wersjach), ale analiza behawioralna już ukazuje mocno podejrzane zachowanie.

Wcześniejsze wersje apki zostawiały charakterystyczny proces wskazujący na pewną dużą grupę ransomware.

Windows Defender nawet obecnie nie reaguje na to zagrożenie.

Co ciekawe stosując to i robiąc format C zawsze przemycimy ten “syf” razem z przygotowanym obrazem systemu za pomocą tego narzędzia.

Trzeba przyznać, że ciekawy sposób na trwałą infekcję.

Takich kwiatów można spotkać dużo więcej.

A ta 21:37 to przypadek?