Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Obowiązkowa weryfikacja programistów aplikacji na Androida – nasz komentarz

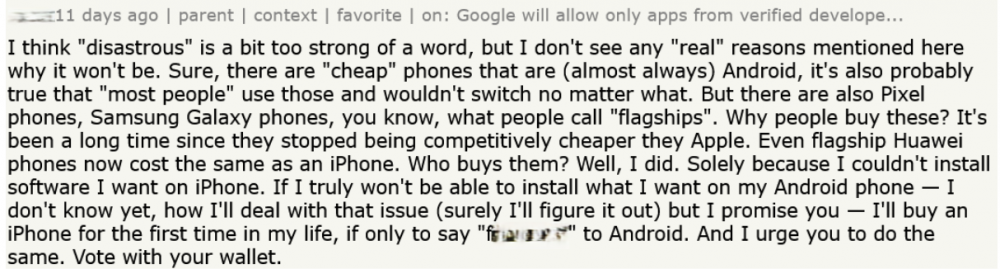

Od kilkunastu dni przez internet przetacza się się fala bardzo emocjonalnych i alarmistycznych postów mówiących, że to już koniec wolności w świecie Androida. W sukurs temu trendowi idą niektóre serwisy technologiczne sugerujące jakoby miały zostać zasypane wszelkie różnice pomiędzy Androidem a iOS-em w szeroko rozumianej otwartości. Niektórzy nawet wieszczą, że już nie będzie powodów do tego, aby wybierać Androida.

TLDR:

– Google wprowadza obowiązkową weryfikację programistów aplikacji na Androida

– Zmiany wymuszą podpisywanie wszystkich aplikacji specjalnym, indywidualnym kluczem programisty

– Wprowadzane regulacje obowiązywać będą na wszystkich certyfikowanych urządzeniach

– Takie podejście znane jest z systemu iOS, gdzie Apple wymaga konta dewelopera i ściśle kontroluje, kto otrzymuje certyfikaty

– W ocenie społeczności znacząco ograniczy to możliwość tzw. sideloadingu

– Po wprowadzeniu zmian certyfikaty “self-signed” nie będą honorowane na certyfikowanych urządzeniach

– Planowane zmiany będą obowiązywać od września 2026 roku i początkowo obejmą użytkowników z Brazylii, Indonezji, Singapuru i Tajlandii

Sprawa jednak nie jest taka prosta i oczywista. Co prawda w dalszym ciągu jest wiele niejasności, jednak zachowując chłodną głowę na podstawie dostępnych informacji spróbujemy wyjaśnić, co się już stało, co się stanie i jakie to może mieć (lub nie) konsekwencje dla użytkowników.

Historycznie Android kojarzony był z szeroko rozumianą wolnością wyboru, która w opinii wielu osób bywała okupiona bezpieczeństwem. W rzeczywistości jednak wpadki zdarzały i zdarzają się wszystkim. Także zawartość App Store konkurencyjnego Apple’a nie była wolna od incydentów zagrażających bezpieczeństwu użytkowników. Były to np. ataki na łańcuch dostaw (XCodeGhost, XcodeSpy) powodujące umieszczenie złośliwego kodu w legalnych aplikacjach. Mimo to, to właśnie Android ze swoim Sklepem Play mierzył się z opinią niezbyt bezpiecznego i zabałagionego aplikacjami wątpliwej jakości. Z czasem charakterystyczny bałagan zaczął ustępować miejsca coraz większej dbałości o prywatność i bezpieczeństwo. Aplikacje mogły coraz mniej i miały coraz mniejszy dostęp do zasobów. Jednym z przykładów takich zmian jest wymuszanie SELinux w trybie enforcing w wersji 5.0 (we wcześniejszych wersjach w trybie permissive), co miało na celu ograniczyć powierzchnię ataku nawet w przypadku skutecznego naruszenia bezpieczeństwa jednego z elementów systemu. Innym przykładem jest nowy model uprawnień wprowadzony w wersji 6.0, który umożliwił nadawanie aplikacjom uprawnień w trakcie działania aplikacji, a nie podczas instalacji, dzięki czemu użytkownicy mogli precyzyjnie nadawać uprawnienia aplikacjom w przeciwieństwie do sytuacji, kiedy podczas instalacji aplikacje otrzymywały szeroki wachlarz uprawnień do „wszystkiego”. Dodatkowo w wersji 11 znacząco ograniczono dostęp do plików (stał się bardziej precyzyjny zamiast dotychczasowego podejścia nadającego dostęp „do wszystkiego”). Ponadto oficjalny Sklep Play zamiast starać się zaimponować w liczbie oferowanych pozycji, zaczął kontrolować to, co się w nim zamieszcza (z różnym skutkiem, ale o tym za chwilę).

Pod koniec sierpnia na Android Developers Blog pojawił się komunikat, który miał wywrócić dotychczas dobrze ugruntowany świat Androida:

As new threats emerge, we’ve continued to evolve our defenses. Following recent attacks, including those targeting people’s financial data on their phones, we’ve worked to increase developer accountability to prevent abuse. We’ve seen how malicious actors hide behind anonymity to harm users by impersonating developers and using their brand image to create convincing fake apps. The scale of this threat is significant: our recent analysis found over 50 times more malware from internet-sideloaded sources than on apps available through Google Play.

To better protect users from repeat bad actors spreading malware and scams, we’re adding another layer of security to make installing apps safer for everyone: developer verification. (…)

Google poinformował, że wprowadzi obowiązek podpisywania aplikacji indywidualnym kluczem programisty, wydawanym przez Google. Podpisanie aplikacji takim kluczem będzie warunkiem możliwości instalacji na dowolnym certyfikowanym urządzeniu. Całość rozpoczyna się słowami „You shouldn’t have to choose between open and secure.”. To właśnie kwestie związane z bezpieczeństwem są podawane jako główny powód tej decyzji. Tu pojawia się pierwsza kontrowersja, bowiem tym razem obostrzenia mają dotyczyć nie tylko aplikacji pochodzących ze Sklepu Play zarządzanego przez Google, lecz wszystkich instalowanych aplikacji, bez względu na to, czy pochodzą one z któregoś z alternatywnych źródeł, czy też zostały stworzone np. przez nas i chcemy je zainstalować na własnym urządzeniu na własne potrzeby tylko po to, by sprawdzić się w tworzeniu aplikacji mobilnych.

Po zmianach, aby móc skorzystać z aplikacji, którą posiadamy w postaci pliku z rozszerzeniem .apk, będziemy potrzebowali smartfona z jakąś niecertyfikowaną instalacją Androida (np. któryś z tzw. customowych ROM-ów lub… Huwawei ze swoim własnym ekosystemem). W przeciwnym razie nasza aplikacja będzie musiała posiadać indywidualny, wygenerowany przez Google klucz programisty. To istotny w całej sprawie szczegół. Google zarzeka się, że chodzi tu wyłącznie o weryfikację samych programistów, nie zaś o cenzurę, czy kontrolę tworzonego przez społeczność oprogramowania. Na poziomie deklaracji programiści nadal mają mieć taką samą swobodę tworzenia, jak dotychczas. Twórcy systemu powołują się przy tym na szacunki mówiące, że wśród aplikacji pochodzących spoza sklepu Play ryzyko, że będą złośliwym oprogramowaniem jest ponad 50 razy większe.

I tu pojawia się kolejna kontrowersja. Podając te dane światowy gigant nie powołuje się na żaden konkretny raport. Pomimo znacznych wysiłków nie udało mi się znaleźć w zasobach dostępnych w internecie żadnego raportu ani innego wpisu prezentującego te dane. Nie jest znana metodologia badania, które doprowadziło do takich wniosków, zatem trudno się do niego merytorycznie odnieść. Można założyć, że Google bazując (przypuszczalnie) na danych telemetrycznych z Play Protect wie, co mówi, jednak brak transparentności w tej sprawie zachęcił mnie, aby poszukać takich informacji w innych źródłach.

Okazuje się, że raporty innych firm nie prezentują tak wysokich wartości. Raport Zimperium wspomina zaledwie o dwukrotnie większej szansie na złapanie malware w przypadku aplikacji spoza oficjalnego kanału dystrybucji. Przy tym autorzy badania wskazują, że w środowiskach korporacyjnych sideloading występuje na 23 – 24% urządzeniach. Dla porównania praca ModZoo koncentruje się głównie na alternatywnych sklepach z aplikacjami (takich, jak np. F-Droid) i mówi o 10-krotnie wyższym ryzyku wystąpienia malware w przypadku korzystania z takich źródeł dystrybucji.

Najlepsze w całej sprawie i zarazem pomijane przez wszystkich jest to, że cała dyskusja o tych danych i tak nie ma sensu. Gigant z Mountain View powołuje się na dane o 50-krotnie wyższym ryzyku infekcji złośliwym oprogramowaniem ze źródeł spoza Sklepu Play i tym tłumaczy potrzebę licencjonowania jakiejkolwiek działalności deweloperskiej na Androidzie, ale zaraz… przecież cały rwetes dotyczy źródeł alternatywnych. Z deklaracji, tak tych opublikowanych oficjalnie na Android Developers Blog, jak i tych wygłaszanych przez samych pracowników Google’a na X-ie jasno wynika, że weryfikacja ma dotyczyć tylko samych programistów, co ma dać nam pewność, że dana aplikacja pochodzi od określonego programisty. Zatem oprogramowanie poza oficjalnym Sklepem Google nadal nie będzie w żaden sposób kontrolowane. To, co ląduje w Sklepie Play jest choćby automatycznie skanowane. To, co poza, nie i – jeśli wierzyć deklaracjom – nie będzie. Jak zatem plan masowego koncesjonowania możliwości tworzenia oprogramowania na Androida ma realnie wpłynąć na bezpieczeństwo użytkowników? Na to pytanie jak dotychczas nikt nie udzielił odpowiedzi. Niestety, odnoszę wrażenie, że nawet nikt go jeszcze nie zadał. Oczywiście, taki wymóg może w jakimś stopniu utrudnić prowadzenie powtarzalnych kampanii, jednak pytanie czy konieczność podawania danych osobowych jest barierą nie do przejścia dla cyberprzestępców wydaje się pytaniem retorycznym.

Nawiasem mówiąc, nawet fakt, że dana aplikacja pochodzi z oficjalnego repozytorium Androida nie oznacza, że jest bezpieczna. Prawdę mówiąc Sklep Play nigdy nie słynął ze szczególnej troski o jakość i bezpieczeństwo tego, co się w nim pojawia. Aby choć trochę odmienić ten trend, kilka lat temu dla kont publikujących w sklepie wprowadzono obowiązek wykorzystywania dwuskładnikowego uwierzytelniania, co miało ograniczyć możliwość wrogiego przejmowania istniejących już, często popularnych projektów, identyfikując jako jedno z istotnych zagrożeń dołączanie złośliwego kodu w aktualizacjach.

W przeszłości na sekuraku niejednokrotnie opisywaliśmy przypadki, kiedy złośliwe aplikacje skutecznie udawały np. 2FA authenticatory. Na szczególną uwagę zasługuje opisany przez nas przypadek aplikacji CamScanner — Phone PDF Creator, która w Sklepie Play miała ponad 100 milionów pobrań. Dla zachowania równowagi warto wspomnieć, że u konkurencji również znajdowano, także współcześnie, złośliwe oprogramowanie w oficjalnym sklepie. Dość widowiskowa okazała się kampania SparkCat z końca 2024 roku, podczas której badacze z Kaspersky’ego wśród różnych aplikacji użytkowych wykryli niepożądane działania. Aplikacje korzystając z uprawnienia dostępu do galerii zdjęć wykonywały zrzuty ekranu, a następnie rozszyfrowyway tekst korzystając z technologii Google OCR. Kampania zorientowana była na kradzież haseł do portfeli kryptowalutowych lub fraz odzyskiwania

Niezależnie od tego, trudno nie zgodzić się ze stwierdzeniem, że co do zasady oprogramowanie pochodzące z niesprawdzonych źródeł potencjalnie bardziej naraża nas na kontakt z malware, ale niestety oficjalny kanał dystrybucji oprogramowania, na który jako sugerowany wzorzec bezpieczeństwa powołują się przedstawiciele Google również nie jest od niego całkowicie wolny. Chcę, żeby to mocno wybrzmiało w tym tekście. Zresztą ten wątek, to i tak ślepa uliczka w kontekście argumentu przytoczonego akapit wyżej.

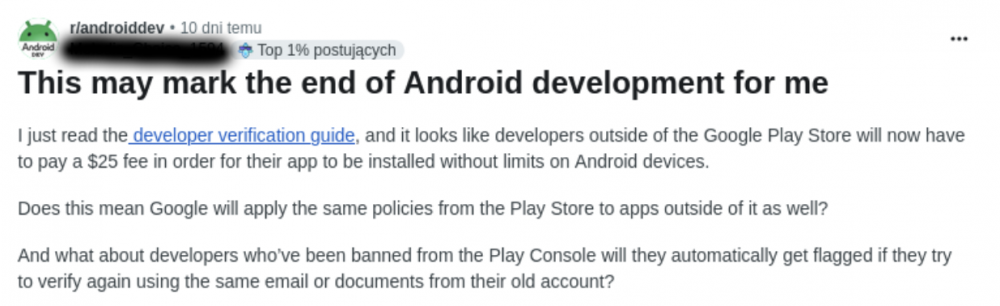

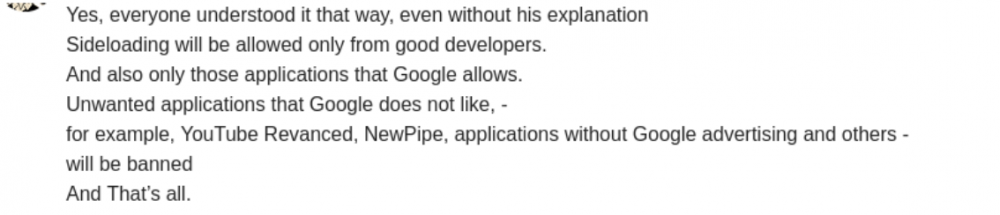

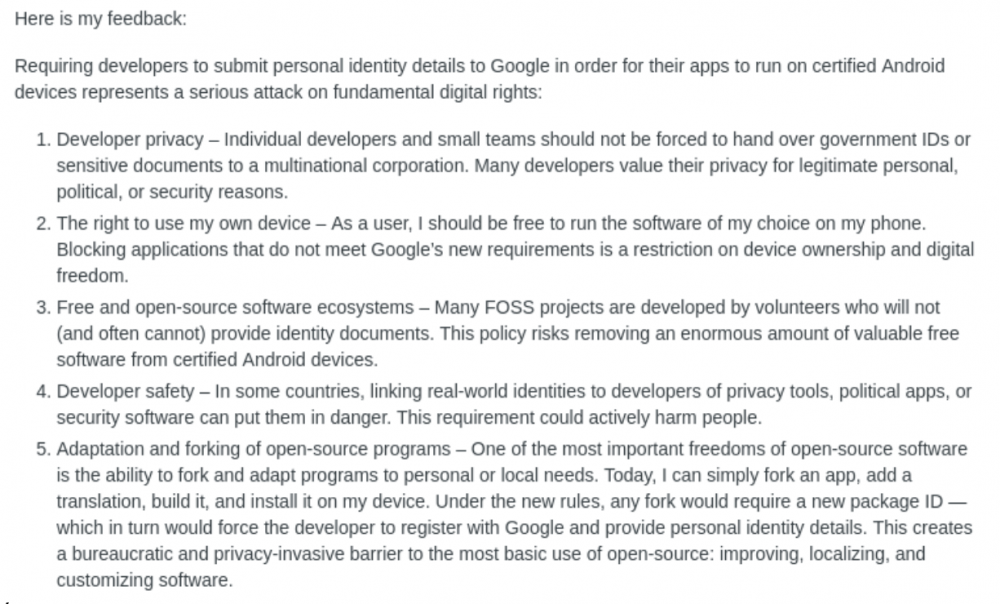

Wróćmy jednak do weryfikacji. Nie jest jasne, którzy programiści otrzymają możliwość podpisywania swoich aplikacji. Można się spodziewać, że programiści tworzący aplikacje takie, jak popularny w pewnych środowiskach Termux (dostępny w Sklepie Play tylko w bardzo okrojonej wersji), czy chociażby xDrip+ rozbudowujący funkcjonalność czujników do mierzenia poziomu cukru (w ogóle niedostępny w Sklepie Play) dalej będą mogły trafiać na certyfikowane urządzenia, ponieważ ich twórcy potencjalnie nie będą mieli problemów z procesem weryfikacji. Poważne obawy pojawiają się jednak w kontekście tych, którzy tworzą aplikacje będące w sprzeczności z interesem finansowym Google’a, dające dostęp do np. funkcjonalności YouTube Premium (wspominany często Revanced), omijając ograniczenia oficjalnej aplikacji YouTube. Twórcy wszelkich blokerów reklam, czy oprogramowania umożliwiającego rootowanie Androida w opinii wielu wypowiadających się internautów nie mogą już spać tak spokojnie. Można długo debatować nad moralnym uzasadnieniem dla tworzenia i używania tego typu narzędzi, jednak nie o tym jest ten tekst. Wreszcie nie można przejść obojętnie wobec faktu, że w pewnych specyficznych sytuacjach warunek podania imienia i nazwiska, adresu zamieszkania, adresu e-mail i numeru telefonu może okazać się zaporowy.

Konieczność przejścia weryfikacji nie ominie także wszelkiej maści hobbystów, którzy niedługo, aby móc podzielić się z rodziną i znajomymi swoją amatorską, stworzoną w celach edukacyjnych aplikacją do wyświetlania słodkich kotków będą musieli przechodzić przypuszczalnie uciążliwy proces weryfikacji, który wymaga podawania swoich pełnych danych teleadresowych firmie zza oceanu. Trudno nie zgodzić się z tymi, którzy uważają, że pewna niepisana umowa pomiędzy twórcami systemu a użytkownikami została złamana. Mimo wszystko uważam, że opinie jakoby nie było już powodów do używania Androida są mocno przesadzone. Warto przypomnieć, że w urządzeniach od Apple’a wszelkie odstępstwa od oficjalnego kanału dystrybucji oprogramowania (z małymi wyjątkami, np. na terytorium państw członkowskich Unii Europejskiej) zawsze wymagają poważnej ingerencji w system operacyjny (hasło: jailbreaking iOS). Zapowiadane zmiany nawet nie zbliżają nas do tak daleko idących ograniczeń.

Na ciekawy aspekt całej sprawy zwrócono uwagę w serwisie Arstechnica. Autor artykułu zauważa, że plany Google’a mogą stać w sprzeczności z przegraną ostatnio przez firmę sprawą antymonopolową wniesioną przez Epic Games. Sprawa dotyczyła możliwości dostępu do alternatywnych źródeł oprogramowania. Sąd nakazał dopuszczenie alternatywnych sklepów oraz ograniczenia w płatnościach wymuszanych przez Google. Z doniesień medialnych wynika, że pozwany planuje odwołać się od wyroku do Sądu Najwyższego. Niezależnie od dalszego przebiegu tej sprawy brak transparentności i brak zaufania ze strony użytkowników wyzwalają w wielu osobach poważne obawy.

Planowane zmiany dotkną na początku jedynie Brazylii, Indonezji, Singapuru i Tajlandii (wrzesień 2026). Z deklaracji wynika, że reszta świata zostanie objęta tymi zmianami dopiero w kolejnych latach. Ze statystyk wynika, że znaczna większość użytkowników nie korzysta z sideloadingu (i mimo wszystko ze względów bezpieczeństwa całe szczęście). Można się spodziewać, że poza wąskimi środowiskami bardziej świadomych użytkowników temat przejdzie bez większego echa. Całej reszcie pozostanie przyzwyczaić się i dostosować do nowej sytuacji, a jeśli ktoś jednak zechce uciec spod topora z literą G, to zawsze ma do wyboru tzw. customowe ROM-y (takie, jak np. LineageOS). Ma, albo… nie ma. Tych, którzy czytając poprzednie zdanie zapalili się już do „orania” pamięci ROM swojego smartfona muszę nieco zmartwić. Bardzo trudno w dzisiejszych czasach znaleźć model, który nadawałby się do instalacji własnego Androida (zablokowane bootloadery, niekompatybilne układy SOC). Zresztą ta branża od dawna jest już w odwrocie. Co prawda niektórzy zdążyli już nawet ogłosić, że ta zmiana będzie nową szansą dla podupadającego „rynku” customowych ROM-ów, ale czy tego chcemy, czy też nie, czasy, kiedy powszechnie modyfikowaliśmy swoje smartfony zaraz po wyjęciu z pudełka minęły już raczej bezpowrotnie. A dla większości z nas to i tak nie ma znaczenia. Trudno nie odnieść wrażenia, że w całej sprawie najbardziej zawiodła komunikacja. Trzeba zadać sobie pytanie, ilu z nas realnie odczuje skutki tej decyzji?

Na koniec chciałbym napisać, że mam świadomość, iż może się wydawać, że zająłem w tej sprawie jednoznacznie stanowisko. Nie chciałbym nikomu narzucać swojego punktu widzenia. W internecie można znaleźć także głosy aprobujące nowy pomysł, choć subiektywnie trudno nie odnieść wrażenia, że są mniej liczne i jakby cichsze. Nie jest żadną tajemnicą, że jednym z powodów, dla których osoby związane z branżą cybersecurity często przywoływanego w tym kontekście iOS-a (na iPhone’ach) określają jako ten bezpieczniejszy system właśnie za jego brak otwartości i trzymanie użytkownika w klatce w myśl zasady, że bezpieczny system, to ten, który użytkownikowi nie daje zbyt wielu okazji do zrobienia sobie krzywdy. Może zatem nie ma o co się tak burzyć?

~pu

weryfikacja w chrome web store to było kilka dolarów

kilka dolarów, których przez około pół roku nie mogłem im wysłać na żadnej przeglądarce przez błędy w procesie

jasne, proces nie będzie tak uciążliwy jak publikacja w appstore, ale każdy dodatkowy krok zmniejsza szansę na publikację aplikacji, którą ktoś napisał dla siebie i uznał, że innym też może się przydać

a taka wpadka jak z CWS? szkoda gadać

kolejny argument by korzystać z F-Droida

Aplikacji z F-Droida też to będzie dotyczyło.

no to zostaje custom ROM

Nie tyle z F-Droida co z custom ROMa i F-Droida.

Tylko co będzie jak producenci pojda w ślady Samsunga i uniemożliwią odblokowanie bootloadera.

Do czasu produkcyjnego wdrożenia, nie będziemy wiedzieć, jak to dokładnie działa, bardzo możliwe, że Sudoku i instalator z opcjami pomoże, tak jak obecnie na aplikacje za stare lub wymagające wrażliwych uprawnień.

PS. Co do zasady, nie widzę w tym bardzo dużego ograniczenia dla programistów, i niewielką korzyść dla userów (będą mogli łatwo znaleźć słupa do pozwania), jednak ciekawi mnie, jak będzie wyglądał proces unieważniania certyfikatów.

Zamiast takich bezsensownych zmian mogli by się wziąć za przejrzenie sklepu play i dokładniejsze oczyszczenie z śmieciowych albo co gorsza zawirusowanych appkek. Przecież co chwile gdzieś piszą że jakieś aplikacje infekują urządzenie i pochodzą ze sklepu play…

Jeśli chodzi o instalacje aplikacji spoza sklepu play to i tak obecnie jest sporo blokad np u mnie na samsungu po 1 instalacje spoza sklepu blokuje ochrona zaawansowana google (ok pewnie mało kto z tego korzysta i da się to obejść, a przynajmniej jeszcze do niedawna wystarczyło wyłączenie sklepu play, nwm czy tego czasem nie zmienili). po 2 blokuje to samsung z funkcją automatycznej blokady którą telefon proponuje uruchomić już na etapie pierwszej konfiguracji androida, po 3 jak już wyłączymy wszystkie blokady to trzeba nadać odpowiednie uprawnienia do instalacji aplikacji spoza sklepu. Teraz w android 16 dojdzie jeszcze ochrona zaawansowana wbudowana w telefon która też to będzie blokować.

Nawet jeśli nie skonfigurujemy żadnych ustawień to przecież domyślnie telefon i tak nie pozwoli na instalacje aplikacji spoza sklepu -> trzeba nadać na to uprawnienia.

Jeśli coś realnie miałoby podnieść bezpieczeństwo to podczas nadawania uprawnienia do instalacji spoza sklepu powinno być jakieś ostrzeżenie wyświetlane w taki sposób żeby odstraszyć nietechnicznych użytkowników do przyznania takiego uprawnienia. Obecnie nawet jak się jakieś ostrzeżenie wyświetla to nie ono jakieś odstraszające, już nawet lepiej wygląda okno z windowos gdzie na czerwono wyświetla się komunikat o zagrożeniu i trzeba kliknąć uruchom mimo to.

Bądźmy szczerzy zwykłemu użytkownikowi do niczego nie są potrzebne aplikacje spoza sklepu.

Sam lata temu bawiłem się w custom romy, rooty i inne pierdoły i przestałem w momencie jak producenci zaczeli w końcu normalnie aktualizować telefony. Np samsung miesiąc w miesiąc wypuszcza łatki do tego obietnica aktualizacji na 7 lat jak mnie pamięć nie myli gdzie jeszcze niedawno jak telefon dostał jedną aktualizacje od producenta to było dużo :(

Jestem zwykłym użytkownikeim, nie mam – i nie zamierzam – mieć konta Googla. Istaluję programy F-Droidem. To, że żeby skorzystać z usług administracji państwowej muszę założyć konto w prywatnej firmie w innym państwie, bo inaczej nie da się (da, ale nie oficjalnie) zainstalować aplikacji do kontaktu z administracją, uważam za skandal.

Będzie zapewne mało popularna opinia. ;) W myśl zasady “niewinny nie ma się czego bać” (tak, wiem, że politycznie kiepsko się to zestarzało), wprowadzenie weryfikacji developerów może być dobrym sposobem na ograniczenie ilości złośliwych aplikacji ogólnie. Wiem, że dla wielu może to być dość uciążliwy warunek, ale patrząc prawdzie w oczy: jak chcecie mieć swoją aplikację też an iOS, to i tak zapłacić musicie (licencja developerska Apple – i to płatna co roku). Google przynajmniej zrobiło z tego opłatę jednorazową.

To jest o tyle fajne, że:

1. Ograniczy skalę tworzenia złośliwych aplikacji – nie będzie kont jednorazowych, bo każde będzie wymagało opłaty

2. Zmusi obecnych developerów do większego dbania o własne konta oraz łańcuch dostaw (a tydzień temu mieliśmy przykład zaniedbania, które odbiło się na lwiej części środowiska front-endowego – przypomnę: paczki mające w sumie ponad 2 miliardy pobrań w ciągu tygodnia).

Oczywiście jest też obawa o prywatność czy konkurencyjność, ale pamiętajcie, że jesteśmy w UE – tutaj jednak jest trochę trudniej takie akcje odstawiać (jak odpowiednio dużo osób zwróci na to uwagę). A pozytywny wpływ na bezpieczeństwo na pewno będzie. Mniejszy, większy, ale będzie.

@MoroS:

to jakby tak jak z komunizmem: idea wspaniala, natomiast implementacja wali ryba z daleka.

Ale moge sie mylic i powiedz ze tworcy wybitnie niezlosliwych NewPipe czy Youtube (re)vanced beda mogli dostac certyfikaty od Gugla na aplikacje ktore beda bezpieczne, ALE beda blokowac reklamy i udostepniac funkcjonalnosc w Youtube (aplikacji jakby nie bylo: Gugla)?

I pewnie na ungoogled chrome na Androida rowniez?

Oczywiscie, MOZNA “zamknac” system czy wprowadzic “certyfikacje” developerow. O ile wlasciciel praw do systemu nie czerpie zysku z aplikacji.

Oczywiscie mozna miec nadzieje ze Gugiel to nie jest zamordystyczny monopolista, zachowa sie szczytnie i honorowo i przed wprowadzeniem wymogow certyfikacji sprzeda Cgrome, Youtube i pare innych apek, ale ja mam niejakie watpliwosci.

“trzymanie użytkownika w klatce w myśl zasady, że bezpieczny system, to ten, który użytkownikowi nie daje zbyt wielu okazji do zrobienia sobie krzywdy. Może zatem nie ma o co się tak burzyć?”

Z pełnym rozmysłem wybieram możliwość “krzywdy” za niesiedzenie w klatce. Zamiast pozwolić ludziom brać odpowiedzialność za włąsne działanie, obecnie próbuje się ich coraz bardziej ograniczać w imię “opieki” nad nimi. Już nie wspominając, że tam jest może z 10% motywacji deklarowanym zwiększeniem bezpieczeństwa użytkownikow, a 90% zwiększenia kontroli nad tym, co na Androida wolno będzie tworzyć, a czego nie.

Czyli generalnie dotknie to tylko apki ktore obchodza jakies tam ograniczenia w YT i domowych programistow, a jedni i drudzy po prostu beda musieli wystapic o taki klucz programistow i tyle w temacie. Najsmieszniejszy jest ten cytat o tym, ze ktos tam kupil Andoida bo nie mogl zainstalowac jakies apki na iOS, wiec teraz na zlosc odmrozi sobie uszy i kupi iPhone …i dalej nie bedzie mogl miec tej apki :D

Po prostu czasy głosowania portfelem się skończyły. Był BB10 (używałem do upadłego), Windows Phone, Firefox OS, WebOS. Teraz na telefonach jest iOS oraz Android. Nie ma wyboru.

Jest Sailfish OS.

@Ruski Chaker:

Najsmieszniejsze jest myslenie ze ZARABIAJACY na reklamach w youtube Google na pewno wyda certa apkom omijajacym reklamy, albo da certa na np. ungoogled chrome (ciekawe komu, jak to jest open source…).

Zreszta tak naprawde certyfikowane urzadzenie jest “potrzebne” do apek bankowych i placenia bezdotykowego, do czego wystarcza poki co dowolna przegladarka i fizyczna karta.

A co do apki: owszem, bedzie ja mial. Po prostu kupi Huawei albo model ktory bedzie obslugiwal AOSP.

A jesli bedzie mial problem, to wejdzie na XDA lub 4PDA, w zaleznosci w jakiej strefie siedzi i znajdzie kogos kto pomoze rozwiazac problem.

W mojej opinii użytkownik urządzenia mobilnego powinien mieć wybór, czy chce systemu bezpiecznego czy elastycznego, włącznie z otwartym. W przypadku wyboru bezpiecznego telefon mógłby być pod ochroną jakiejś blokady ze strony producenta lub czegoś w rodzaju mdm ze strony operatora / innego vendora żeby realnie nie dało się w nim wprowadzić nieautoryzowanych zmian, zainstalować eksperymentalnych (potencjalnie trefnych) apek, i tak dalej. Myślę tu o użytkownikach jakich spotykam na co dzień, którzy potrzebują bezpiecznie używać funkcjonalności podstawowych, jak telefon, sms, fotki, jakiś komunikator z fotkami, mobywatel, bank, apki oficjalnych duzych firm (np kurierzy, sieci handlowe). Żeby przysłowiowy pradziadek nie mógł zainstalować sobie przypadkiem jakiegoś g*, klikając w reklamę lub pod namową oszusta.

Ale, powinna być równolegle możliwość wyboru urządzenia bez tych ograniczeń. Żeby można sobie było skonfigurować z niego minikomputerek do jakiegoś celu. Nazwijmy to smartfon eksperymentalny, labowy, gamingowy, whatever. Takie urządzenie zapewne mogłoby nawet mieć ograniczenia funkcjonalności niektórych oficjalnych apek, ale za to mogłoby być używane w niekonwencjonalne sposoby. Trochę tę rolę pełniło używanie custom romów, trochę podział rynku między android i apple… Ale teraz już nie bardzo da się pogodzić zapewnienie bezpieczeństwa “standardowemu użytkownikowi” z zapewnieniem pełnej funkcjonalności “majsterkowiczowi”. No to pora na osobne linie urządzeń. A w kieszeni zamiast jednego, dwa telefony; jeden do stardardowych funkcji, drugi do eksperymentów.

Nie wiem czy trzeba do tego 2 urządzeń. Wystarczyłoby nawet i mieć ten wymóg podpisywania aplikacji zweryfikowanym kluczem domyślnie, ale walnąć wyłącznik w opcjach programisty. Kto chce “pomajsterkować”, to sobie wyłączy. A ten przysłowiowy dziadek sam tam raczej nie trafi, żeby narobić sobie bałaganu.

Póki co mogę dalej używać Androida 7, 8 czy 9, na starszych modelach telefonów, których już dawno nie aktualizują. Więc mogą mnie cmoknąć w pompkę – APK dalej będzie na nich działać.

Czy ktoś mi wyjaśni: na windows większość siedzi na koncie admina, ba jak ktoś gra to w tle hulają sobie rootkity na poziomie jądra zwane dla niepoznaki ‘antycheatami’, kolejny program z dostępem do wszystkiego to antywirus. Instalować można wszystko zewsząd. I nigdy nie słyszałem żeby jakiś bank odmówił korzystania ze swoich systemów w takim środowisku. A na telefonie nagle to problem…? Czego nie rozumiem?

O to to

Samsung idzie jeszcze dalej, w OneUI 8 zablokowal bootloadera, wiec AOSP nie pomoze bo… sie go nie da zainstalowac. Ot tak, po prostu:

https://xdaforums.com/t/bootloader-unlocking-option-removed-from-one-ui-8-0.4751904/

OCZYWISCIE blokowany jest tez bootloader na odblokowanych fonach w przypadku zrobienia update ROMu do OneUI 8, przy czym Samsung ma dokladnie wyje… znaczy: ma unikalne podejscie do kilenta: bootloader sie blokuje bez mozliwosci odblokowania, ale Knox fuse jest i tak off wiec nic powiazane z Knoxem (Szajsung Paj, health i inne takie) to sobie NIE podziala wiec uzyszkodnik zostaje z fonem z podwojnie okrojona funkcjonalnoscia: Apki Samsunga nie dzialaja, a innego ROMu sie wgrac nie da.

Jak dla mnie: po prostu bede patrzyl czy/kiedy ktos znajdzie metode obejscia. Jesli nie…

no coz, nie place kilku tysiecy za cegle sluzaca do ogladania reklam nad ktora nie mam zadnej kontroli.

Sam se sobie odpowiem, chyba ze ktos polaczy posty: na chwile obecna istnieje workaround jak miec odblokowany bootolader z LanJui 8 od Szajsunga, ALE to dzialac (najprawdopodobniej) TYLKO dopoki Samsung nie podniesie wartosci Update Bit (jak nie wiesz co to to nie szkodzi, nie czytaj dalej).

W skrocie, trzeba troszke przygotowac pare plikow (i IMHO nie zgadzam sie do konca z ponizej cytowanym Autorem posta z xda: o wiele latwiej sprawdzic Update Bit na samfw, zamiast liczyc cyferki, tym bardziej ze 99% uzyszkodnikow stamtad bedzie ciagnac updaty). Zamiast untar mozna poslugiwac sie natywnym pakerem w total commanderze pod winda, majac na uwadze ze format pakowanych archiwow ma byc tar, dziala, sprawdzilim.

https://xdaforums.com/t/flash-one-ui-8-keeping-bootloader-unlock-root-not-wiping-data.4761732/

Dla scislosci: jako Odina polecam 3.14 patched.

Google chce w ten sposób pozbyć się konkurencji w stylu F-Droid. Wspomniany Termux jest rozwinany na F-Droid dlatego, że tam nie ma ograniczeń skąd Termux ma brać programy, które są w nim uruchamiane. Google nie podobało się to, że Termux pobiera programy z różnych rep. Mega suabe jest również to, że jeśli pisze aplikacje dla siebie, bez potrzeby wydawania jej gdziekolwiek to też mam wysyłać swoje dane do google. I im jeszcze za to płacić.

Jest to bardzo smutne podejście. Boli też coraz słabsze wsparcie custom romów, generalnie ostatnie 3 modele telefonów kupowałem po weryfikacji, że są wspierane przez LineageOS. W tym momencie używam 5 letniego Mi10TLite, na którym co tydzień mam aktualizację security z Androida 15 (LineageOS) + Google Cam. Dodatkowo No-root firewall, który puszcza do internetu, to co go rzeczywiście potrzebuje.

Na takiej konfiguracji telefon przy intensywnym użytkowaniu trzyma 2 dni, na standby (kilkanaście/kilkadziesiąt minut dziennie używania) trzyma do 6 dni.

Custom ROM pozwalał mi utrzymanie czystej instalacji bez zbędnego “syfu”, zarządzenie tylko tym co mi naprawdę potrzebne, co daje z tego telefonu wszystko co potrzeba.

Jak napisane wyżej w komentarzach, smutne jest to, że coraz ciężej funkcjonować bez niektórych apek. (które da się tylko zainstalować z Google Play/Apple) a jednak są do codziennego życia potrzebne.

Problem z Custom ROMami zaczął się około 2 lata temu, jak Xiaomi zaczęło robić pod górę z odblokowywanie bootloaderów. Teraz Samsung i “zamknięcie” ASOP.

Dodatkowo, Revolut jako chyba najbardziej agresywna apka bankowa (jest zabawa w kotka i myszkę, żeby działało): https://xdaforums.com/t/guide-how-to-bypass-new-revolut-root-custom-firmware-check.4716510/ (update co tydzień…)

“nie znam się więc się wypowiem”. Wszystko poniżej to wynurzenia amatora więc się znawcy nie denerwujcie.

W życiu nie napisałem niczego pod Androida, ale sytuacja przypomina mi moje doświadczenia sprzed parunastu lat z XBOX Live Indie Games. Chwilowo siedziałem w USA, miałem ochotę pobawić się w hobbystyczny gamedev na X360. Kupiłem maszynkę, zapłaciłem za konto deweloperskie XboxLive, zacząłem coś dłubać. Było fajnie. Wróciłem do PL, wiadomo konsole były objęte “region locking”, więc kupiłem kolejną maszynkę, hehe, dostęp kolejny do XBLive trzeba było wykupić po raz kolejny, po czym się okazało, że dostęp to tego cuda z PL został zablokowany bez ostrzeżenia. Sorry nic nie da się zrobić. Wiadomo, że różne wały hakierskie można było z regionami robić, ale wobec takiego potraktowania mnie – jak jakiegoś ch… drugiej kategorii – kompletnie mi się odechciało. Wywaliłem wszystko co zrobiłem i NARA. Raz w życiu chciałem coś na legalu zrobić i ch…

Sprawa z takim podejściem polega na tym, że dla firmy zza oceanu jakiekolwiek byty w PL są widziane jako podejrzane i w najlepszym wypadku “TIER 2”. Domyślam się że procesy rejestracji programisty / firmy w USA będą mocno skomplikowane, to nie będzie kwestia “jednego kliku”. Entuzjasta zapłaci za licencję, być może później dojdą kolejne składki za narzędzia, biblioteki, dostęp do dokumentacji (czemu nie? MSDN nie było za darmo). Wybulisz się, a po tygodniu się okaże, że Ci licencję i wszystkie prawa odebrano, bo jakaś duża firma za jednym zamachem ubiła wszystkich podjerzanych o “copyright infringement” albo cokolwiek innego. Możesz dochodzić swoich praw przed sądem w USA, bo to ich jurysdykcja, ich prawa są eksterytorialne. Nawet nie będzie z kim pogadać, bo przecież Google nie posadzi człowieka przy telefonie, żeby każdą sprawę z osobna analizował.

Dla dużych organizacji / zaawansowanych użytkowników to pewnie nie będzie problem, bo będą umieli się w tym gąszczu odnaleźć, ale dla początkujących, hobbystów, dzieciaków, to będzie albo nie do przejścia, albo tak frustrujące, że sobie odpuszczą. Takie podejście zniechęci wielu potencjalnych twórców, odstraszy różnej maści drobnych “innowatorów”. Konsekwencje mogą być długoterminowo dla jakości softu na Androida niezbyt korzystne.

Jaka by mogła być alternatywa, może jakieś kontrolowane środowiska deweloperskie / języki / biblioteki, dające możliwość zabawy, pisania aplikacji z kotkami dla siebie i rodziny, nie dające możliwości grzebania głeboko w zasobach systemu. O taka piaskownica. Podobnie w pewnym sensie było z możliwością instalacji Linuxów na PS2 / PS3. Ale z kolei coś takiego może otwierać kolejne potencjalne furtki, luki etc etc.

Podsumowując, zamykanie ludzi w obozie i zwiększanie kontroli nigdy nie było i nie będzie korzystne dla nikogo.

Przypominam że to amatorska opinia więc proszę się nie zżymać.

Jak to sie pieknie starzeje z dnia na dzien…

Kolejny przyklad bezpiecznych i weryfikowanych aplikacji w Gugiel Pluj:

https://www.bleepingcomputer.com/news/security/google-nukes-224-android-malware-apps-behind-massive-ad-fraud-campaign/

Uslugi gogle nie sa potrzebne w telefonie mozna je usunac i zaistalowac MicroG jak robi huayei ,kwstia czy zablokuja kluczem bootloader jak xiaomi tu juz moze byc problem