Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Nowy atak na bezprzewodowe myszki / klawiatury / inne urządzenia od Logitech. Można bezprzewodowo przejmować komputery

Czasem komunikacja między tzw. donglem (wpinanym poprzez USB do komputera) a urządzeniem bazowym w ogóle nie jest szyfrowana. Pokazywaliśmy na żywo taki atak na ostatnim Confidence: w większości bezprzewodowych “prezenterskich klikaczy” Logitecha można wstrzyknąć dowolną sekwencję klawiszy do komputera (trochę więcej o temacie można poczytać np. tutaj).

Obecnie pokazał się zupełnie nowy atak bazujący na przechwytywaniu komunikacji odbywającej się w trakcie parowania dongla z urządzeniem (np. klawiaturą czy myszą). Jeśli komunikacja jest nieszyfrowana – to jak mawiają game over. Ale w przypadku z szyfrowaniem możliwe jest odzyskanie klucza szyfrującego właśnie dzięki nasłuchowi parowania. Co jeśli urządzenia są już sparowane? Wystarczy wymusić ponowne parowanie poprzez wyciągnięcie i ponowne włożenie do komputera dongla USB:

Furthermore, in situations where the attacker has missed the dongle pairing operation, an attacker with physical access to the dongle “could manually initiate a re-pairing of an already paired device to the receiver, in order to obtain the link-encryption key,” by simply unplugging and re-plugging the dongle.

Dalej możliwe jest podsłuchiwanie transmisji czy znowu wstrzykiwanie dowolnej sekwencji klawiszy (choćby win+r cmd…).

Co dokładnie jest podatne? Urządzenia Logitecha wykorzystujące standard Unifying (produkowane są od około 2009 roku). Poznajecie to urządzenie?

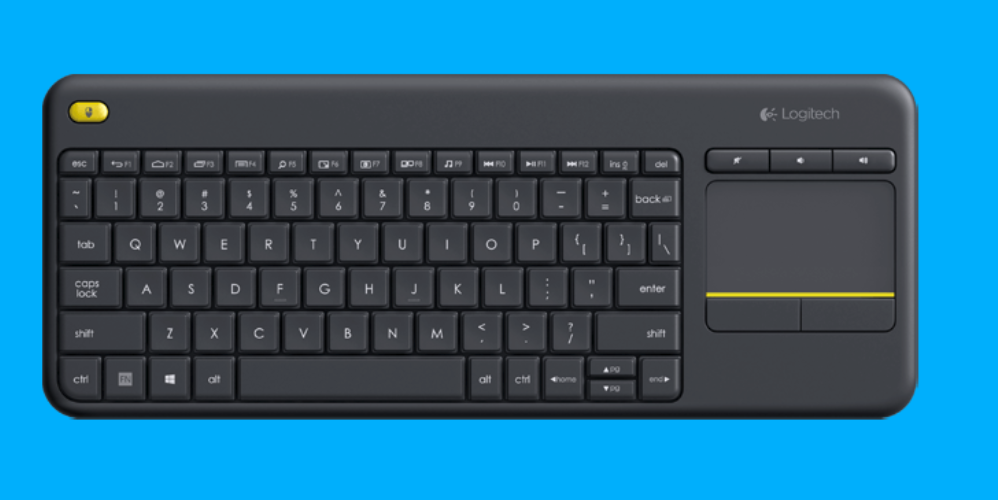

Tutaj przykładowa klawiatura działająca w tym standardzie:

Klawiatura K400 plus

Tutaj filmik z całej akcji (na przykładzie jednej z klawiatur):

Inne ataki zaprezentowane przez Marcusa Mengsa, wymagają już zawsze fizycznego (jednorazowego) dostępu do dongla – przykładowo można ukraść z urządzenia klucz szyfrujący (AES), pewną nieudokumentowaną funkcją:

According to Mengs, the dongles come with undocumented vendor commands and improper data protections that make it easy for an attacker to dump encryption keys stored on the dongles.

Co na to producent? Część problemów ma być załatana, część nie. My rekomendujemy minimalnie używanie klawiatur / myszek / klikaczy prezenterskich opartych o komunikację Bluetooth. Idealnie jednak pozostańmy może przy kablach…

–ms

Kable to są w ziemi. Klawiatura może być przewodowa lub nie :)

To może polecicie dobry klikacz prezentacyjny na kablu? :)

tak, ręka :)

> My rekomendujemy minimalnie używanie klawiatur / myszek / klikaczy prezenterskich opartych o komunikację Bluetooth.

Eee? A dziura BlueBorne?

Kabel i tylko kabel.

“Idealnie jednak pozostańmy może przy kablach…”

Do tego samego wniosku ostatnio doszedlem, gdy myszka mi sie zaczela zacinac :)

Generalnie wpisywane haslo moze przez myszke nie ucieknie, ale nikt nie wie co mozna wstrzyknac do systemu.

A i jeszcze jedno, routery maja podobna opcje WPS. W hotelach czesciej opcja uzywana. Albo opcja DNS do konfiguracji komunikacji miedzy urzadzeniami. To sie DNS nazywalo, czy jakos inaczej…

To zapodajecie linka gdzie można kupić „klikasz prezenterski na kablu”

ciężko… choć klawiatura po kablu (czy mysz) może być użyta w tym celu :P

> Idealnie jednak pozostańmy może przy kablach…

A ulot elektromagnetyczny z takiego kabla? ;)

Prawdy nie znam, ale moge rozwazac:

– Sygnal elektromagnetyczny moga zaklucac inne kable, a nawet sam sprzet, ale moze z tego haosu bylbys wstanie cos odfiltrowac.

Tu http://www.lowemfoffice.com/usb_cables.htm

pisze ze “radiation very akin to that of GSM cell phones. ”

– Oplot metalowy moze bardzo oslabic sygnal

– A sygnal w druga strone to wytworzone napiecie moze byc zbyt niskie zeby sprzet zareagowal.

I moze sie myle, ale naturalne zasilanie na kablu moze dodatkowo oslabiac efekt.

– Ale gdyby sie udalo to zasieg GSM jest wiekszy niz teoretyzcny zasieg 10m Bluetooth.

– I moze jeszcze cos, jesli kabel by potraktowac jako antene to jego dlugosc i jego ulozenie, ktory czasami sie zmienia, odpowiadalby za czestotliwosc pracy, a to skolei utrudnia nastrojenie sprzetu do podsluchu.

Podane jako rewelacja, a jednak brakuje jeszcze jednego szczegółu:

Potrzebne jest jeszcze wywołanie akcji parowania, co się nie dzieje w przypadku gdy urządzenia są już sparowane i nastąpi zwykłe wypięcie i wpięcie dongla do portu.

Dużo dongli w ogóle nie potrzebuje podsłuchu parowania żeby wstrzykiwać – patrz pierwszy link w tekście (są tam podane modele). Co do drugiej części to odpowiednie parowanie można wymusić “by simply unplugging and re-plugging the dongle.” (przynajmniej wg tego tekstu)

Jeden z powodów dla którego używam klawiatur/myszek bezprzewodowych. Inny powód to to że nie chcę żadnych zgonów w Fortnite bo mi się bateria w myszce/klawie skończyła.

Cześć,

Czy jest wiadomo jaki zasięg (w warunkach domowych – ściany żelbetowe) jest potrzebny do skutecznego ataku? Na filmie prezentowany jest atak gdzie ogległość jest bardzo mała i nie ma żadnych “osłabiaczy”. Z tego co pamiętam z jednego z waszych pokazów, to zasięg przeprowadzenia podobnego ataku nie był powalający.

Pozdrawiam!

Jestem zagorzałym zwolennikiem kabli (nie chodzi mi o kapusiów ;-E) od zawsze. Nie tylko jeśli idzie o gryzonie itp.. WiFI również nie lubię. (wiem wiem czasy i tak dalej)

Wygoda (czasami i kwestie wizualne dla wrażliwych artystycznie) jest zgubą… zarówno jeśli idzie o bezpieczeństwo jak i zdrowie. ;-|