Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

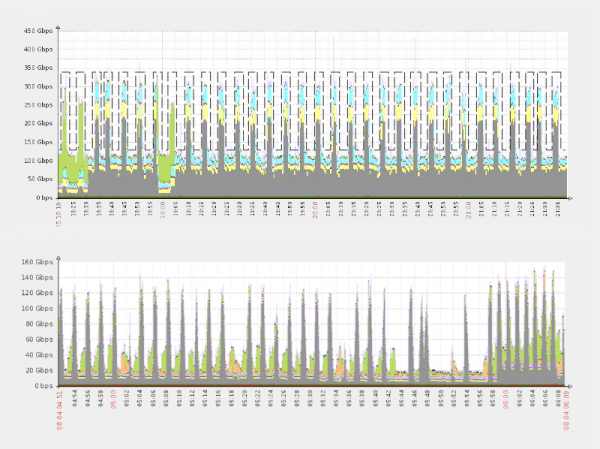

Nowe, pulsacyjne ataki DDoS

Krótkie ataki o przepustowości 300Gbps, powtarzane w niewielkich odstępach. Dlaczego atakujący stosują tak nietypową technikę? Prawdopodobnie jest to optymalizacja działania botnetów.

W tym scenariuszu można równolegle zaatakować wiele celów, a często po otrzymaniu kilkominutowej paczki ruchu 300Gbps, ofiara podnosi się długo (np. po wypełnieniu całej pamięci operacyjnej, uruchomieniu swap, itp.) – można w tym czasie przełączyć się na innych…

–ms

Jakby się dobrze zorganizować to można:

1. chlupnać DDoS 300Gbps na 5 minut.

2. próbkować z różnych miejsc, czy strona juz odpowiada

3. jeśli zaczęło działać – -> 1.

Jaka oszczędność zasobów botnetu a efekt milutki.

Do tego można jeszcze skonfigurować te strumyczki 300Gbps z różnych fragmentów botnetu coby utrudnić automatyce blokowanie.

Pan CEO ovh ostatnio się bardzo podobnymi wykresami na twiterze chwalił, jakoby to miało być sprawne działanie ich VAC systemu przeciwko ddosom :D

Chodzi tez pewnie o bezwładność systemów do wykrywania ataków. Moze byc za krótki zeby sie złapać. Albo wręcz odwrotnie – wystarczająco długi aby sie złapać i uruchomić blackholing np na 5 minut.

Może kilka pieczeni na jednym nomen omen ogniu?