Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

❌ Nowa scam-kampania w Polsce wykorzystująca sprytną technikę BITB. Zobacz szczegóły żeby nie dać się nabrać

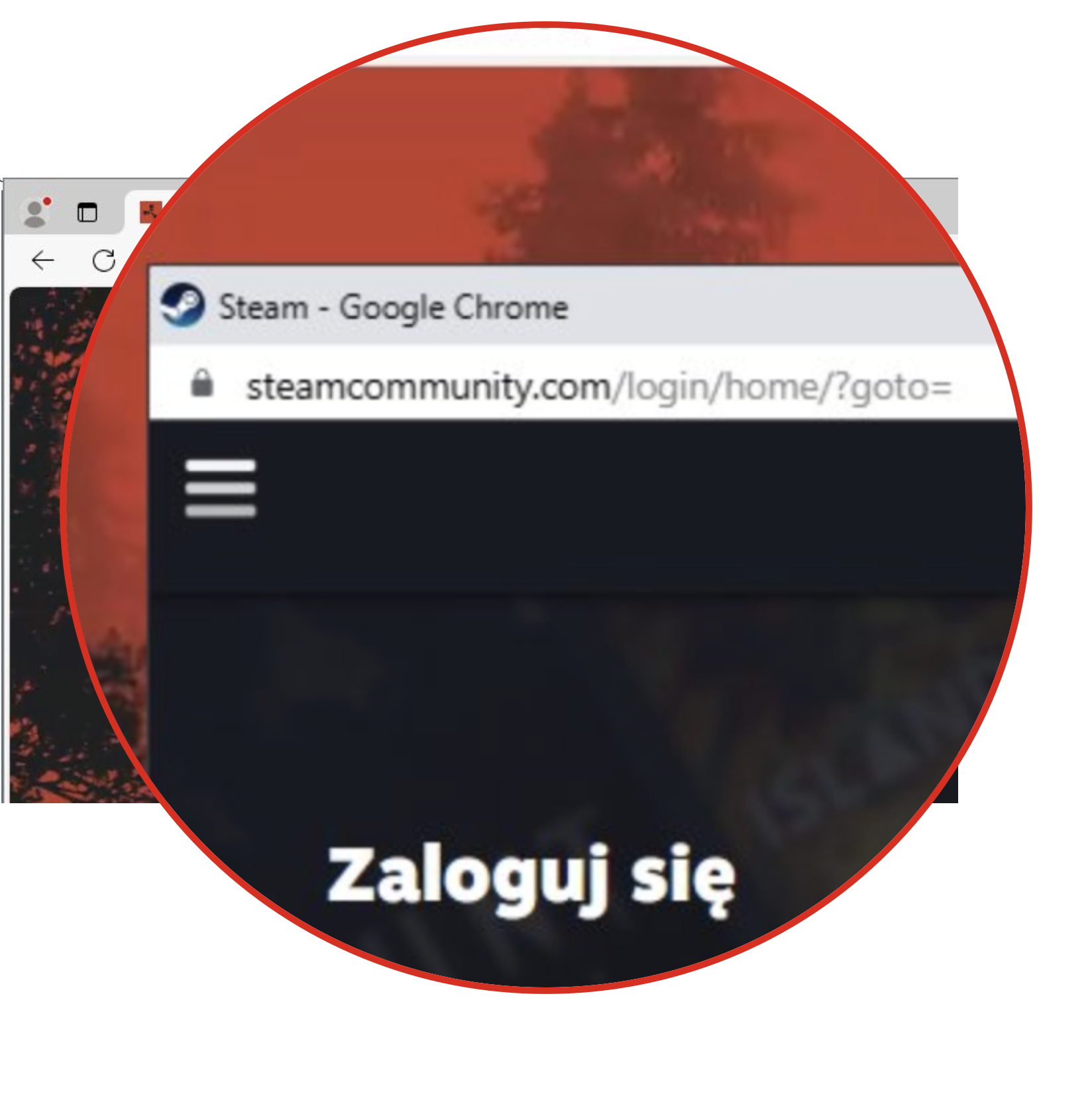

Czy widzisz w adresie na zdjęciu poniżej coś podejrzanego? …wygląda on zupełnie dobrze ✅ a mimo tego ta strona 🔴 wykrada dane. Jak to możliwe?

To sprytna technika ataku o nazwie Browser In The Browser (“przeglądarka w przeglądarce”). Świeżą kampanię, która wykorzystuje BITB, opisuje właśnie KNF.

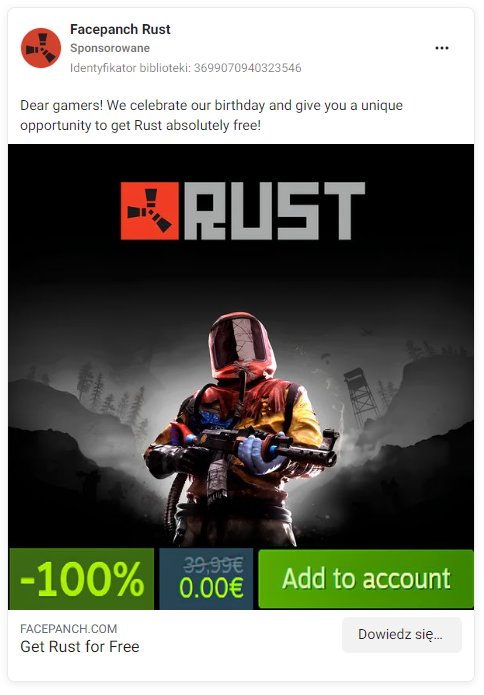

1️⃣ Najpierw do ofiary dostarczany jest link do fałszywej (zainfekowanej) strony. Dostarczenie ma np. w formę reklamy lub wiadomości przesłanej mailem (w komentarzu podrzucam świeże zdjęcie takiej reklamy z FB). Tutaj taka reklama:

2️⃣ Po wejściu na (fałszywą) stronę natychmiast otwiera się popup, w którym zupełnie sztucznie został wygenerowany “prawdziwy adres steamcommunity[.]com” / “szara kłódka” oraz “cała zawartość strony” – nie jest to prawdziwy popup przeglądarki!

❗ Zauważyłeś np. że w obecnych wersjach Chrome nie ma już w pasku adresu szarej kłódki? (przestępcy zapomnieli o tym drobiazgu)

3️⃣ Ofiara nawet jeśli przed podaniem danych logowania sprawdza adres w pasku przeglądarki (popup, który się właśnie otworzył) – widzi, że niby wszystko jest OK i… podaje te dane

4️⃣ Wykradzione dane (np. login i hasło) lądują u przestępców

Jak ustrzec się przed takim atakiem?

✅ Fałszywy popup nie będzie się dał przeciągnąć poza główne okno przeglądarki (tj. jeśli będziesz je próbować przesunąć poza główne okno – będzie się on chował)

✅ Przekierowanie z fałszywej reklamy / scam maila będzie prowadziło do “podejrzanego adresu”. Dopiero ten adres otworzy popup (z dobrze wyglądającym adresem w pasku przeglądarki)

✅ Dwuczynnikowe uwierzytelnienie oparte na kluczu sprzętowym uniemożliwi atakującym zalogowanie się do danego serwisu (nie wszystkie serwisy dają taką możliwość – np. Steam – niekoniecznie :|)

✅ Warto w przeglądarce mieć bloker reklam (np. uBlock origin)

PS

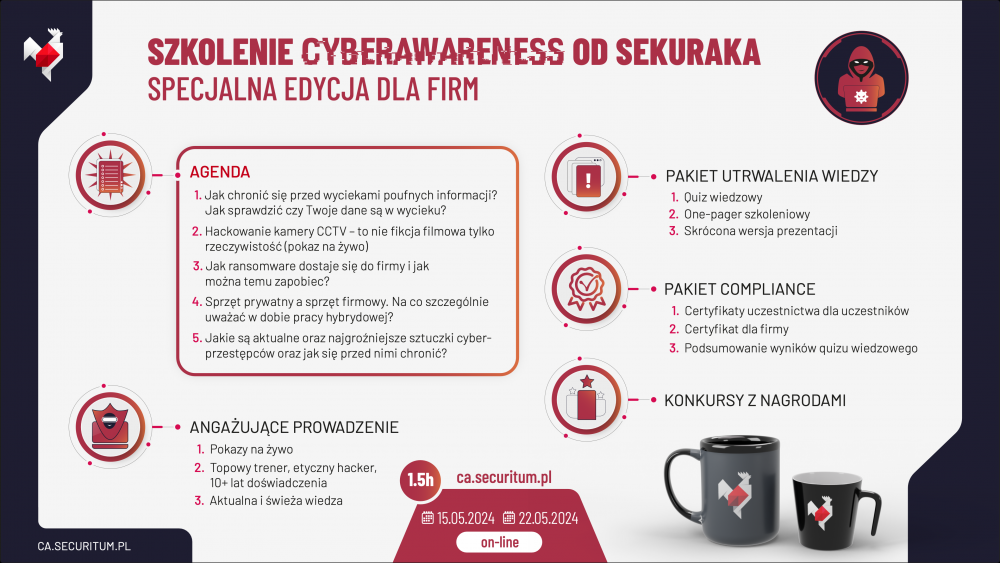

O tej oraz innych aktualnych technikach hackerskich oraz ochronie przed nimi opowiemy niebawem na praktycznym szkoleniu cyberawareness dla firm – zapraszamy :-)

~Michał Sajdak

Hmm… a co jeśli używam Brave lub LibreWolf, zwłaszcza jak przeglądarka “przedstawia się” jako ta którą nie jest, do tego z jakimś nietypowym motywem (o stylach KDE/Plasma nie wspomnę)?

to też może być pomocne do wykrywania scamu, zobacz na screenie – jest rozjazd – Chrome w “popupie” i bodaj FF na głównym oknie przeglądarki :)

Nie bodaj FF tylko Edge szanowny panie

tak

A ja używam IE7 i nie mam takich problemów. Strona z tego typu atakiem wcale się nie otwiera, zapewne jest automatycznie blokowana przez IE7.

Odcisnie to glebokoe pietno na sercach scamerow

Jeśli cały popup jest w kodzie strony włącznie z fałszywym oknem i paskiem popupu to znaczy, że prawdziwy adres oszustów jest ciągle widoczny na górze w pasku przeglądarki. Zgadza się?

tak, widać to na screenie w poście

Więc nie wiem jak nieuważnym trzeba być żeby nie zauważyć różnic w adresach. Ten trik jest groźny tylko w przypadku przeglądarek które nie wyświetlają cały czas adresu np. Arc. Albo jak ktoś używa trybu pełnoekranowego.

Panie, ludzie dają się nabrać na “konsultantów bankowych”, którzy dzwonią z randomowych numerów i proszą o instalację “randomowych postów”, a Ty piszesz o tym ze przecież każdy wykryje literówkę w URLu i nie ma tematu ;))))

Nie ważne czy ty wiesz, jak nieuważnym trzeba być. To tylko subiektywna ocena. Fakt jest taki, że ludzie po prostu się na to nabierają. I to nie zawsze wynika z jakichkolwiek “braków”, to wynika z tego, jak emocjonalnie mózg działa i jak łatwo nawet najbardziej inteligentne osoby oszukać. Dlatego klucze U2F, yubikey, cokolwiek, są priorytetem do poczucia bezpieczeństwa w takich właśnie przypadkach/atakach. Wiem co mówię, z autopsji, a jestem w IT 20 lat i siedzę w tym wszystkim. i co? i nic ;) Na każdego coś się da wymyślić :O

Bezpieczeństwa życzę!

Dokładnie kolego każdy może się nabrać dlatego używam yubico :) to prawda

Zaraz zaraz… Używacie FB? Do tego macie w FB reklamy ? I jeszcze do tego macie włączone popupy w browserze? Amatorzy jacyś ;)

Przecież nie piszemy tego poradnika dla samych siebie, tylko dla czytelników którzy jeszcze nie mają optymalnej konfiguracji swoich kompów / przeglądarek :)

Oszuści od lat kroją ludzi metodą “na legendę” i jakoś ciągle znajdują się osoby, które są na to podatne. Co gorsza oszuści wykorzystują naszą empatię przeciwko nam, co skończy się znieczulicą, bo przecież ile można analizować czy typ proszący o pomoc to oszust czy faktycznie osoba potrzebująca pomocy?

Użytkownicy używający domyślnie skonfigurowanych programów (programy dla idiotów, więc wszystko niezabezpieczone, żeby działało od razu) nie interesują się bezpieczeństwem dopóki wszystko działa. Fejsik – każda potwora znajdzie swego amatora.