Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

MasterCard poprawił literówkę w konfiguracji DNS po prawie pięciu latach

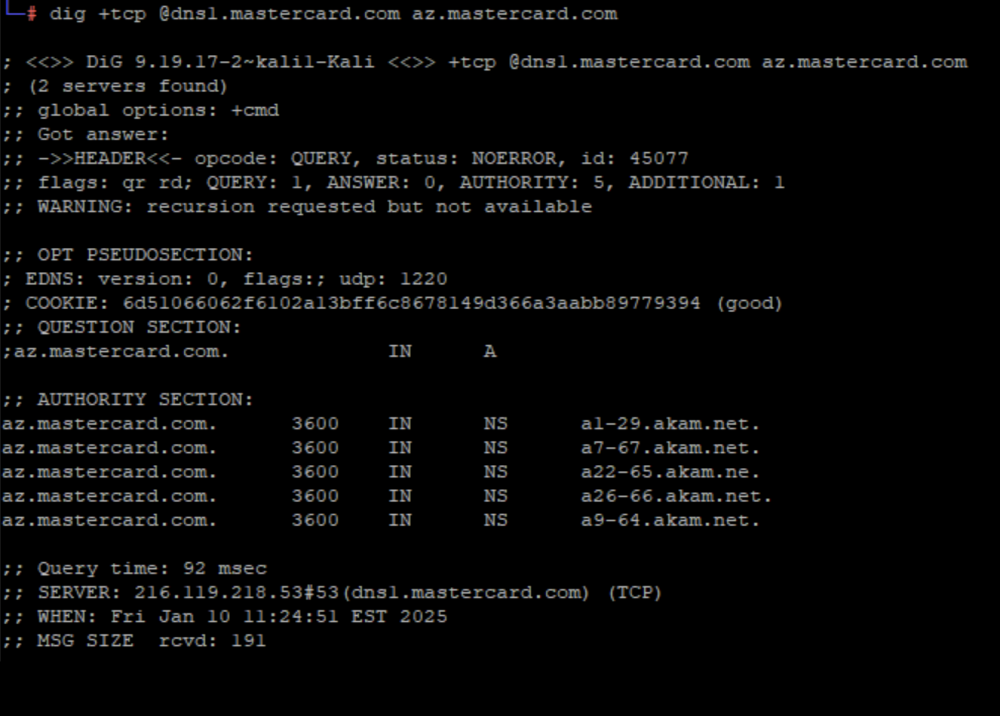

MasterCard wykorzystuje serwery DNS firmy Akamai. Rozszerzenie adresu domenowego tych serwerów to “akam.net”. Jednak jak zauważył Philippe Caturegli, od czerwca 2020 roku jeden z serwerów wskazanych jako obsługujące domenę az.mastercard.com był wpisany z literówką – akam.ne, czyli zabrakło litery t.

TLDR:

- 300 USD mogło posłużyć cyberprzestępcom do przekierowania ruchu kierowanego do serwerów firmy MasterCard – tyle kosztuje rejestracja domeny z odpowiednim rozszerzeniem.

- Po zgłoszeniu MasterCard naprawił literówkę w konfiguracji jednak zaprzeczył, jakoby błąd miał wpływ na bezpieczeństwo firmy

- Po drodze pojawił się wątek zgłoszenia błędu przez post na LinkedInie…

Krajowa TLD o rozszerzeniu .ne została przypisana do Nigru, kraju położonego w Afryce. Według badacza, czas potrzebny na zakup domeny to jakieś trzy miesiące.

Caturegli nie przekierował domeny na żadne usługi, jednak w teorii mógł, korzystając z nowo zakupionej domeny, przejąć np. maile kierowane na adresy w domenie mastercard.com, a dzięki temu spróbować na przykład otrzymać certyfikaty TLS dla domeny mastercard.com. Zastanawiać może dlaczego widoczne jest aż pięć wpisów serwerów nazw? Odpowiedź również została zawarta na blogu Krebsa – chodzi o load balancing (równoważenie obciążenia) ruchu. Intuicyjnie można więc stwierdzić, że kontrolując jeden z 5 serwerów, można przechwycić ⅕ ruchu. Caturegli wskazuje jednak, że atakujący może poprawić swoje szanse manipulując parametrem TTL (time to live) za sprawą serwerów cache dużych dostawców jak Cloudflare czy Google. Za sprawą długiego TTL, “zatrute” wpisy mogą zostać rozpropagowane przez serwery pośredniczące, co w efekcie poprawi skuteczność ataku.

Błąd został zgłoszony do firmy, która potwierdziła wystąpienie go w konfiguracji. Po jego naprawieniu, autor znaleziska opisał je na portalu LinkedIn. Jednak zdaniem rzecznika MasterCarda – błąd nie miał przełożenia na zagrożenie wobec firmy.

Innego zdania jest badacz, który twierdzi, że jego znalezisko zostało zbagatelizowane przez firmę. Oczywiście opisał swoje wątpliwości.

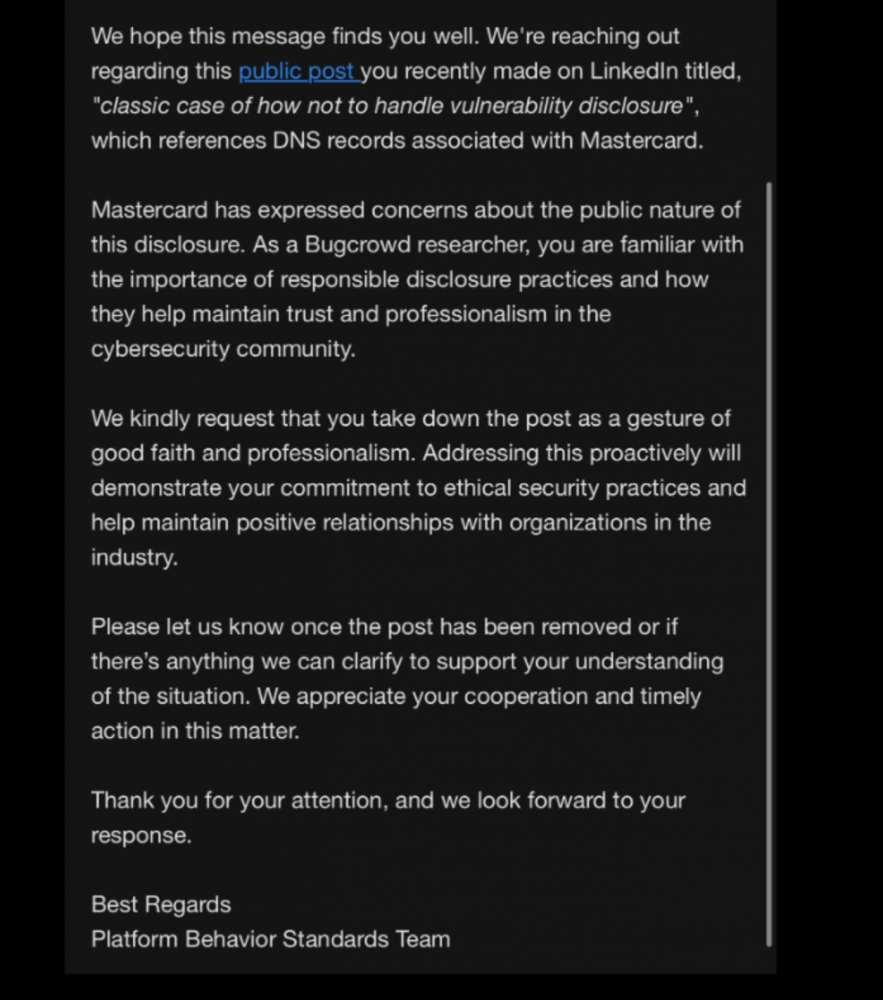

Jednocześnie wydarzyła się rzecz dziwna, ponieważ do badacza odezwali się przedstawiciele platformy Bugcrowd (miejsca, gdzie bug hunterzy mogą zgłaszać podatności – portal stanowi miejsce wymiany informacji pomiędzy zespołami bezpieczeństwa a badaczami).

Ton wiadomości sugerował, jakoby Caturegli zachował się nieetycznie i dokonał full-disclosure na portalu społecznościowym. Tymczasem badacz twierdzi, że najpierw kontaktował się osobiście, bez wykorzystania platformy, z MasterCardem.

Ciekawym tropem w tej historii jest to, że domena akam.ne była już wcześniej zarejestrowana… z adresu um-i-delo@yandex[.ru].

~callsign.chaos && evilcat

To raczej należy odpisać Bugcrowd, że e-maile podpisuje się z imienia i nazwiska.

Czyżby zbieg okoliczności? Nie sądzę:) ktoś ta literówkę zrobił zupełnie “przypadkiem” a potem przypadkiem zarejestrował domenę…

Od marca 2022 karty Mastercard ponoć nie działają w Rosji. Ciekawe, czy wszystkie…

Kochajcie swoje domeny zanim odejdą