Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Malware w dwóch pakietach NPM, mających ~23 miliony pobrań tygodniowo

O temacie donosi The Record. Akcja była dość prosta:

- przejęte konta oryginalnych deweloperów pakietów Coa oraz Rc.

- opublikowanie nowych wersji pakietów (z malware; w zależności od wykrytego systemu operacyjnego odpalał się stosowny skrypt na Windows lub Linux)

- malware miał na celu wykradanie haseł z zainfekowanych komputerów

Tutaj treść skryptu Windowsowego: https://github.com/veged/coa/issues/99#issuecomment-960989137

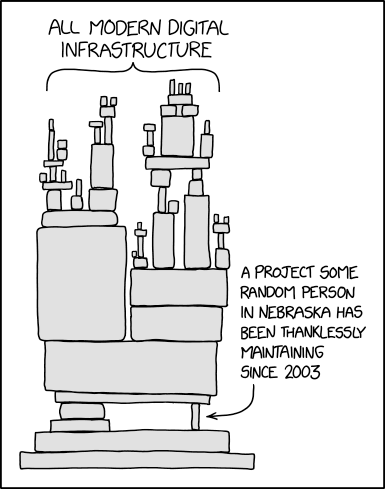

Jeden z komentujących akcję podsumował całość taką oto grafiką…:

Jeśli interesuje Was ten temat – zerknijcie również na inną metodę, którą swego czasu (również m.in. z wykorzystaniem npm) udało się zainfekować znane korporacje (całość w ramach bug bounty; nagrody naprawdę były solidne).

O tego typu problemach będziemy również mówić na naszym 2-dniowym, praktycznym szkoleniu omawiającym najnowszy dokument OWASP Top Ten (idealne dla programistów/testerów).

~ms

Z ciekawostek to (bo sledzilem to na biezaco, 6 minit po tym jak wkleciala “nowa” paczka coa na npma przestaly dzialac mi pipeliny (izolowane wiec no stress)) nie wykryto by tego tak szybko gdyby “debil” publikujacy nowa paczke coa nie zapomnial dorzucic zlosliwego pliku .js w tej nowej paczce. Fail roku. Ale mimo wszystko zreflektowal sie i przez chwile byly dostepne wersje robiace “z d.. jesien średniowiecza” na maszynie wiec kto pobral mial przedweekendowe sprzatanie syfu.

Btw. 2FA gdzie sie da i nie bylo by problemow.