Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Malware NFC pojawił się w Polsce. Kradnie PIN / inne dane karty płatniczej i wysyła je do przestępcy przy bankomacie. Filmik na przykładzie PKO BP.

O temacie ostrzega ESET oraz KNF. Malware w działaniu można zobaczyć na filmiku poniżej (źródło)

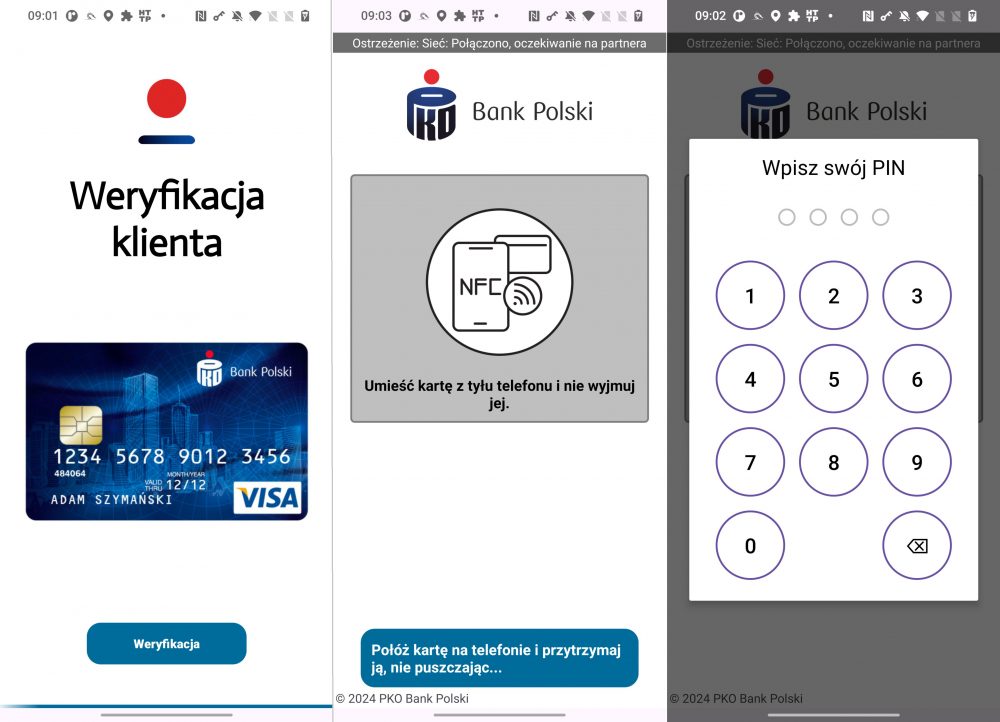

Co my tu mamy? Jak relacjonuje ESET, przestępcy używają lewej appki bankowej (w tym przypadku PKOBP). Appka dostarczana jest za pomocą socjotechniki (może to być SMS czy e-mail).

Appka wykonana jest w technologii WebAPK (można ją wtedy zainstalować bezpośrednio z przeglądarki mobilnej, czyli bez udziału sklepu z appkami). Jak widać na filmie, appka w pewnym momencie może prosić o “weryfikację karty płatniczej” – czyli przyłożenie karty do telefonu oraz podanie PINu (*)

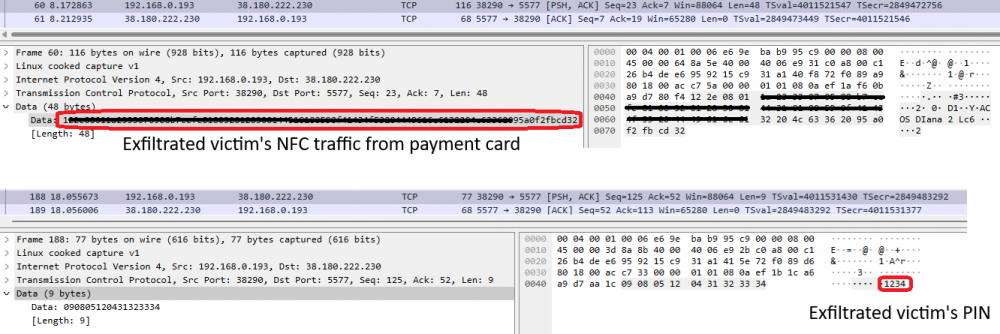

W tym momencie dane z karty są wykradane przez NFC (to tak jakbyśmy przyłożyli kartę do terminala/bankomatu; wykorzystywany jest atak NFC relay, patrz też tutaj). W skrócie: cała paczka wrażliwych danych wysyłana jest do przestępcy, który stoi przy bankomacie i wypłaca pieniądze.

Tak wygląda interface appki + wgląd w komunikację sieciową wysyłaną z telefonu ofiary do przestępcy:

Jak się chronić?

- Przede wszystkim nie instalować appek z podejrzanych źródeł. A jaka appka jest niepodejrzana? Warto sprawdzić linka do odpowiedniego sklepu na stronie swojego banku.

- Jeśli appka bankowa prosi Cię o jakąś nietypową aktywność (np. podanie PESELu, hasła do bankowości, czy jak w tym przypadku numeru PIN do karty + przyłożenia karty do telefonu) – zwiększ czujność, nie podawaj danych, zadzwoń do swojego banku sprawdzając czy nie jesteś przypadkiem ofiarą oszustwa.

(*) Całość może się odbywać po wcześniejszej prośbie appki o podanie danych logowania do banku. Po podaniu danych może do nas zadzwonić przestępca podszywający się pod pracownika banku, informując o zhackowaniu naszego konta bankowego, tak przynajmniej było w czeskim scenariuszu, który przywołuje ESET. Fałszywy konsultant bankowy rekomenduje teraz “zabezpieczenie konta” – czyli skłania ofiarę do przyłożenia karty do telefonu i zmiany PINu.

~Michał Sajdak

Ciekawostką jest natomiast fakt że pewien bank z literką “m” w logo, niewprowadzający mimo wielokrotnych nacisków klientów 2FA kluczami sprzętowymi… Ma “procedurę” przyłożenia karty do smartfona jako fragment procedury weryfikacji..

Ale o pin nie prosi…

Zresztą, z uwagi na wykorzystanie fizycznego nośnika, jest to jedna z lepszych metod aktywacji aplikacji bankowej.

A sam atak wymaga niezłej synchronizacji od złodziei – on nie kopiuje karty przez NFC (nie da się), tylko zapewnia zdalny dostęp do przyłożonej karty – muszą zsynchronizować moment przyłożenia karty do telefonu z umieszczeniem odbiornika przy czytniku NFC bankomatu.

nie muszą ;P

Dlatego likwiduję tam konto

Ten bank nie prosi o podanie pin-u lub cvv. Sam numer karty bez drugiego składnika nic nie da.

Których (jakich) klientów to dotyczy i w jakich sytuacjach? Bo jeśli dobrze kojarzę bank z “m” w logo, i jeśli to ten, którego klientem niebiznesowym jestem od 20+ lat, to nie spotkałem się z takimi praktykami z ich strony w żadnej z sytuacji, w których miałem (nie)przyjemność się znaleźć.

Czy ta “procedura” dotyczy każdego typu klientów wspomnianego banku?

Z tego co pamiętam były inne opcje weryfikacji. Zresztą to się robi tylko raz przy instalowaniu aplikacji. Osobiście ostatnio robiłem coś w tym ze 2 lata temu jak zmieniałem telefon. Zresztą nie bardzo mogą tego wymagać bo nadal nie wszystkie telefony mają NFC.

Ba, dopiero od paru miesięcy można zweryfikować połączenie przychodzące, czy rzeczywiście dzwoni pracownik banku, czy oszust. Chociaż znając życie i takie zabezpieczenie ma swoją lukę…

nie ma takiej procedury. Prosze nie dezinformowac.

Jest. W ciągu kilku ostatnich miesięcy instalowałem aplikację mBanku na dwóch różnych urządzeniach i żądała m.in. włączenia NFC i przyłożenia karty płatniczej do telefonu.

Jest możliwość aktywacji w inny sposób jeśli nie chcesz przykładać karty… Aczkolwiek w sumie to jeśli masz wątpliwości co do źródła aplikacji, to nie wiem czy w ogóle powinieneś jej używać ;)

https://www.mbank.pl/indywidualny/aplikacja-i-serwis/pierwsze-kroki/aktywacja-aplikacji/

Jeśli jest jak mówisz to jeszcze pamiętaj o warunku skąd masz apkę 😉

Poza tym ten artykuł nie jest napisany najszczęśliwiej jeśli chodzi o Seniorów, bo za dużo tu trudnych pojęć (co wielu nieSeniorów też często niestety przeraża), a poza tym kolejność i ilość warunków do spełnienia by uniknąć tego co w artykule jest nieco pomieszana. Nadto jak taki filmik pokazać Seniorowi lub przeciętnemu lub poniżej przeciętnej Kowalskiemu by zrozumiał co jest niebezpieczne ❔🤔

Seniorzy są bardziej ogarnięci od was, a to jest “wirus albanski”

Jak już cenzurować to lepiej, na podstawie fragmentów zacenzurowanych danych można odgadnąć część lub wszystkie znaki. Nie weryfikowałem co to za dane i czy mozna coś z nimi zrobić

tak, przy czym to jest oryginalny imaga od ESETa, więc niech oni się martwią o stosowną redakcję ;-)

Z czystej zawodowej ciekawości: te czarne mazy przez hexdump to w jakim celu? Bo raczej nie zasłonięcia zawartości…

Taki atak idzie od przynajmniej 11 lat przeprowadzić z wykorzystaniem otwartoźródlowego softu. Żadna nowość.

I gdzie ten atak był realizowany w Polsce? ;-) .. Nigdzie? No to właśnie mamy opisywaną ‘nowość’ ;-)

Do aktywacji aplikacji bankowych na ogół jest potrzebny numer PESEL. Skąd pracownik banku ma wiedzieć czy aktywuję w tym momencie ich aplikacje czy inną? Przecież nie mają dostępu do mojego urządzenia. Tym bardziej, że często po jakichś większych aktualizacjach systemowych czy nie logowaniu się do apki, może ona wymagać ponownej aktywacji poprzez podanie loginów i peselu. Tak więc uznaję, że artykuł jest napisany przez totalnego żółtodzioba, który napisał go na odpier….

Ostatnio aktywowałem aplikacje Revolut na nowym telefonie i rowniez w procedurze (byly chyba dwie rozne do wyboru) trzeba bylo przylozyc karte do telefonu.

Trochę to naciągane jest (;

No dobra… Ale domyślnie przeglądarka czy apki przeglądarkowe nie mają dostępu do NFC. Czyli trzeba się naciąć jeszcze w tym miejscu na dodanie uprawnień do przeglądarki, gdzie każde dodawanie uprawnień powinno zaświecić lampkę ostrzegawczą.

Tylko upośledzona osoba na umyśle instaluje apke z poza sklepu Google i to jeszcze bankową 🤣😂 , to ostrzeżenie czy artykuł dla klikalności

Spoko. Nikt nie klika w fałszywe reklamy, nikt nie instaluje appek spoza Google Play, nikt też nie otwiera podejrzanych załączników do maili, a wszyscy używają silnych haseł. Wszystko to pic na wodę, a całe security jest dla klikalności.

;-))))))

xDDD uwielbiam <3

A teraz poproszę o screeny z iOS :)

Moja znajoma dobrze że do mnie zadzwoniła, była w panice, też pracownik banku że pracownica banku zrobiła kopię karty i musi szybko wypłacić i przelać na konto techniczne, sprawa na policji i będą dzwonić. Kazałem natychmiast przerwać połączenie i sobie zadzwonić na infolinię do banku i było po temacie. Wykorzystują strach i panikę atakowanego żeby robił co mu każą, ja to widziałem jak była przerażona o kasę i by wszystko zrobiła co jej kazał. Ale dziwi mnie że kazał jej jechać do bankomatu tylko jeden w całym mieście tego banku i tam wypłacić kasę. Czy może ktoś by tam na nią czekał. Czyli mamy konto techniczne i wypłata z bankomatu

Ciekawe jak długo są ważne dane z karty odczytane w ten sposób ? Czy przestępcy mogą wykonać tylko jedną operację ?

Dane są ważne “teraz” ;)

Atak nic nie kradnie (oczywiście poza wyłudzeniem pin-u), a zapewnia zdalną komunikację między odległym czytnikiem NFC (pewnie bankomat), a kartą przyłożoną do telefonu. Nawet jeśli sobie tą komunikację nagrają, to będą mieli kryptograficzne śmieci.

Na niektórych rynkach, wiedząc o konkretnych ułomnościach aplikacji na terminalach POS, da się zrobić transakcje i kartoflem;) Nie trzeba nawet kraść danych kartowych.