Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Liczne modele BMW: Chińczycy zaprezentowali zdalne przejęcie nad wewnętrzną komunikacją

Raport słynnej chińskiej ekipy Tencent Keen Security Lab. Tym razem przetestowali zabezpieczenia wybranych modeli samochodów marki BMW.

Najciekawszy efekt to możliwość zdalnego (bez żadnej interakcji użytkownika) dostępu zarówno do systemu infotainment jak i magistrali CAN:

Our research findings have proved that it is feasible to gain local and remote access to infotainment, T-Box components and UDS communication above certain speed of selected BMW vehicle modules and been able to gain control of the CAN buses with the execution of arbitrary, unauthorized diagnostic requests of BMW in-car systems remotely.

W jaki sposób to się udało? Poprzez przechwycenie komunikacji SMS<->BMW za pomocą podstawionej stacji BTS.

If the TCB has fallen into a rouge base station, attackers can extend the attack distance to a widerange distance with the help ofsome amplifier devices. Technically speaking it’s possible to launch the attack from hundreds of meters even when the car is in the driving mode. Using MITM attack between TSP and the vehicle, attackers could remotely exploit the vulnerabilities existed in both NBT and TCB, leading to backdoors being planted in the NBT and TCB.

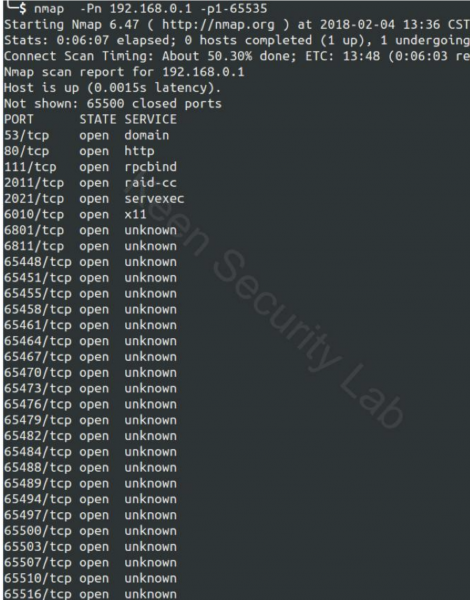

Z innych ciekawostek, warty uwagi jest atak lokalny – poprzez wpięcie się “zwykłą” kartą sieciową na USB do jednego z samochodowych portów USB – okazało się, że działa tam masa usług, a część z nich umożliwia otrzymanie uprawnień typu root:

skan

With network drivers, the USB-Ethernet network will be enabled when a USB dongle with some specific chipsets plugged in. NBT head unit will act as a network gateway with a fixed IP address (192.168.0.1). What’s worse, there aren’t any security restrictions to such USB Ethernet Interface, which makes it possible to obtain access to the internal network of the head unit, and then detect many exposed internal services through port scanning

W wyniku całego badania zlokalizowano w sumie 14 podatności, producent obecnie jest w trakcie ich łatania. Ze względu na bezpieczeństwo użytkowników, Chińczycy zdecydowali się ujawnić całość badań dopiero w 2019 roku. Obecnie niejasne jest czy istnieje możliwość przejęcia pełnej kontroli nad samochodem (mowa jest o wysyłaniu “nieautoryzowanych komunikatów diagnostycznych do samochodu” – choć jeśli ekipa doszła tak daleko (sieć CAN) – to prawdopodobieństwo pełnego dostępu do samochodu jest spore).

Wszystkie znalezione podatności mogą być załatane tylko offline (w odpowiednim warsztacie) – po wypuszczeniu łat przez producenta.

–ms

Ból większości współczesnych aut, które informatycznie są 15 lat temu.

Aktualizacje tylko w warsztacie itd.

No skoro są 15 lat temu to OTA też nie będzie najbezpieczniejszym pomysłem.

Akurat dla większości bólem jest to ile w aucie elektroniki i jak jest ona zrobiona oraz oprogramowana. Biorąc pod uwagę jaką jakość ma stosowane hardware i firmware w sterownikach aut, osobiście wolałbym dostać info, że mam podjechać, niż mieliby mi zdalnie coś aktualizować.

Dopóki elektronikę w autach budują (jak całą resztę aut) księgowi zamiast spece od bezpieczeństwa, dopóty nie dałbym im dostępu zdalnego ani stałego połączenia z siecią.

Monter, tmk – zależy, o których systemach mowa. I o których samochodach. Problemem nie jest jakość kodu, a jego projekt, testy itd.

Witam;Przecież warsztaty muszą z czegoś żyć. Większość Niemców,jest trochę zacofana;To nie jest epitet w ich kierunku.Oni są tak resztą ich internet ,wszystko o nich mówi,nic dodać nic ująć.Pozdrawiam.

Teraz jest duża konkurencja między producentami jeśli chodzi o wszelką inteligencję w autach. Kod jest pisany na kolanie byleby działał. Nikt się bezpieczeństwem nie przejmuje. Specyfikacja ma wyglądać dobrze i klient ma się zachwycić.