Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Łamanie hashy windowsowych (NTLM) z prędkością 100 000 000 000 na sekundę na jednym GPU

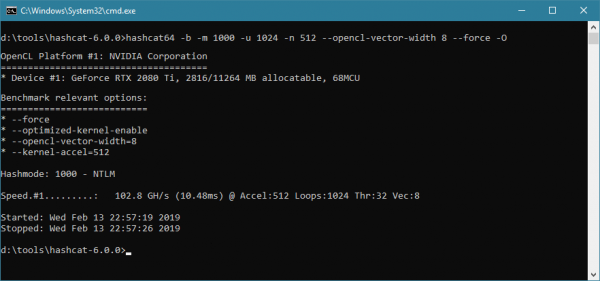

Mały podgląd możliwości Hashcata 6 (wersja beta), na karcie NVIDIA RTX 2080Ti. Łamanie hashy NTLM (wykorzystywanych do tej pory do przechowywania haseł w Windowsach) osiąga tu prędkość 102 gigahashe na sekundę:

102 Gigahashe na sekundę dają złamanie każdego hasła ośmioznakowego w czasie < 24h.

Pamiętajcie, hasła co najmniej 8-znakowe (dowolna kombinacja dużych / małych liter / znaków specjalnych / cyfr) – to obecnie znacznie za mało.

–ms

Liczy się długość hasła a nie z jakich znaków jest. Łamiący nie wie jaki zestaw znaków został użyty.

to różnie bywa. hasło: 333333333333 jest dość słabe, choć znacznie dłuższe niż 8 znaków ;)

znak spoza standardowych 95 trochę pomaga, jak już musimy mieć 8 znakowe ;) bo łamacze będą dalej łamać 9, 10, 11… znakowe na standardowym zbiorze znaków, bo jednak każdy dodatkowy “możliwy” znak logarytmicznie podnosi ilość kombinacji

No dobra, duze, male litery.

A jak dodamy do tego znaki specjalne?

Jest moze zestawienie ilosc znakow z kombinacj litery male/duze/cyfry/znak specjalny/dlugosc hasla i czas zlamania hasha?

tak, to było niejasne, update w tekście – wszystkie założenia są właśnie przy max 95 znakach alfabetu i haśle 8-znakowym

Win 10 też ma zastosowane NTLM i plik SAM?

tak na szybko obadaj: https://security.stackexchange.com/questions/157922/how-are-windows-10-hashes-stored-if-the-account-is-setup-using-a-microsoft-accou