Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Kupujesz bilet na samolot, dostajesz SMSa z linkiem do szczegółów? Kliknąłbyś? On najpewniej kliknął i oberwał 0dayem… [afera szpiegowska w UE]

Świeży opis od Citizen Lab ~nowo odkrytej operacji infekującej telefony polityków UE (dookoła Hiszpanii):

W sekurakowym skrócie:

- Wykorzystane były dwa różne narzędzia (Pegasus oraz oprogramowanie konkurencyjnej firmy Candiru)

- Zainfekowanych zostało w sumie 51 urządzeń, a kampania miała miejsce głównie w przedziale 2017-2020r.

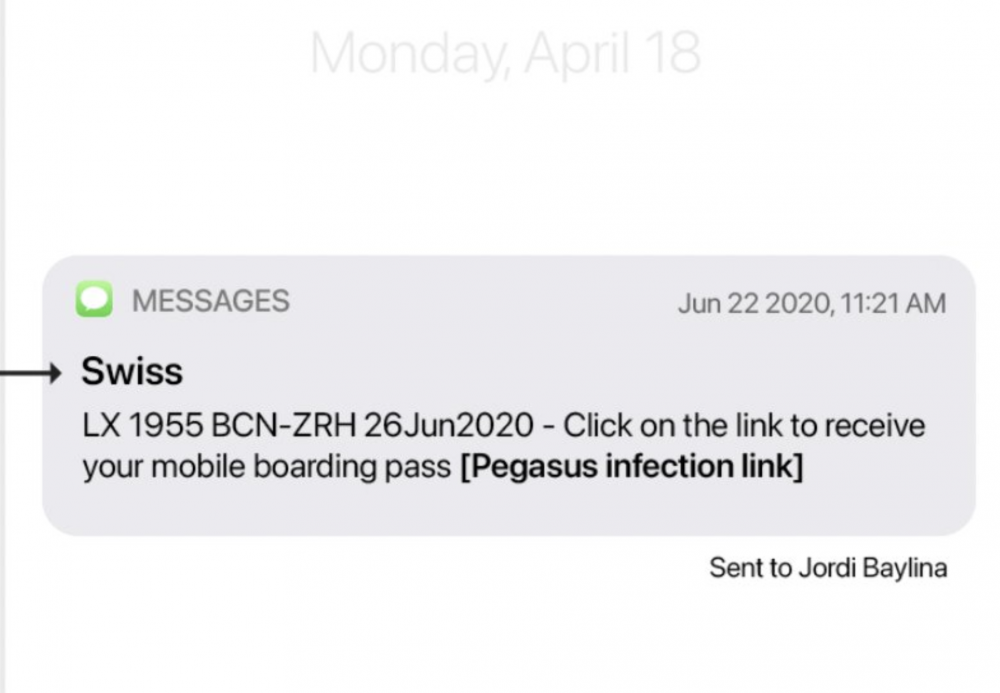

- Wykorzystywane były podatności 0day, wymagające kliknięcia w link. Kampanie wysyłające taki linki były dobrze przemyślane, poniżej np. SMS który przyszedł po wykupieniu biletu w samolocie, a sam nadawca (Swiss) był sfałszowany:

- W akcji były też podatności 0day klasy 0click (tj. do działania nie wymagają interakcji ofiary). Citizen Lab wspomina o wcześniej nieznanym 0day, któremu nadali ksywkę HOMAGE. W tym przypadku infekcja następowała po wysłaniu wiadomości iMessage do ofiary, a używano ciekawej techniki do stwierdzenia z jakim telefonem mamy do czynienia (sprawdzanie rozdzielczości telefonu – no dobra, mało ciekawe; ale również szyfrowanie AESem wybranego ciągu – następnie na podstawie czasu szyfrowania ustalano model urządzenia):

One test run by the scaffolding checks the exact screen resolution in pixels, and compares it with hardcoded values for each type of iPhone hardware, with or without display zoom enabled. If there are multiple possible matches (for example, the iPhone X and Xs share the same screen resolution if the latter is running in “display zoom” mode), then a timing side-channel is tested, which involves measuring the time taken to encrypt a buffer of 2^28 bytes using AES in CBC mode. If the measured time is less than 560ms, then the test concludes that the iPhone device uses PAC (iPhone Xs and above).

Podatność jest obecnie załatana. - Były próby atakowania exploitem na WhatsAppa (patrz: podatność w WhatsApp – można złośliwym gifem przejąć dane ofiary. Dostępny exploit.)

- Infekowane były również komputery z Windowsem (w tym przypadku działało oprogramowanie DevilsTongue)

Oprogramowanie szpiegujące, takie jak Candiru, ma funkcję samozniszczenia oraz ukrywanie swoich śladów. Złapanie żywej infekcji jest trudne (…) jednak się udało. Po uzyskaniu próbki pracowaliśmy z firmą Microsoft w celu zbadania całości. Zidentyfikowali dwie luki 0day, których Candiru używał do infekowania urządzeń z systemem Windows.

Spyware like Candiru is designed to self-destruct and hide its traces. Catching a live infection is difficult, but having the actual code is essential to understanding and neutralizing it.

Once we had the sample, we worked with Microsoft to investigate. They identified two zero-day vulnerabilities that Candiru used to infect Windows devices with spyware they codenamed DevilsTongue.

~Michał Sajdak

Dlaczego po prostu nie wycinać wszystkich linków ze wszystkich wiadomości? Jeżeli komuś bardzo zależy, to sobie zapewni własny kanał.