Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Krytyczna podatność w Windowsach od Visty – dostęp do SYSTEM przez drukarkę

W zasadzie mamy dwie podatności: CVE-2016-3238 oraz CVE-2016-3239. Pierwsza oznaczona przez Microsoft jako Critical/RCE.

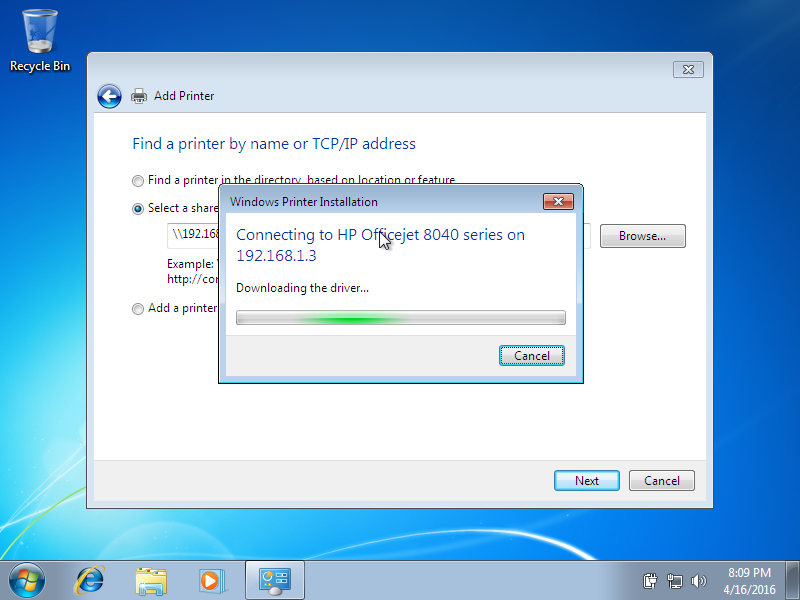

Czy kojarzycie wpisywanie hasła administratora przy podłączeniu drukarki (kiedy automatycznie instalują się sterowniki)? Ja nie bardzo… No właśnie, byłoby to trochę niewygodne dla użytkowników, podobnie jak wymuszenie w tej sytuacji działania UAC. Microsoft zrobił tutaj wyjątek, i instalacja drukarki możliwa jest bez interakcji użytkownika.

Same drukarki z kolei nie są zbytnio bezpieczne (kto aktualizuje firmware? kto zmienia domyślne hasła? …).

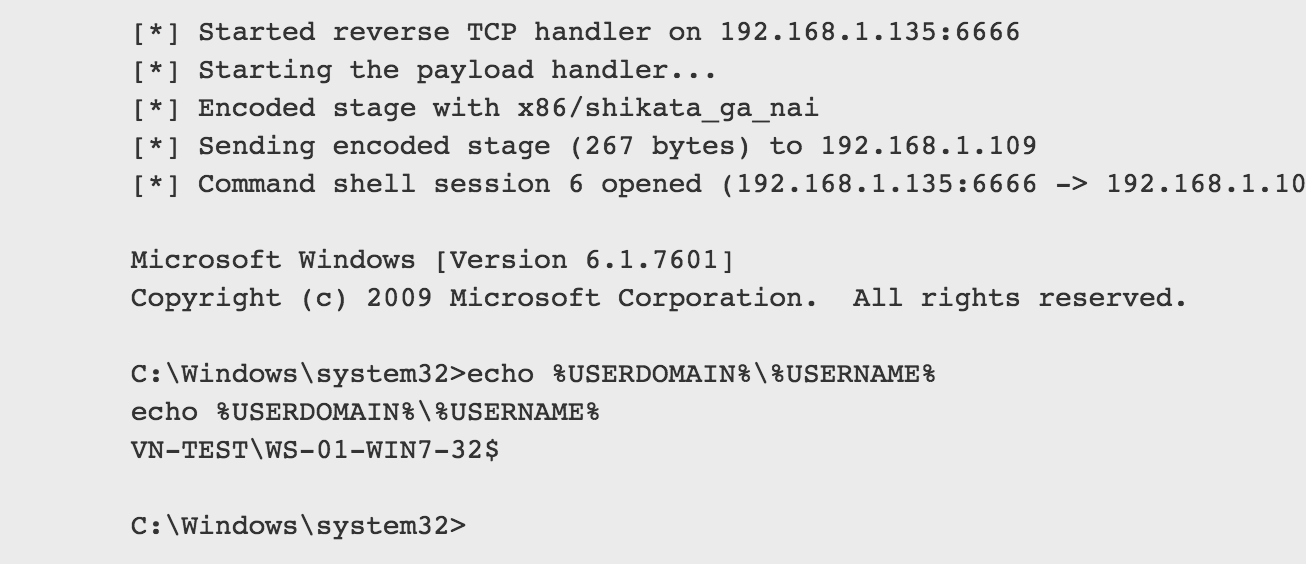

Badacze z z firmy Vectra Networks pokazali jak można podmienić driver w drukarce na odpowiednio zbackdorowany, a Windows bez mrugnięcia okiem go zainstaluje:

“The problem is that driver doesn’t need to be a driver,” Ollmann said. “It could be any executable code. The vulnerability allows any attacker to use a printer which has installed a fake driver, or malicious executable, to be automatically installed and execute on any Windows system on that network that is looking for printer or wants to print.”

Na koniec – w opisie podatności znajdziemy również scenariusze bardziej ‘usieciowione’, bazujące na MiTM czy wykorzystaniu protokołów: IPP/webPointNPrint (Infecting Remotely Using Internet Printing Protocol and webPointNPrint).

Oczywiście podatność może być wykorzystana przez malware, ale potencjalny scenariusz mógłby pewnie wykorzystać nośnik USB podszywający się za drukarkę (pamiętacie swoją drogą podrobione ładowarki do telefonów?).

–Michał Sajdak

za kilka to będzie strach usiąść na Gebericie w galerii handlowej :(

Awesome!

Same drukarki z kolei nie są zbytnio bezpieczne (kto aktualizuje firmware? kto zmienia domyślne hasła? …).

Ja, zawsze to robie: zmiana portu na https jeśli możliwa, zmiana hasła, stałe IP.

W takim razie jak się zabezpieczyć?

firmware oczywiście też jeśli producent to umożliwia

Zmiana firmware jest ryzykowna, bo co jeśli producent zablokował w nim możliwość korzystania z zamienników tuszu, lub postanowił wcześniej informować o zużyciu pojemnika w trosce o “jakość druku”.

Podobne hece dzieją się w innym sprzęcie (np. w routerach) gdy poszukiwana jest wersja wcześniejsza a nie najnowsza, bo ta ma już coś obcięte lub zablokowane.

“Microsoft zrobił tutaj wyjątek” nic tylko się cieszyć, że dbają o użytkowników…