Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Kraków był nasz! Relacja z Mega Sekurak Hacking Party 2025

Mega Sekurak Hacking Party znów rozbiło bank! 20 października 2025 roku Centrum Kongresowe ICE w Krakowie ponownie stało się mekką dla pasjonatów cyberbezpieczeństwa. Rekordowa frekwencja onsite – ponad 1400 uczestników – oraz solidna reprezentacja online (400+) potwierdziła, że to nie jest zwykła konferencja, jakich wiele, a prawdziwa „rodzinna impreza” dla etycznych hackerów, pentesterów, CISO i wszystkich, którzy na co dzień walczą z cyberzagrożeniami lub interesują się cyberbezpieczeństwem. Działo się dużo (na tyle dużo, że odwiedziła nas również ekipa TVP Kraków!), było intensywnie, czasem zabawnie, ale – jak zwykle – z lekkim i przyjaznym sekurakowym sznytem. Zapraszamy do przeżycia tego dnia z nami jeszcze raz!

Jeśli ktoś jeszcze nie był na Mega Sekurak Hacking Party, to zdecydowanie warto zarezerwować sobie termin na kolejną edycję. To miejsce, gdzie społeczność ITsec spotyka się jak rodzina*.

Podwójna dawka hackowania!

MSHP 2026? Jeszcze nie opadł kurz po tegorocznej edycji, a my już planujemy kolejną – tym razem czekają na Was AŻ dwa dni najbardziej merytorycznej imprezy dotyczącej ITsec w Polsce. Już 26–27 października 2026 roku widzimy się ponownie w Centrum Kongresowym ICE w Krakowie 🙂

Do końca listopada możecie zamówić dowolne bilety (w tym EXEC i VIP!) z 35-procentową zniżką. Nie ma co czekać. Rezerwujcie sobie miejsca w kalendarzu. Będzie dwa razy lepiej!

Jeżeli byliście uczestnikami tegorocznej edycji to pamiętajcie o jeszcze większych zniżkach, które znajdzie na Discordzie imprezy oraz na Waszych mailach.

Zobacz jak było w tym roku:

Co tu więcej dodawać – MSHP to jest konferencja, która rozpoczyna planowanie kalendarza na rok z góry. Ścisłe top krajowe, a i w świecie przypuszczam, że wstydu by nie było :)

Organizacja wydarzenia na najwyższym poziomie, z niepowtarzalnym klimatem wytworzonym dzięki ludziom.

Podziękowania

Zanim przejdziemy do szerszego opisu samej imprezy, chcielibyśmy serdecznie podziękować Wam wszystkim! Bez Waszej pasji i energii to wydarzenie nie miałoby tak wspaniałego klimatu. Dziękujemy:

- Uczestnikom – za tłumy na salach, ciekawe pytania i dyskusje oraz entuzjazm wyrażany w ankietach.

- Partnerowi Głównemu: mBank – za wsparcie, które pozwoliło nam wskoczyć na jeszcze wyższy level.

- Partnerowi – Alior Bank – za wsparcie w kolejnej już edycji i za zaufanie.

- Prelegentom – za doskonałe tematy, świeże case studies i pokazy na żywo.

- Prowadzącym ścieżki: Michałowi Sajdakowi, Tomkowi Turbie, Radkowi Stachowiakowi, Robertowi Kruczkowi, Kamilowi Szczurowskiemu, Kasi Szczypiń, Michałowi Zajączkowskiemu i Markowi Rzepeckiemu – za sekurakowy flow, profesjonalizm i humor.

Ekipie technicznej, ekipie foto, osobom z firmy Kuluar, Masters Catering i pozostałym wystawcom: Miastu Kraków, Wojskom Obrony Cyberprzestrzeni, ISSA Poland – jesteście nieocenieni! Nasi fotografowie i filmowcy złapali każdy moment!

CTF

Tydzień przed konferencją odpaliliśmy zawody CTF, w których wzięło udział przeszło 100 osób! Zadania nie należały do najłatwiejszych, dlatego tym bardziej pochwały należą się wszystkim uczestnikom i – przede wszystkim – zwycięzcom. Nagrody zostały wręczone na scenie głównej, co dodatkowo podbiło prestiż zawodów.

Pierwsze trzy miejsca zdobyli:

nule_byte

wholesomechungus

Grzechu

Jeszcze raz przekazujemy serdeczne gratulacje!

Discord i aplikacja

Stworzyliście merytoryczną konferencję z niesamowitą, koleżeńską atmosferą. Zorganizowane świetnie, zwłaszcza podobało mi się pokazywanie na żywo na stronie wydarzenia, co się dzieje i pasek z czasem trwania. Inne konferencje IT mogą się od Was tylko uczyć 😁

Od dłuższego czasu każdemu organizowanemu przez nas wydarzeniu towarzyszy możliwość zalogowania się na specjalnie przygotowanym serwerze Discord. Serwer poświęcony MSHP 2025 zgromadził ponad 1300 osób, które aktywnie uczestniczyły w dyskusjach. Jak zwykle, było wesoło, merytorycznie i po prostu… ciekawie! Na Discordzie można było też spotkać naszą ekipę oraz prelegentów.

Dodatkowo w tym roku uruchomiliśmy aplikację, dzięki której każdy uczestnik mógł łatwo nawigować po tym, co działo się w trakcie konferencji. Aplikacja uwzględniała przejrzysty rozkład sal, na których odbywały się dane prelekcje, a także informacje o czasie trwania, przerwach itp. Przydatna rzecz, kiedy dużo się działo 🙂

Jak bym podsumował konferencję najkrócej, jak mogę? Impreza taka, że na Wawelu nawet klaskali :)

Miejsce, przygotowania i oczekiwanie na start!

Centrum Kongresowe ICE Kraków po raz kolejny udowodniło, że jest idealnym miejscem na takie eventy – nowoczesne sale, świetna akustyka i widoki na Wawel oraz Wisłę. Doskonałe połączenie nowoczesności i uroku starego Krakowa.

Na stoiskach partnerów (i naszych, tj. spółek z grupy Securitum!) roiło się od gadżetów, książek, odbywały się tam również konsultacje i rozmowy biznesowe. Aby ułatwić odwiedzającym poruszanie się po rozległych przestrzeniach Centrum Kongresowego ICE, przygotowaliśmy szczegółową mapkę uwzględniającą rozmieszczenie poszczególnych stoisk.

Hitem na starcie okazało się stoisko Securitum Szkolenia, na którym team szkoleniowy rozdał 1000 egzemplarzy (kolejka przez długi czas ciągnęła się aż od wejścia!) książki Era cyberszpiegów, częstował rabatami na szkolenia otwarte i dzielnie odpowiadał na wszystkie pytania osób zainteresowanych ofertą.

Na stoisku Partnera Głównego konferencji, mBank, można było porozmawiać o szansie rozwoju w zespołach IT i bezpieczeństwa banku oraz spotkać m.in. ekspertów z obszaru cyberbezpieczeństwa. Dodatkowo w strefie mBank zorganizowano wygodne miejsce do relaksu i merytorycznych pogawędek; nie zabrakło również energetyzujących przekąsek. Ponadto rzesze chętnych przyciągnął konkurs z ekstra nagrodami.

Na stoisku naszego drugiego Partnera, Alior Bank, uczestnicy konferencji mieli możliwość poznać kulisy pracy w działach IT sektora finansowego i spróbować swoich sił w rekrutacji w cyberbezpieczeństwie. Była to też okazja do wielu ciekawych rozmów i do złapania bankowych gadżetów 🙂

Zespół audytorów z Securitum Audyty opowiadał odwiedzającym stoisko, jak przygotować i przeprowadzić testy bezpieczeństwa oraz jak zostać pentesterem 🙂

Mega Sekurak Hacking Party to, już tradycyjnie, nowości wydawnicze z Securitum Wydawnictwo. Na stoisku wydawniczym można było kupić dotychczasowe publikacje, w tym najnowszą pozycję na rynku: Socjotechnika w praktyce. Triki i kruczki hackowania ludzi. Była to również szansa na spotkanie autorów publikacji wydanych nakładem Wydawnictwa, zdobycie autografu, zrobienie sobie wspólnego zdjęcia i zadanie im pytania.

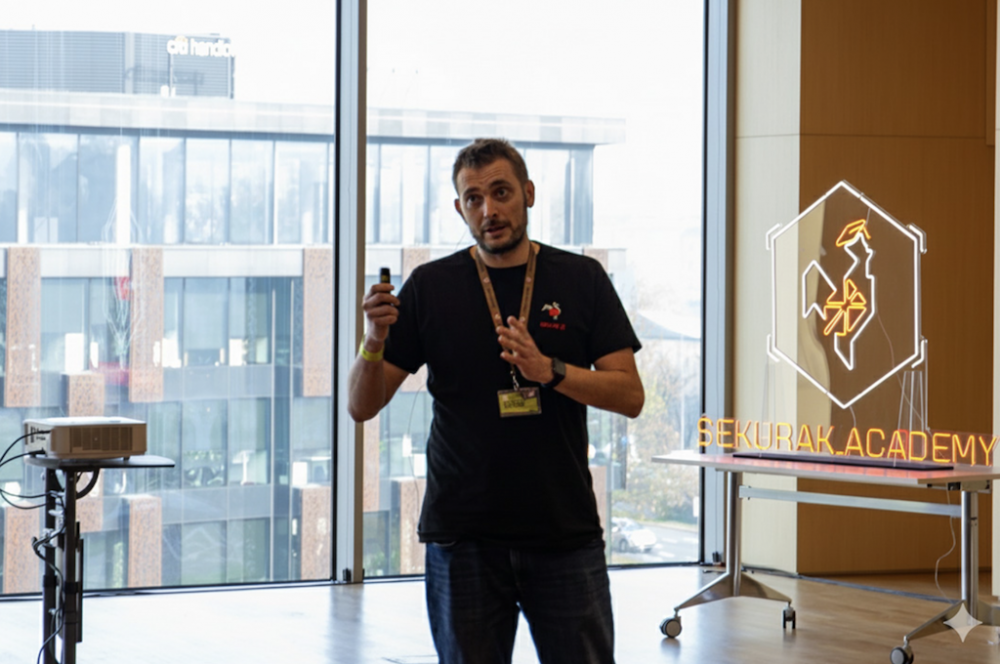

W tym roku po raz pierwszy odpaliliśmy dedykowane stoisko Sekurak.Academy. Entuzjazm, z jakim zostało przyjęte, to żywy dowód na to, że nikt nie ma takiej społeczności, jak Akademia. Na stoisku rozdaliśmy (w niecałe 30 minut!) limitowane koszulki przygotowane specjalnie dla uczestników tego projektu. Można było spotkać naszą ekipę, poznać na żywo ludzi z Discorda oraz wziąć udział w konkursach i specjalnych quizach. W tym miejscu należy szczególnie podziękować Agnieszce i Natalii (nieoceniona Community VIP), które dzielnie, od rana do wieczora, profesjonalnie i z humorem obsługiwały stoisko. Dziękujemy również społeczności Sekurak.Academy, w szczególności osobom o nickach: triple_seven, Rez, Szadof, Jasiek, Paweł, Agnik, Boden, Bonus, Æxtico, Meric, które były z nami cały dzień. Dzięki wielkie!

Na stoisku ISSA można było poznać kulisy programów Cyber Skaut i Cyber Senior. Dzięki obecności RCI usłyszeliśmy o tajnikach pracy w Cyberwojsku, a Miasto Kraków zaprezentowało ofertę zawierającą ciekawe informacje na temat miasta, w którym organizowana jest konferencja.

Każdy mógł znaleźć coś dla siebie!

Atmosfera i przyjazne nastawienie pracowników Securitum. W sumie czułem się, jak na evencie firmowym, a nie na konferencji. A że integruję się ciężko, to znaczy, że stworzyliście atmosferę, w której czułem się bezpiecznie.

3… 2… 1… START!

Punktualnie o 8:45 na scenę wkroczyli Michał Sajdak i Tomasz Turba, którzy przywitali zgromadzonych oraz opowiedzieli o planie dnia. Wręczyli również czeki zwycięzcom CTF-u zorganizowanego na tydzień przed konferencją. Głos zabrał także Szymon Wiśniewski – przedstawiciel naszego głównego partnera – mBank. Szymon zaprosił na prelekcję dotyczącą systemu fraudowego oraz wystąpienie Jarosława Górskiego – Dyrektora Bezpieczeństwa Banku. Wspomniał także o mega fajnym i obszernym stoisku, gdzie można było porozmawiać z ponad 20-osobową ekipą banku oraz zjeść coś nietypowego 😉

W tym roku do zaprezentowania mieliśmy aż cztery ścieżki tematyczne: MAIN, EXEC, OFFSEC, SEKURAK.ACADEMY, a ponadto specjalną ścieżkę HACKING DEPOT w formie półtoragodzinnego pokazu hackowania na żywo, przygotowanego przez naszą ekipę w osobach pentesterów z Securitum – Macieja Szymczaka i Marka Rzepeckiego. Po otwarciu imprezy przeszliśmy do konkretów i MEGA merytorycznych prezentacji. Atmosfera? Jak na domówce u kumpla, tylko z prelekcjami o RCE i rootkitach (no i bez procentów)! Poniżej znajdziecie skrócone opisy poszczególnych ścieżek i wystąpień.

Kolejna edycja na najwyższym poziomie – świetna merytoryka, konkretne prezentacje i solidna dawka teoretycznej i praktycznej wiedzy.

Ścieżka MAIN

Na wstępie Tomek Turba, wspierany przez zaproszonych gości, otworzył konferencję z przytupem. Opowiedział o projekcie szkoleniowym, który w 2025 roku odmienił życie kilkudziesięciu adeptek cyberbezpieczeństwa. Szczegóły przedstawiła Paulina Polak – członkini fundacji Mamo Pracuj, czyli współorganizatora projektu Cyber Women Leaders. Projekt w sposób praktyczny przygotowywał kursantki do egzaminu CompTIA Security+ i był realizowany przez naszych topowych trenerów. Dodatkowo uczestniczki miały zajęcia z języka angielskiego oraz webinary i program mentoringowy. Planujemy szeroką ekspansję tego projektu (obserwujcie nasze social media!).

Kolejnym punktem programu była prezentacja RCE to jest to, co CHCE, którą również poprowadził Tomek Turba – jego live demo podatności na zdalne wykonanie kodu (RCE) było jak pokaz fajerwerków. Od dziwacznych bugów po sprytne eksploity wraz z problemami AI, a wszystko podane z techniczną precyzją i szczyptą humoru.

O godzinie 11:00 (po krótkiej przerwie kawowej) na scenę wkroczył Gynvael Coldwind z prezentacją Diabeł tkwi w szczegółach: Sekrety emulatorów terminali.

Gynvael zaserwował prawdziwą perełkę dla geeków. Jego prelekcja o emulatorach terminali była podróżą w głąb historii IT, od retro konsol po współczesne problemy bezpieczeństwa.

W samo południe uczestnicy konferencji mogli posłuchać naprawdę ciekawego wykładu Gen. dyw. Karola Molendy o tym, co słychać w cyberwojsku.

Dowódca Komponentu Wojsk Obrony Cyberprzestrzeni wprowadził słuchaczy w świat militarnego cyberbezpieczeństwa. Z perspektywy wojska opowiedział o najnowszych zagrożeniach i operacjach. Zapowiedział także, że podczas swojej prelekcji zaprezentuje niepublikowany do tej pory raport o adwersarzach, co też następnie uczynił. Wystąpienie cieszyło się ogromną popularnością. Padło też mnóstwo pytań o możliwości rekrutacji w cyberwojsku i uczestnictwie w programie CyberLEGION.

Po godzinnej przerwie Michał Hermuła, Marcin Fronczak i Tomasz Galos z mBank zabrali nas w podróż Od zera do bohatera, prezentując, jak zbudowali system antyfraudowy dla bankowości od zera – działający w czasie rzeczywistym dzięki wieloczynnikowemu scoringowi.

O godzinie 15:00 na scenę wkroczył dobrze znany społeczności sekurakowej Michał Bentkowski z firmy Google. Rozłożył podatność DOM Clobbering na czynniki pierwsze. Pokazał, jak z pozoru niewinny kod HTML może siać spustoszenie w aplikacjach, prowadząc do XSS i innych ataków.

Po wystąpieniu Michała estradą zawładnęła solidna ekipa z Securitum. Robert „ProXy” Kruczek i Kamil Szczurowski opowiedzieli o tym, jak zhackowali pół Polski w jeden wieczór! Zafundowali widzom prawdziwy rollercoaster emocji. Zrelacjonowali, jak sprawdzali strony rządowe pod kątem nieznanych podatności CVE, co odkryli i jak odpowiedzialnie zgłosili luki. Opowiedzieli także, jak reagowali dostawcy podatnego oprogramowania. Prawdziwa perełka prosto z rynku!

Tu nawet przerwy są merytoryczne!

Po krótkiej przerwie kawowej Krzysztof Wosiński rozbawił salę, opowiadając o wpadkach OPSEC, w tym o eksperymencie z paczką chipsów i emisją fal elektromagnetycznych. Anegdoty o nieudanych akcjach wywiadowczych mieszały się z praktycznymi lekcjami.

Część merytoryczną konferencji zamknęliśmy panelem, na który wielu czekało! Obecnie trwają prace wydawnicze poświęcone publikacji Twierdza Linux, mającej ukazać się już niebawem. O kulisach powstawania książki rozmawiali jej autor, Karol Szafrański oraz Maciej Szymczak.

Autor zdradził smaczki dotyczące powstawania książki. Anegdoty z researchu i techniczne ciekawostki sprawiły, że fani Linuksa byli wniebowzięci!

Chłopaki podczas hacking depot pokazali moc, szkoda tylko że trwało to tylko 2 h, bo z chęcią bym jeszcze coś zobaczył

Ścieżka HACKING DEPOT

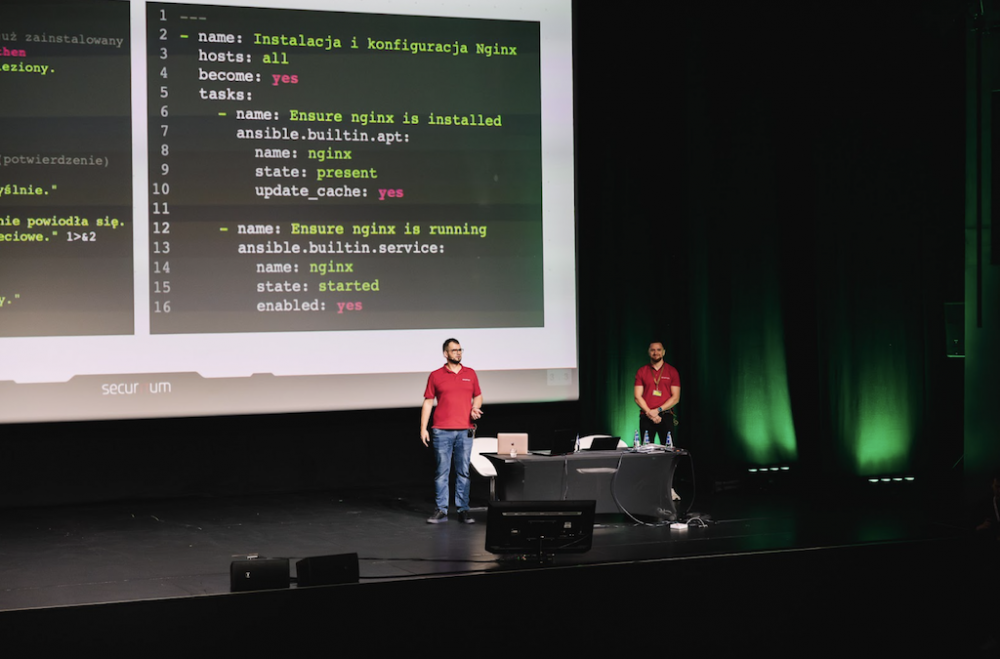

O godzinie 9:00 Maciej Szymczak (CISO Securitum) wspólnie z Markiem Rzepeckim (pentesterem z Securitum) pokazali na żywo połączenie dwóch światów: DevOps i ofensywy windowsowej. W drugiej fazie ataku – wykorzystując technikę coercion – zmusili kontroler domeny do uwierzytelnienia się u atakującego i przejęli pełną kontrolę nad AD. Jeden błąd w CI/CD. Jedna rola. Jeden pakiet z Galaxy. Pełna kompromitacja domeny odbyła się na oczach uczestników!

Pozytywnie zaskoczyła mnie ścieżka EXEC. Miałem obawy, że będą to sponsorowane talki/słabe merytoryczne „korpo prezki”. Było ciekawie, merytorycznie, doświadczeni prelegenci plus naprawdę wysoki poziom samych prezentacji (skill prezenterów).

Ścieżka EXEC

W tym roku przygotowaliśmy coś wyjątkowego: ścieżkę EXEC, na którą zaprosiliśmy topowych CISO z Polski, aby opowiedzieli o realnych przykładach ze swojego podwórka. Prezentacje były prawdziwą ucztą dla CISO, administratorów i wszystkich, którzy na co dzień walczą o cyberbezpieczeństwo w organizacjach.

Ścieżka wystartowała o godzinie 11:00 od case study powstrzymania ataku XE Group. Marcin Kabaciński, CISO PacketFront Software, rozpoczął z impetem, dzieląc się premierową historią ataku wietnamskiej grupy XE Group na aplikację napisaną w .NET Framework. Krytyczna podatność w bibliotece Telerik.Web.UI została wykorzystana w automatycznym ataku, ale szybkie odcięcie interfejsu sieciowego przez administratora uratowało sytuację.

Następnie na scenę wkroczył Paweł Kaczmarek, CISO ING Bank Śląski, z… pytaniem rzuconym w salę: co robić, gdy w ciągu tygodnia spotykają nas szantaż, DDoS i ransomware? Opowiedział o złożonym scenariuszu ataku na bank, dzieląc się lekcjami o zarządzaniu kryzysowym pod presją czasu.

W samo południe Krzysztof Cabaj, CIO z wieloletnim doświadczeniem, przedstawił praktyczne wdrożenie MFA zgodnego z wymogami NIS 2 w firmie TZF Polfa. Klucze sprzętowe w codziennym użyciu? To możliwe! Sala z uwagą słuchała o wyzwaniach.

Przed przerwą obiadową Przemysław Kulesza, CISO Alior Bank, porzucił techniczne slajdy na rzecz opowieści o „psychobankingu”. Historia, rozpoczęta na portalu ogłoszeń, a zakończona instalacją złośliwej apki, wywołała gorącą dyskusję. Czy to klient zawinił, klikając link, czy bank nie przygotował go na takie zagrożenia?

Po przerwie wróciliśmy z konkretną prezentacją: Data-driven organisation: wyzwania CISO w wyścigu o przewagę konkurencyjną. Jarosław Górski, CISO mBank, zadał pytanie: Jak dane mogą stać się przewagą w cyberbezpieczeństwie? Opowiedział o budowaniu organizacji opartej na danych, w której decyzje rodzą się z analizy, a nie podszeptów intuicji.

O godzinie 14:30 Marcin Dudek z CERT Polska zaprezentował darmowe narzędzie: moje.cert.pl, które zaskoczyło wielu CISO swoją prostotą i skutecznością. Pokazał, jak monitorować powierzchnię ataku bez dodatkowych kosztów, a plany rozwoju platformy wywołały entuzjazm.

Następnie Przemysław Dęba, CISO Orange Polska, pokazał, dlaczego red teaming to klucz do cyberodporności. Opowiedział o zasadach, które sprawiają, że takie ćwiczenia mają sens, i podzielił się historią włamania, które otworzyło oczy całemu zespołowi.

Paweł Piekutowski z KNF odkrył kulisy zgłaszania incydentów DORA. Od tego, gdzie trafiają raporty, po wsparcie dla organizacji – każdy szczegół był na wagę złota.

Na kolejną prezentację czekało naprawdę wiele osób. Dlaczego? Radosław Stachowiak, CEO Securitum Audyty, zaserwował mega pokaz: Pentesterzy też się mylą – omówienie incydentów bezpieczeństwa w Securitum 2024/2025. Statystyki, analizy i praktyczne rady dotyczące obsługi incydentów przyciągnęły uwagę adminów i CISO.

Wojciech Twaróg, CISO Nationale-Nederlanden, pokazał, jak przejść od reaktywnego raportowania do proaktywnego zarządzania ryzykiem. Jego opowieść o budowaniu świadomości i zaangażowania w organizacji na pewno zainspirowała wiele osób.

Po krótkiej przerwie na kawę wróciliśmy z prezentacją Człowiek to najlepszy firewall. Robert Mazur, CISO Pekao SA, udowodnił, że pracownicy mogą być najlepszą cybertarczą. Opowiedział o kampaniach phishingowych i testach odporności w dużej organizacji, dzieląc się lekcjami z trudnych przypadków.

Ścieżkę EXEC zamknęliśmy prezentacją Kamila Drzymały z Banku Polskiej Spółdzielczości: Zapanować nad rozproszeniem – case study wdrożenia XDR w sektorze finansowym. Kamil zmierzył się z pytaniem: jak ogarnąć bezpieczeństwo w środowisku 300 podmiotów? Case study wdrożenia XDR pokazało, jak technologia i procesy idą ze sobą w parze.

Ja jestem pod ogromnym wrażeniem poziomu tej konferencji.

Ścieżka OFFSEC

Ścieżkę OFFSEC (czyli Offensive Security ;-))przygotowaliśmy dla każdego, kto chciał poznać tajniki bezpieczeństwa ofensywnego z perspektywy ludzi, którzy zajmują się nim na co dzień. Rozpoczęliśmy od prezentacji Kamila Jarosińskiego z ekipy Securitum, który zaserwował dynamiczną podróż po świecie ataków Denial of Service (DoS). Pokazał, jak pozornie błahe błędy – pojedyncza liczba, prosty YAML czy nawet obrazek – mogą zatrzymać serwery.

O godzinie 11:00 Marcin Piosek (również z naszej ekipy) przedstawił konkrety z pierwszej linii frontu: wnioski z tysięcy pentestów i audytów. Od luk w chmurze, przez red teaming, po scenariusze Insider Threat i ataki DDoS – każdy temat poparty był realnymi danymi. Marcin obnażał słabości firm i pokazywał, gdzie ochrona zawodzi.

W samo południe Aleksander Wojdyła, etyczny hacker z ekipy Securitum, przeniósł publikę w …kosmos – dosłownie! W laboratoryjnych warunkach pokazał, jak zaatakować systemy satelitarne: od OSINT-u i nasłuchu protokołów po eksploity wykorzystujące błędy konfiguracyjne.

Po przerwie obiadowej Sebastian Jeż, pentester z Securitum, wprowadził słuchaczy w świat cyberdetektywistyki. Pokazał, jak USA i inne państwa przypisują ataki całym krajom, analizując TTP, artefakty techniczne i polityczne konteksty. Od fałszywych flag po międzynarodowe konsekwencje.

Następnie Martin Matyja, pentester z Securitum, odkrył mroczne oblicze eBPF. Pokazał, jak ta technologia otwiera drzwi dla rootkitów – od ukrywania ruchu sieciowego po maskowanie aktywności w jądrze. Live demo, podczas którego programy eBPF zamieniały się w broń, wywołało ciarki. Na koniec Martin wskazał, jak się bronić.

Piotr Rzeszut przypomniał, że bezpieczeństwo to nie tylko kod. Pokazał, jak słabe drzwi automatyczne czy tanie zamki mogą być tylnymi drzwiami dla hackerów. Sala śmiała się z anegdot o „zapomnianych” furtkach w firmach, ale przesłanie było jasne: fizyczne security to podstawa.

Na zakończenie ścieżki Grzegorz Tworek z typowym dla siebie humorem rozbroił temat antywirusów w erze AI. Zamiast odpowiedzi zaserwował pytania, które zmusiły widownię do przemyśleń.

Sekurak Academy był bardzo interesującą alternatywą „dla dużych graczy” z głównej sceny. Dajmy wypływać mniejszym, a najlepiej absolwentom Sekurak.Academy 🙂

W tym roku konferencję wzbogaciliśmy o prezentacje osób biorących udział w naszym flagowym projekcie edukacyjnym, czyli Sekurak.Academy. Akademia gromadzi już prawie 14 tysięcy osób, dostaliśmy masę ciekawych zgłoszeń od uczestników. Niestety, z powodu braku miejsc musieliśmy dokonać ostrej selekcji. Prezentacje udowodniły jednak, że nasi „akademicy” mają już naprawdę super wiedzę i talent do dzielenia się nią.

Bartłomiej Bergier otworzył ścieżkę z przytupem, prezentując swoje łowy na podatności w formularzach logowania. Live demo ataków, w których dane uwierzytelniające padały łupem hackerów, wywołało szmer zdumienia na sali.

Kacper Chrzanowski zaprosił słuchaczy do mrocznego świata ataków na łańcuch dostaw. Pokazał niebezpieczne biblioteki na GitHubie i wyjaśnił, jak chronić kod przed takimi zagrożeniami. Praktyczne porady i przegląd ryzykownych paczek wywarły solidne wrażenie.

Tymoteusz Kiszka opowiedział o swoim FreeBSD-owym laboratorium, które zbudował od zera. Od wyboru FreeBSD zamiast Linuksa, przez rozbudowę sieci na sprzęcie Cisco, po wdrożenie SIEM, VPN i firewalli – każdy etap był inspiracją.

Akademię na MSHP solidnie zaprezentowały Panie! Marta Studzińska-Straszak rozbawiła salę historiami o absurdalnych reakcjach menedżerów na incydenty bezpieczeństwa. Od „To może poczekać” po „Mamy ważniejsze sprawy” – jej opowieści były jak lustro dla korporacyjnej rzeczywistości. Pokazała jednak, jak SOC może skutecznie zarządzać incydentami i budować kulturę bezpieczeństwa.

Następnie Magdalena Sędkiewicz, inspirując się kultowym filmem Vabank, rozłożyła socjotechnikę na czynniki pierwsze. Pokazała, jak cyberprzestępcy wykorzystują ludzkie słabości i jak wykrywać takie ataki.

Jan Kaczmarczyk zaprezentował, jak prosta konfiguracja RAG-a w ChatGPT może stać się furtką dla wycieków danych. Live demo ataków – od zmiany kontekstu po wstrzyknięcie kodu – trzymało salę w napięciu. Na koniec prelegent przedstawił strategie zabezpieczania promptów.

Mateusz Bełczowski opowiedział o zagrożeniach czyhających na Pythona: od ataków na PyPI po krytyczne luki w bibliotekach. Jego praktyczne narzędzia i strategie obronne dla deweloperów były strzałem w dziesiątkę.

Maciej „Bonus” Szymański udowodnił, że chatbota można zbudować w kilka minut – bez kodowania! Live demo z platformami Voiceflow i Voiceglow pokazało, jak stworzyć bota dla CRM i sklepu internetowego (na przykładzie sekurak.pl). Sala była pod wrażeniem prostoty i darmowych narzędzi.

Kamil Łepek zgłębił temat bezpieczeństwa GitHub Actions, skupiając się na self-hosted runnerach. Pokazał realny eksploit łączący błędy konfiguracyjne, a potem podał praktyczne wskazówki, jak ich uniknąć.

Łukasz Firek opowiedział o swoich przygodach z bug bounty w Polsce – od luk w hurtowniach po systemy biletowe. Zaskakujące reakcje firm na zgłoszenia i realia finansowe wywołały burzę dyskusji.

Rafał Trzeciak pokazał, jak niewinne prośby w mediach społecznościowych czy reklamach zamieniają się w manipulację. Na przykładach głośnych kampanii wyjaśnił mechanizmy psychologii wpływu i uraczył nas wiedzą, jak się przed nimi bronić. Sala była w szoku, jak łatwo dajemy się nabrać.

Szymon Martyniak-Barański połączył psychologię kliniczną z cyberbezpieczeństwem, pokazując, dlaczego inżynieria społeczna jest tak skuteczna. Odwołał się do Sparty i neurobiologii, tłumacząc, jak hackerzy grają na ludzkich emocjach. Sala słuchała jak zahipnotyzowana.

Przemysław Merta zamknął ścieżkę, tłumacząc, dlaczego segmentacja sieci to podstawa bezpieczeństwa. Porównanie VLAN i VRF, poparte praktycznymi przykładami wdrożeń, rozwiało mity o trudnościach VRF.

Wszystko, co dobre…

Byłem na różnych konferencjach, ale MSHP pod względem logistycznym i merytorycznym wyprzedza konkurencję.

O godzinie 19:00 Michał Sajdak i Tomek Turba z niespożytą energią pożegnali uczestników. Nie zabrakło konkursów, wspólnych zdjęć i planów na kolejne edycje konferencji oraz… nowości ze stajni sekuraka! Po oficjalnym zamknięciu nasza ekipa zajęła się pakowaniem, a uczestnicy (wiemy to z pierwszej ręki) udali się na afterparty na Stare Miasto 🙂 Rozmowy o hackingu trwały do późna.

Jak nas oceniliście? Merytorycznie wypadliśmy, jak zawsze, bardzo dobrze. Wasza ocena to aż 4,7/5! Bardzo dziękujemy również za ocenę przygotowania samej imprezy. Organizację oceniliście na naprawdę świetne 4,9/5!

Dodatkowe podziękowania

Na koniec podziękowania należą się… naszej ekipie, która to wszystko zorganizowała. Po raz kolejny udowodniliśmy również sobie, że nie ma rzeczy niemożliwych i potrafimy działać sprawnie, jak najlepszy zegarek 🙂

Wielkie brawa dla całej ekipy sekurak za organizację tego przedsięwzięcia. Nowa ścieżka Exec, zaproszeni tam goście i ich prelekcje to potwierdzenie najwyższego poziomu, jaki wyznaczacie w branży ITsec. A to wszystko w otoczeniu świetnej atmosfery i niezamykaniu się na uczestników.

I jeszcze jedno luźne, fajne spostrzeżenie, obserwowałem to zjawisko w zasadzie cały dzień: prowadzący szkolenia z Securitum, trenerzy, osoby które kojarzymy ze szkoleń, wpadali na stoisko, zbijali piony, chętnie rozmawiali, postali z nami chwilę, żadnej niepotrzebnej, niewidzialnej bariery, wpadali na stoisko SA jak do swoich ziomków – za to big szacun, że szanują ten projekt

Pozdrawiamy i do zobaczenia podczas przyszłorocznej edycji!

Ekipa sekurak.pl

*Wszystkie opinie, które przeczytacie w ramkach, to autentyczne poglądy uczestników z wpisów na social mediach i naszych ankiet.

Merytoryka – same konkrety i wiedza prosto z frontu. Bardzo dobra organizacja.

Szok! Tomek zmieścił się z prelekcją poniżej 2 godzin :D