Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Konta pracowników Twilio przejęte “zaawansowanym” atakiem socjotechnicznym.

Niedawno Cisco, teraz Twilio, które oświadczyło:

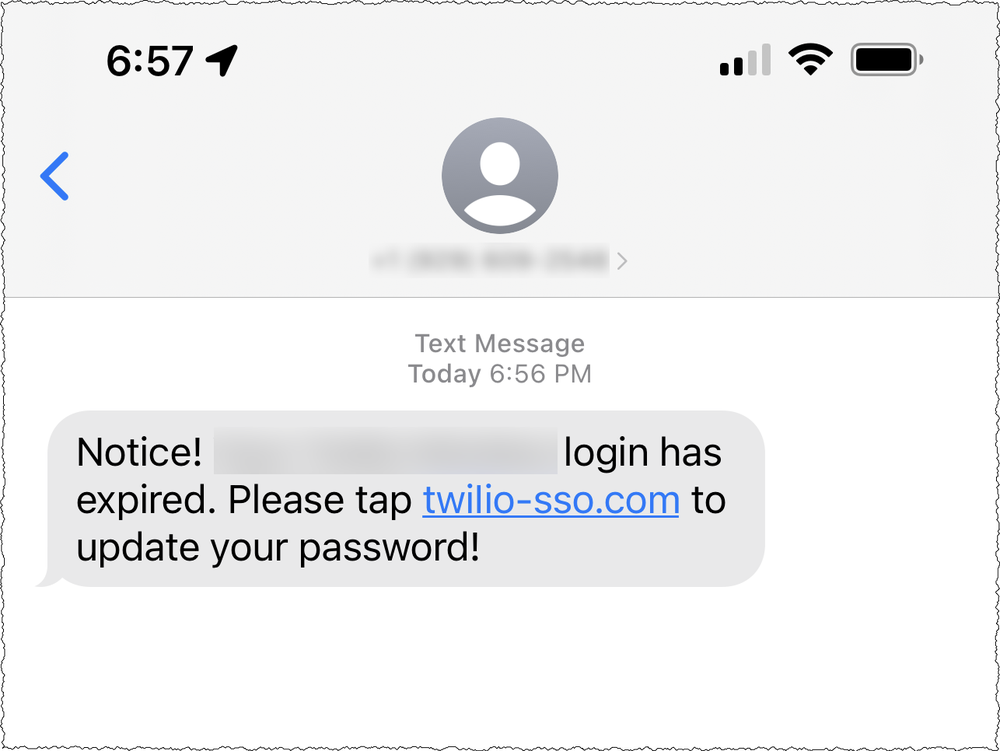

(…) obecni oraz byli pracownicy zgłaszali ostatnio otrzymywanie wiadomości tekstowych rzekomo pochodzących z naszego działu IT. Typowe treści tekstowe sugerowały, że hasła pracowników wygasły (…) i że muszą się zalogować pod adresem URL kontrolowanym przez atakującego.

(…) current and former employees recently reported receiving text messages purporting to be from our IT department. Typical text bodies suggested that the employee’s passwords had expired, or that their schedule had changed, and that they needed to log in to a URL the attacker controls.

Co w tym “zaawansowanego”? Niewiele, przy czym Twilio pisze:

Socially engineered attacks are — by their very nature — complex, advanced, and built to challenge even the most advanced defenses.

Z naszej strony – ataki socjotechniczne na pewno są bardzo skuteczne, przy czym relatywnie proste do wykonania.

~ms

Czy takie ataki są skuteczne, jeśli firma posiada dedykowany kanał komunikacyjny dot. bezpieczeństwa i zaleceń ze strony działu IT? Macie jakieś doświadczenia, czy firmy stosują taką formę komunikacji?

Każdy atak może być skuteczny. Jeżeli firmy mają dedykowany kanał to na pewno lepiej niż gdy go nie mają. W tym wypadku skuteczność ataku jednak byłaby znikoma.

Wiadomo czy wyciek ma jakiś impakt na autenitikator 2FA Authy?

Samo Twilio nie potwierdza tego impaktu.

Wiadomo czy ten atak może mieć impakt na użytkowników Authy od Twilo?

Samo Twilio nie potwierdza tego impaktu.