Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Kolejny ordynarny chiński backdoor w Androidzie – 3 000 000 urządzeń podatnych

Aha, cała komunikacja idzie przez Internet nieszyfrowana.

To już kolejna ciekawostka wypuszczona przez chińskich inżynierów (co dopiero informowaliśmy o innym backdoorze).

Z opublikowanego raportu wynika, że wybrane telefony (do tej pory zaobserwowano 55 modeli) próbowały łączyć się do 3 zahardkodowanych domen (były one ‘opuszczone’ i zostały wykupione przez badaczy):

- oyag[.]lhzbdvm[.]com

- oyag[.]prugskh[.]net

- oyag[.]prugskh[.]com

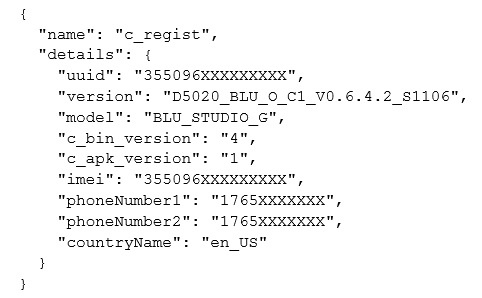

Po pierwsze, urządzenia wysyłały tam pewne dane o użytkowniku (m.in. numer telefonu czy numer IMEI) – całość w plaintext:

wysyłane dane

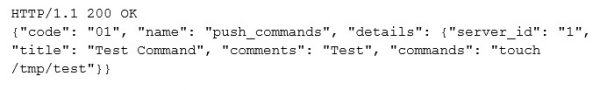

W odpowiedzi od serwera możliwe są z kolei do wykonania różne funkcje ‘diagnostyczne’. W tym uruchomienie dowolnego polecenia jako root na telefonie. Przykład poniżej:

Aby dodać całej akcji smaczku, sam proces obsługujący tą komunikację na telefonie ukrywa swoją obecność przed takimi poleceniami jak ps czy top.

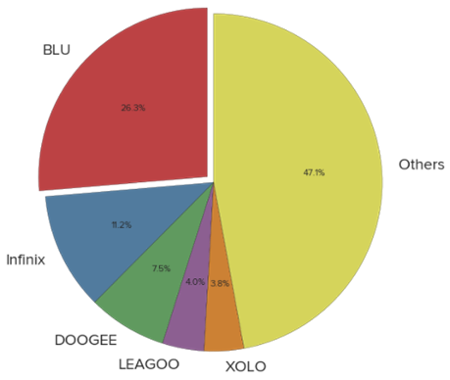

Badacze do tej pory wykryli połączenia do stworzonych przez siebie serwerów (domeny powyżej) z prawie 3 000 000 urządzeń (55 modeli) a liczba ta rośnie. Zaznaczają również inny scenariusz wykorzystania backdora – wystarczy dowolny atak MiTM (podłączenie do publicznego hotspota…) i atakujący może wstrzyknąć polecenie, które wykona się jako root.

Najpopularniejsze podatne modele

–Michał Sajdak

Dobra, a jak to us€ńąć i jakie modele są podatne.

Az oczy bola jak widze taki tekst “zahardkodowane domeny”

Dla nas to miłe słowo. Tak jak ‘zhackowany’ np. ;)

Tu nie chodzi o same urządzenia czy poszczególne modele. Chodzi o sprzedawców, którzy dogrywają takie rzeczy do sprzedawanych telefonów. Gdyby sprzedawali też telefony Sony i inne to też by były takie rzeczy.

Ot trafiło na to, że kraj, w którym produkuje się tanie rzeczy jest jednocześnie krajem przodującym w produkcji malware. I przez to “chińszczyzna” dostaje dwa razy po dupie.

Nie sądzę żeby to byli sprzedawcy , mam na myśli detalistów :P Przecież samych telefonów jest 3mln – Może to jakieś Chińskie “NSA” zainfekowało te telefony ..inwigilacja kochani :D

I pewnie głównie o MiTM chodziło twórcom tego backdoora, skoro te domeny nie istniały.

trzeba by sprawdzić historię czy nie zapomnieli odnowić (tak jak ostatnio było w TP-Linku)

No więc jakie są te modele?

Pokazane w zestawieniu – choć jest dużo ‘other’

Jak można zbadać podatność na swoim fonie?

Wydaję się z raportu że to tylko gównianie chińczyki mają te podatności

Lepiej dajcie wskazówkę jak wykryć u siebie czy telefon jest tym zarażony.

Ten temat – to najprościej posłuchać komunikacji do netu. WiFi domowe + podsłuchanie co idzie do Internetu + Wireshark np.

Super sprawa…

Na wypadek wojny można sparaliżować komunikację w dowolnym miejscu na świecie.

Ciekawe czy markowe telefony też mają takie smaczki :D

I ciekawe czy google ma możliwość usadzić dowolny telefon jak będzie chciało…

Pytanie raczej nie czy ma możliwość ale kiedy ją wykorzysta. Wystarczy odpowiednio skonstruowana licencja, którą większość “przeklikuje” na telefonie i sami się na taką możliwość zgodzimy. Sprawa pewnego “systemu operacyjnego” pokazuje jak dla wygody i darmowości można pozbyć się prywatności. Może teraz zgodzimy się na codzienne klikanie w reklamy… nakierowane reklamy naszymi danymi, aby dostać kolejny kolorowy paciorek dla Indaian od korporacji….

…a kto kontroluje DNSy ten rządzi

Co tam 3 000 000 urządzeń…

Przejrzałem pobieżnie swój fonik po tym artykule.

Mój telefon to OVERMAX Vertis Aim 5.5, wersja androida 5.1 Lollipop kupiony kilka miesięcy temu z polskiej sieci Selgros.

Na pierwszy ogień poszła aplikacja “Launcher” (czyli obsługa “puplitu” androida) podmieniona oczywiście przez chińskiego producenta.

Rezultat analizy:

1. Komunikuje sie ze stroną dla api ze stroną nq.com. Zarejestrowana na newiadomo kogo, bo z usługą prywatności w DNS.

2. Druga rzecz bardziej ciekawa…wewnątrz apki jest dodatkowy plik, który jest drugą ukryta aplikacją. Ta już się komunikuje ze stroną shuzilm.cn (https://www.shuzilm.cn/). No i tu sie zaczyna. Generalnie gromadzą masowo dane i agregują z różnych źródeł. Chwalą sie że mają zidentyfikowana ponad 700 MILIONÓW chińskich uzytkowników (https://www.shuzilm.cn/solution-plan.html). Czy w tą liczbę są wliczone także takie teleofny jak mój – czyli chińszczyzna eksportowana do europy – nie wiem. w każdym razie polecam sobie stronkę pooglądać, poczytać (przez jakiegoś translatora bo w całości po chińsku).

Ja zalączam link do jednego z obrazków ze zrzutem ekranu z Excela w którym widac zakres danych wyciąganych z telefonu. Pewnie kolumna z GPS też tam jest (https://www.shuzilm.cn/img/jietu/xiangxishuju1.png). Domyślam się, że zamazane kolumny to pewnie kod operatora i numer telefonu. w każdym razie jest np IMEI i MAC adresy.

Pozostaje mi chyba tylko poszukać jakiegoś launchera na podmiankę…

Byle tylko też tak nie szpiegował. Albo młotek.