Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Kampania phishingowa wycelowana w Polskę oraz Ukrainę. Na celowniku Ministerstwo Obrony Narodowej, firmy komercyjne oraz organizacje wojskowe.

Talos opisuje właśnie kampanię, która trwa już od dłuższego czasu a przypisywana jest białoruskiej grupie APT.

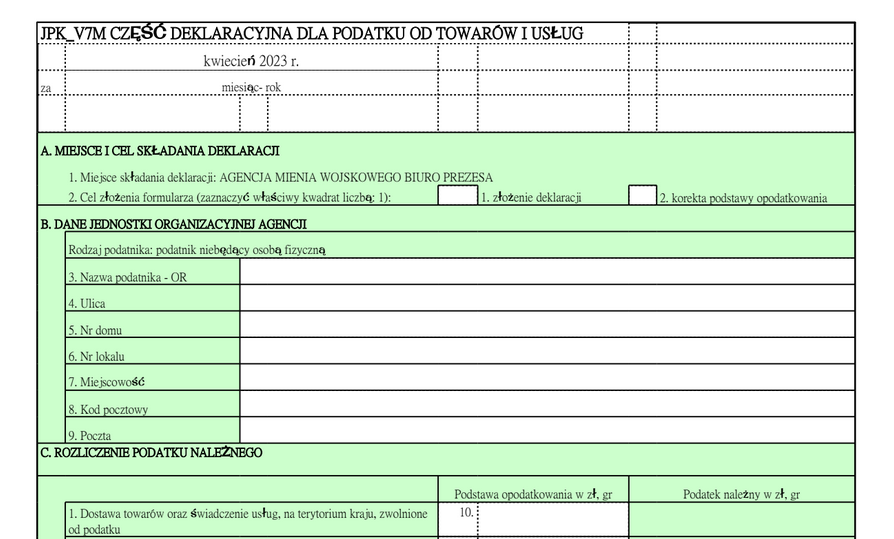

Całość nie jest specjalnie wyrafinowana, bo polega na dystrybucji maili phishingowych zawierających pliki ppt bądź xls. Zawierają one oczywiście złośliwy dodatek, czyli najczęściej makro. Jak wygląda taki plik? Talos jako przykład podaje podpuchę na rzekomy zwrot podatku VAT. Druczek, który niby trzeba było wypełnić – poniżej (fragment pliku xls). Oczywiście wcześniej atakujący namawiają do uruchomienia makr.

Ciekawostką jest to, że uruchamiany złośliwy kod pobiera dane wymagane do finalnej infekcji z pliku graficznego hostowanego na serwerach atakujących. Jeden z takich plików wygląda tak (przykład nie zawiera złośliwego kodu):

Pierwsze działania w ramach tej kampanii odnotowano przeszło rok temu. W listopadzie 2022 wykryto atak na polskie Ministerstwo Obrony, w kwietniu tego roku z kolei zaobserwowano w akcji fałszywe formularze zwrotu VATu.

~ms

Jakie jest ryzyko związane z otwarciem takiego dokumentu zawierającego złośliwe makro w aplikacjach innych niż MS Office, np. Libre Office? Chodzi mi oczywiście o ryzyko związane z potencjalną infekcją.

Duża szansa, że makro się nie wykona bo obsługa VBA w Libre Office nie jest kompletna.