Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jedno zdjęcie, by znaleźć ich wszystkich – OSINT na podstawie materiałów wizualnych [Czwartki z OSINTem]

11 lutego 2023 roku odbyła się kolejna edycja ogólnoświatowego wydarzenia spod znaku #OSINT4Good – Trace Labs OSINT Search Party CTF. W tej odsłonie wzięło udział ponad 200 drużyn złożonych z osób z różnych zakątków świata. Celem tego CTF-a było, jak zwykle, OSINT-owe znalezienie jak największej liczby wskazówek, które mogłyby pomóc policji i innym służbom zaangażowanym w poszukiwanie zaginionych osób. Często w takim przypadku dostępne jest tylko zdjęcie i kilka podstawowych informacji. Także w innych śledztwach, które dotyczą poszukiwania osób przez służby lub dziennikarzy śledczych, ich podstawą może być jedynie jedno lub kilka zdjęć.

Jak więc wykorzystać tak niewielki zasób danych do zlokalizowania miejsca wykonania fotografii? O tym opowiem w dzisiejszym odcinku serii „Czwartki z OSINT-em”.

Zdjęcie, które doprowadziło do zespołu odpowiedzialnego za programowanie rosyjskich pocisków

W trakcie śledztwa prowadzonego przez członków zespołu Bellingcat zidentyfikowany został zespół osób odpowiedzialnych za konfigurację pocisków manewrujących, które uderzyły nie tylko w ukraińskie obiekty wojskowe, ale także w tamtejsze budynki mieszkalne, przedszkola czy place zabaw. Odpowiednia konfiguracja pocisków manewrujących, tak, aby trafiły dokładnie tam, gdzie mają uderzyć, jest procesem wymagającym wykonania wielu obliczeń wspomaganych komputerowo. Stąd pojawiło się wśród śledczych przeświadczenie, że zespół odpowiedzialny za obliczenia wiedział, w jakie cele uderza, a zniszczenia obiektów cywilnych nie były dziełem przypadku.

Bellingcat skontaktował się z członkami zidentyfikowanego zespołu Głównego Centrum Obliczeniowego Sztabu Generalnego (określanego także skrótem ГВЦ – GWC) i poprosił ich o potwierdzenie lub zaprzeczenie swoim ustaleniom. Wszystko oczywiście przygotowane zostało tak, aby przekazanie informacji dziennikarzom możliwe było w sposób anonimowy, m.in. przez zapewnienie przez Bellingcat i gazetę „The Insider” kont pocztowych wykorzystywanych jedynie do tej komunikacji. Jedna z osób przesłała dziennikarzom zdjęcie wykonane w 2013 roku, na którym widać cały zespół wraz z dowódcą, stojący na schodach przed budynkiem określonym jako siedziba GWC. Dziennikarze jednak, chcąc zweryfikować tę informację, musieli zlokalizować ten budynek. Miejscem wykonania zdjęcia miała być siedziba GWC znajdująca się przy ulicy Znamenka 19 w Moskwie, gdzie mieści się rosyjskie Ministerstwo Obrony, jednak należało to potwierdzić.

Zdjęcie zespołu GWC, przesłane przez jednego z jego członków . Źródło: Bellingcat

W ramach analizy zdjęcia dziennikarze wyodrębnili kilka szczegółów, kluczowych w identyfikacji budynku. Pierwszym z nich były ściany z czerwonej cegły oraz wzór namalowany na daszku nad wejściem, utrzymany w podobnym stylu. Dodatkowo w tym przypadku dopatrzono się wzorów cegieł i kostki brukowej przy ścianie, co mogło pomóc w potwierdzeniu lokalizacji, jeśli udałoby się dotrzeć do zdjęć satelitarnych tego miejsca w wysokiej rozdzielczości. Białe kolumny, które były częścią zadaszenia nad wejściem, zostały również zidentyfikowane w budynku naprzeciwko, co było widoczne w odbiciu w szybach drzwi wejściowych. Odbicie w jednej z szyb ukazało zakratowane okna z podłączoną na zewnątrz jednostką klimatyzatora. Kształt schodów oraz ich szczegóły zostały także dodane do listy elementów, które mogły potwierdzić lokalizację wykonania zdjęcia.

Dziennikarze skupili się nie tylko na podanym adresie, ale badali też inne prawdopodobne lokalizacje, jednak to przy ulicy Znamenka 19 udało się znaleźć poszukiwane wejście. Dokonano tego przy wykorzystaniu map Yandex (czyli rosyjskiego odpowiednika Google Maps, który jest znacznie lepszym źródłem map i zdjęć z ulic w przypadku terytorium Rosji). Na zdjęciu satelitarnym widoczny był kształt wejścia, bardzo podobny do tego, które przedstawiało nadesłaną fotografię. W tym przypadku dziennikarze mieli odrobinę szczęścia, bo wśród zdjęć opublikowanych na portalu VKontakte (czyli rosyjskim odpowiedniku Facebooka), oznaczonych jako wykonane w tej lokalizacji, było jedno zdjęcie w wysokiej rozdzielczości, zrobione przez miłośnika „turystyki dachowej”. Przedstawiało ono dokładnie to poszukiwane wejście do budynku. Pomimo niemal ośmioletniej różnicy czasu wykonania obu zdjęć wszystkie rozpoznane wcześniej szczegóły się zgadzały, co pozwoliło dziennikarzom potwierdzić, że zdjęcie zespołu GWC zostało zrobione pod adresem Znamenka 19 w Moskwie.

Zdjęcie siedziby GWC, znalezione na portalu VKontakte. Źródło: Bellingcat

Przybliż… przybliż… przybliż…

Geolokalizacja na podstawie odbitego obrazu nie jest łatwym zadaniem, ponieważ zdjęcie musi być wykonane w wysokiej rozdzielczości, odbijany fragment – dość duży, a odbicie – czyste, aby możliwe było w ogóle rozpoznanie, z czym mamy do czynienia. Sceny w stylu CSI, gdzie obraz z kamery jest wielokrotnie powiększany i za każdym razem jego jakość utrzymuje się na wysokim poziomie, można włożyć między bajki. Jeśli jakiś element jest jedynie kropką na zdjęciu, to po jego powiększeniu najprawdopodobniej będzie zaledwie większą plamą, a nie stanie się nagle wyraźnym kształtem. Tym bardziej, że większość udostępnianych obrazów z kamer, które mają pomóc w identyfikacji poszukiwanej osoby, np. przez policję, jest już na starcie słabej jakości.

Niekiedy jednak możliwe jest zidentyfikowanie w odbitym obrazie miejsca, które jest na tyle charakterystyczne, że da się określić, gdzie wykonano daną fotografię. Tak było m.in. w przypadku zdjęcia rosyjskiego żołnierza, które zostało potwierdzone przez Benjamina Stricka jako wykonane w Mariupolu – właśnie dzięki odbiciu w okularach. Oczywiście było to jedynie potwierdzenie lokalizacji, a nie jej odnalezienie, ale daje to pewien pogląd na to, że odbicia są także ważną częścią OSINT-owej układanki.

Tweet Benjamina Stricka ze wskazaniem elementów zdjęcia, które ułatwiły jego geolokalizację

Kategorie poszukiwanych wskazówek

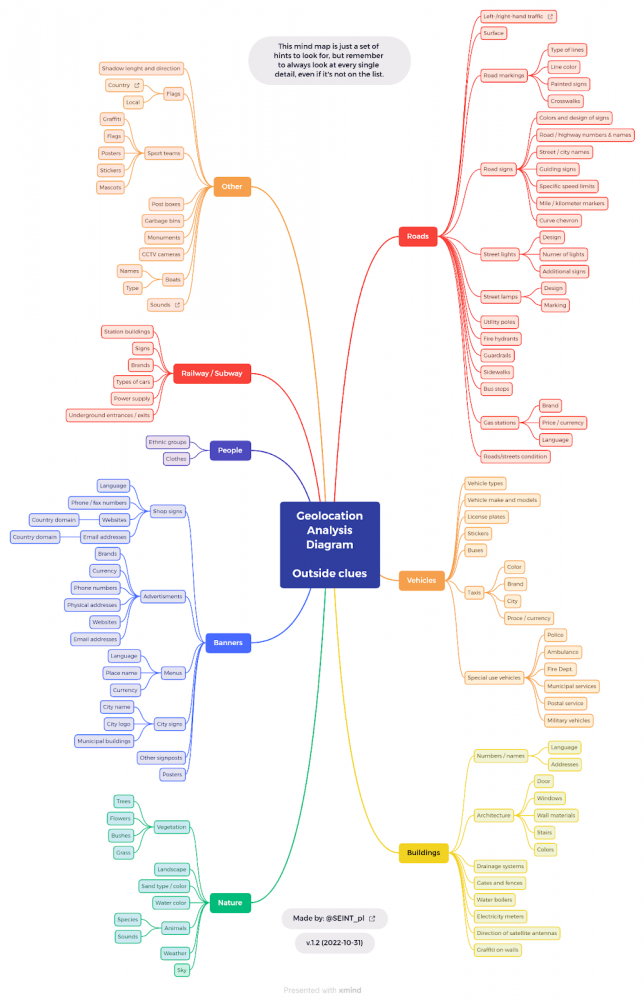

Aby przystąpić do analizy informacji dostępnych na zdjęciu lub w materiale wideo, warto wiedzieć, na jakie elementy należy zwrócić szczególną uwagę. Jako pomoc przy analizie zdjęć można także wykorzystać diagram, który opublikowałem jakiś czas temu na swoim koncie na GitHubie (w formie PDF-a, obrazka lub możliwego do modyfikacji pliku XMind). Starałem się na nim uwidocznić główne rodzaje przydatnych wskazówek, takie jak: drogi, pojazdy, budynki, przyrodę, wszelkiego rodzaju napisy oraz inne pomocne informacje.

Oznakowanie i konstrukcja dróg mogą wskazywać na państwo lub grupę państw, w których zostało wykonane dane ujęcie. Tak samo pojazdy, a w szczególności ich tablice rejestracyjne, są cenną wskazówką, gdyż zarówno marki samochodów, ich stan techniczny, jak i wszelkie umieszczane na nich oznaczenia są dość unikalne dla danych regionów. Konstrukcja budynków, szczególnie poza centrami dużych miast, a także ich oznaczenia, takie jak na przykład szyldy czy reklamy, mogą wskazywać na konkretne państwo dzięki zamieszczonym na nich numerom telefonów, adresom e-mail lub domenom stron internetowych. Analiza przyrody, czyli gatunków drzew i roślin, a także zwierząt, to kolejna cenna wskazówka, kiedy konieczne jest ustalenie kontynentu lub jego części w celu określenia miejsca wykonania analizowanego zdjęcia.

Diagram przedstawia jedynie podstawowy zestaw informacji, których należy poszukiwać – i nie jest to zbiór zamknięty. Zawsze należy mieć otwarty umysł i starać się znaleźć wszelkie szczegóły, które mogą pomóc zlokalizować miejsce wykonania zdjęcia lub osobę. Często takie informacje dostępne są także poza obrazem, jeśli pochodzi on np. z mediów społecznościowych. Mogą to być sąsiednie wpisy danego autora, oznaczone przez niego miejsca i dodatkowe informacje związane z daną sytuacją.

Diagram wskazówek ułatwiających poszukiwanie miejsca wykonania analizowanego zdjęcia

Osobom, które chciałyby poznać bliżej techniki geolokalizacji, polecam szkolenia: „OSINT w praktyce” oraz „OSINT/OPSEC”, podczas których prezentuję narzędzia i techniki wykorzystywane w tym zakresie analiz OSINT-owych. Kolejne szkolenie, wkrótce dostępne, będzie poświęcone praktycznym aspektom technik geolokalizacji i będzie ono szansą na sprawdzenie swoich umiejętności w praktyce.

Podsumowanie i rady

Wyszukiwanie informacji na zdjęciach i materiałach wideo to dla mnie jeden z najciekawszych aspektów działań OSINT-owych. Przy wykorzystaniu stosunkowo niewielkiej liczby narzędzi, a głównie dzięki metodom interpretacji i kojarzenia faktów, możliwa jest poprawna geolokalizacja. Należy jednak poznać techniki analizy zawartości obrazów, sposoby wykorzystywania map satelitarnych i innych serwisów udostępniających informacje o danym miejscu, a także mieć doświadczenie w kojarzeniu drobnych szczegółów z konkretnymi lokalizacjami, aby za pomocą niewielkiego skrawka informacji wizualnej odnaleźć konkretne miejsce, a niekiedy nawet ustalić je co do metra.

Na koniec, pół żartem, pół serio, filmik z bardzo zaawansowanym graczem w grę GeoGuessr, który lokalizację miejsc na Ziemi w tej grze opanował niemal do perfekcji i może je odgadywać nawet z zasłoniętymi oczami. Oczywiście gra w GeoGuessr na tym poziomie staje się już grą pamięciową, ale i tak jest to nie lada wyczyn.

Dowód na to, że nie trzeba widzieć obrazu, aby odgadnąć miejsce, które on przedstawia

Krzysztof Wosiński

@SEINT_pl / @SEINT@infosec.exchange

Co tydzień, w czwartki publikujemy nowy tekst autorstwa Krzyśka Wosińskiego. Jeśli nie chcesz przegapić żadnego odcinka, zapisz się poniżej (okazyjnie możemy Ci też podsyłać inne informacje od ekipy sekuraka):

- OSINT – historia prawdziwa #1 autorstwa Tomka Turby. Czyli szukanie uprowadzonej nastolatki.

- OOPSEC – wpadki i wypadki przy zabezpieczaniu danych. Czyli jak (nie) cenzurować zdjęć i dokumentów autorstwa Krzyśka Wosińskiego.

- OSINT – historia prawdziwa #2 autorstwa Tomka Turby. Czyli szukanie uprowadzonego dziecka.

Tylko do końca kwietnia istnieje możliwość zamówienia Pakietu EKSPERT OSINT/OPSEC które obejmuje szkolenia OSINT/OPSEC – narzędzia, techniki śledcze, ochrona przed śledzeniem (2 dni), które odbędzie się w dniach 27-28 kwietnia https://sklep.securitum.pl/osint-opsec-szkolenie

oraz nasze NOWE (26 maja) szkolenie OSINT w praktyce https://sklep.securitum.pl/osint-w-praktyce

Ta wyjątkowa okazja to 3 dni kompleksowej wiedzy z zakresu OSINT/OPSEC oraz oszczędność ponad 1100 złotych netto. Pakiet można zamówić pod tym linkiem: https://sklep.securitum.pl/osint-opsec-szkolenie

Niezła inżynieria kognitywna. ‘Można’ i zhakować wydział budowlany/architektury i do dokumentacji się dokopać…

To tak jak dziennikarz śledczy wysłał kiedyś zapytanie do bodajże fundacji Rockefellera i przyznali się…o plandemii.

Coś w ten deseń napisałem kiedyś o dźwiękach. Poniżej wpuszczę, chcecie możecie opublikować, jeszcze się nie dorobiłem bloga :-)

Może się komuś przyda.

OSINT – na tropi dźwięków, czyli fonoskopia etc.

W niniejszej publikacji nie będę się skupiał na definiowaniu fonoskopii jako takiej. Tego rodzaju wywodów można się naczytać w różnych publikacjach, zarówno w literaturze, jak i w internecie.

Mając do czynienia, w jakimkolwiek zdarzeniu, z dowodem w postaci dźwięku, możemy wbrew pozorom i tak dużo ustalić. Np. nagranie szczeku psa, głosu osoby, uderzenia jakiegoś przedmiotu itp. Nie zdziwi chyba wszystkich jeżeli napiszę, że służby gromadząc przeróżne bazy danych o ‘potencjalnych przestępcach’, czyli swoich obywatelach, również tworzą zbiory z np. głosem danych osób (biometria). Potem łatwo rozpoznać w mig kto np. na jakimś nagraniu się wypowiada. Nawet jeśli będzie tam głos zniekształcony celowo przez różne sztuczki, jak np. podczas wywiadów w tv, gdzie twarz jest zamazana – zdepikselizowana, a dany informator posługuje się grubszym, sztucznym głosem, to i tak można przy pomocy odpowiednich zabiegów wykryć autora (…).

A co jeśli na nagraniu mamy np. głos psa? Oczywiście być może są bazy danych i w tym obszarze. Jeżeli nie musimy ustalić na podstawie jego odgłosu, szczeku, jęku itp. co to za rasa. Np. inaczej szczeka pitbull, inaczej podwórkowy ‘misiek’. Oczywiście to będzie przybliżony szacunek. Dalej, wsłuchując się w tło – drugi plan, możemy ustalić czy jest jakieś ‘echo'(czyli w jakimś terenie przestrzennym, który je oddaje), inne szczeki, głosy np. ptaków (wieś, wiosna), samochodów (natężenie ruchu). Sam charakter szczeku można skonsultować ze specjalistami kynologii, weterynarii itp. miłośników psów. Możemy spróbować ocenić czy pies jest drażniony, czy kogoś atakuje, czy po prostu szczeka jak ktoś obcy przechodzi koło ogrodzenia, np. chodnikiem (kontekst sytuacyjny).

Zarazem wyłania się profil ludzi, którzy kupują – posiadają określone rasy psów.

Pomimo braku dostatecznej liczby danych, np. wołania psa po imieniu – jak się wabi, możemy pokusić się o wrzucenie tego to netu, porównanie jego szczeku ze szczekaniem psów, którymi ktoś się afiszuje, chwali np. na społecznościowych, nagraniem na YT itp. Wówczas po nitce do kłębka. Choć to może się wydawać mozolne, ale kto powiedział, że śledztwo to łatwa sprawa. Z drugiej strony to czyni go wciągającym.

A co jeśli na x nagraniu mamy do zidentyfikowania określony dźwięk, np. uderzenie jakiegoś przedmiotu, dajmy na to metalu? Mając na uwadze powyższe możemy jeszcze porównać samemu dokonując np. na składzie z metalami uderzeń, dla zobrazowania. Oczywiście specjalista w dziedzinie mechanoskopii tego rodzaju również może być nieoceniony. Czasem może okazać się banalnie, że samo określone uderzenie metalu, to znak, że dane zdarzenie miało miejsce np. na składzie z żelastwem, złomowisku, budowie w okolicy, warsztacie samochodowym itp.

Oczywiście, jak w powyższym przykładzie, drugi plan, metadane, są nieocenione.

Poddałem tu krótkiej analizie trzy przykłady, jednak jak wiadomo możemy mieć do czynienia z setkami dźwięków do analizy. Piski opon, szum, muzyka, upadek, dźwięk piły etc. Powyższe może stanowić punkt wyjścia – schemat postępowania na początek. Dalej – wszystko zależy od rozwoju sytuacji. Ścieżki postępowania również będą różne, pomijając indywidualność każdego zdarzenia – ujęcie sprawcy stalkingu, zidentyfikowanie właściciela psa, który kogoś pogryzł, złapanie rzezimieszków, którzy poobijali auto itp.

W każdej sytuacji w toku naszego śledztwa będąc w 100% pewnym winnego możemy dokonać zatrzymania obywatelskiego i przekazać sprawców w ręce Policji. Oczywiście w miarę możności zawsze lepiej się ‘dogadać’. Czasem jakiś ‘wybryk’ może przerodzić się w dobre relacje. Jednak na wypadek negatywnego rozwoju próby ugodowej lepiej mieć zabezpieczony materiał, który posłuży organom ścigania.

Przy tego typu dochodzeniach warto też wspomnąć o dostępnych ogólnie programach – aplikacjach komputerowych, jak np. VLCMediaPlayer, który umożliwia otwarcie niekompletnych plików multimedialnych (przydatne w sytuacji nagrań uszkodzonych), Audacity – wycinanie fragmentu z nagrania, np. do porównań samego głosu psa, spowolnienie tempa nagrania, żeby uchwycić szczegóły itp.

Zawsze liczy się wyciśnięcie maximum informacji na temat danego dźwięku. Co to jest, gdzie to może być, kto takich używa, kiedy to może być użyte, jaki jest tam tembr, w jakim celu się tego używa etc., czyli 7 złotych pytań kryminalistyki z marszu. Druga sprawa – tło.

Rzecz jasna samo źródło – nośnik tych danych, to również obiekt do badań, pod kątem metadanych. Tu możemy ustalić np. datę nagrania. Już tylko po tym dotrzemy do zakresu przestrzeni czasowej, w której mogło mieć miejsce określone zdarzenie. Ułatwieniem będzie, jeżeli będzie to opublikowane na www – wówczas kiedy i IP łatwiej ustalić. Również nazwa, dane dotyczące sprzętu, którym nagrano to, to cenny materiał – kto gdzie takim wywołał, wgrał, opublikował, gdzie można taki kupić, daty zakupu takich urządzeń, daty produkcji, dane cechy charakterystyczne.

Warto jeszcze dodać, iż może w toku prowadzonego śledztwa przydać się wiedza o ‘fonosferze’, m.in.:

baza wiedzy o dźwiękach i utworach do muzykoterapii

wiedza z zakresu muzykologii

o dźwiękach w filmach

badania zapisów dźwięków utrwalonych przez lotnicze rejestratory rozmów

audiobooki, podcasty etc.

fonetyczne, specjalistyczne bazy danych.

Oprócz azalizy samego, kluczowego dla sprawy, dźwięku istotne może być określenie zakłóceń znajdujących się na nagraniu.

Ciekawym źródłem choćby dla porównań może być, oprócz standardowych podsłuchów służb, nagranych celowo kłótni, skrzynek poczty głosowej, z nr 112 itp., dźwięk z domofonów, furtek na podsłuchu. Tu trzeba wspomnieć o projekcie nowych ‘latarni wieloskładnikowych’ – w jednym lampa diodowa, kamera, antena 5G i mikrofon.

W służbach, powiedzmy sobie wprost, są bazy danych zawierające próbki głosu osób podejrzanych. Nie trudno się domyśleć, że jest możliwość swingowania sytuacji i już ktoś może być na liście podejrzanych. Docelowo z pewnością głosy wszystkich są w jakiejś bazie.

Wspomnąć należy tutaj, iż nagrania z ukrycia bez udziału nagrywającego są prawnie niedopuszczalne (oficjalnie). Jeżeli bierzemy udział w np. rozmowie wówczas możemy nagrywać. Osobiście zalecam nagrywać co się da, jak się da, a potem zastanowić się jak ten materiał rozegrać operacyjnie. Przecież i tak inne strony się nie liczą z nami (mam tu na myśli wolnych, świadomych, prawych obywateli, wiedzących, że wszyscy jesteśmy równi).

Dla stwierdzenia autentyczności nagrania, np. dla celów dowodowych (dostarczenie organom ścigania) wymagane jest dostarczenie go z oryginalnym urządzeniem nagrywającym. Kopia służy jedynie do badania ciągłości, integralności nagrania. Myślę, że taki wymóg może ozn. np. że chcą po prostu wiedzieć kto nagrywał, kiedy, a w razie nagranie niewygodne… Wyobraźmy sobie sytuację, że obserwujemy jakieś zdarzenie o charakterze przestępczym. Nagrywamy je, ale chcąc pozostać anonimowym, a zarazem dostarczyć dowody dla Policji, kopiujemy i podrzucamy organom ścigania. I tu korzystając z ‘furtek’ prawnych, np. ‘papug’ w sądzie, może na korzyść gangstera podważać autentyczność dowodu. To samo – analogicznie, gdy np. winnym jest funkcjonariusz publiczny. Morał tego wątku- warto sobie robić kilka kopii, na wszelki wypadek. W ‘państwówce’ takie nagranie wędruje drogą służbową i kto wie co może się zdarzyć podczas tej wędrówki. Sam fakt często wykonywania wszystkiego według instrukcji jest ryzykiem. Trzeba brać pod uwagę, iż biegły czy to z listy biegłych sądowych, czy ad hoc spoza niej, może być przekupiony, zastraszony, współpracować itp.

Badając takie cechy jak głos, mowa, transkrypcja, biegły stara się określić cechy danej osoby. Oczywiście jeżeli ktoś udaje zdenerwowanie, zmęczenie, zestresowanie itp., to i wynik oceny psychofizycznej będzie błędny. Słyszałem powiedzenie, że najlepsi aktorzy są wśród zwykłych ludzi. To jak z dziewczynami – często o wiele ładniejsze można zaobserwować na ulicach miast, niżeli na wyborach miss. Półżartem, ale chodzi o ukazanie kontekstu.

Jak widać jest wiele kwestii, które należy wziąć pod uwagę przy ocenie nagrania. Kontekst sytuacyjny, zależności (korelacje czasowe, analizę stylistyczną, umiejscowienie i dynamika akcentów, manipulacje etc.). Istotne jest również środowisko – teren otwarty, zamknięty. Możliwe, że na jakimś z nagrań będzie słychać w tle śpiew ptaków, niczym w lesie. Ale czy nie można dokonać takiego sztucznego podkładu? Owszem – muzyka relaksacyjna wykorzystywana w muzykoterapii.

W sytuacji zlecenia badań biegłemu nie zalecam osobiście sugerować mu zbytnio hipotez. Wówczas ocena może okazać się bardziej chłodna, czysto techniczna, tym samym zbliżona do prawdy. Jeżeli np. podejrzewamy zmanipulowane/przerobione nagranie, to tego nie mówmy. Wśród pytań skierowanych do biegłego możemy postawić takie np.: Czy nie jest nagranie zmodyfikowane? Nie mówmy również w jakim momencie podejrzewamy ingerencję, jak i czego sprawa dotyczy w ogóle. Manipulacja w kluczowym, istotnym miejscu ozn., że tu leży powód.

Wstępnie możemy na własną rękę badać jakieś nagranie, równolegle prowadzone analitycznie przez służby, jednak musimy uzbroić się w cierpliwość. Wyczytałem bowiem gdzieś niegdyś, że biegły 1 minutę nagrania może analizować…1-3 godziny. Warto więc rozejrzeć się za możliwościami technicznymi, technologicznymi. Może są na rynku jakieś specjalistyczne oprogramowania (poza w/w), AI? To trochę jak z oprogramowaniem do oceny awarii w aucie. Ma je na laptopie mechanik, ale sami tez takowe możemy nabyć. Oczywiście zakres dalszych, fachowych prac, tylko dla zaawansowanych.

Warto wspomnieć, iż bez problemu można znaleźć w internecie wszelkiego rodzaju filmiki czy to nt. używania w/w oprogramowania, czy zawierające odgłosy wydawane/towarzyszące jedzeniu, piciu różnych produktów etc.

Który dziennikarz pisał do Rockefellera?

O tym Bellingcat to proponuję poczytać: consortiumnews.com > Craig Murray: Snowden i Teixeira