Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jak z polskiej firmy w łatwy sposób wykradziono ~20000PLN (i jak się przed tym ochronić?).

Jakiś czas temu ktoś napisał do nas, relacjonując taką oto historię ze swojej firmy (mamy zgodę na ujawnienie danych, choć i tak część “wyczarnimy”).

Pewnego dnia firma kupowała na jednym z niemieckich serwisów sprzęt budowlany. Nic niestandardowego:

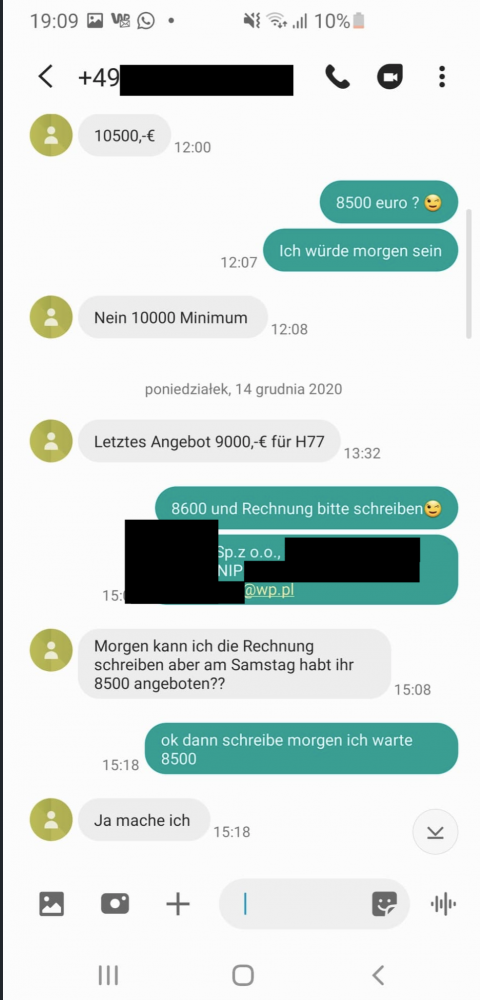

Poźniej rozmowa ze sprzedającym (zobacz zrzut poniżej) i znowu – negocjacje jak to negocjacje. Może trochę nietypowa sprawa – spółka z o.o. posiada konto firmowe na wp.pl – no ale wiele całkiem sporych firm (niestety) w ten sposób działa.

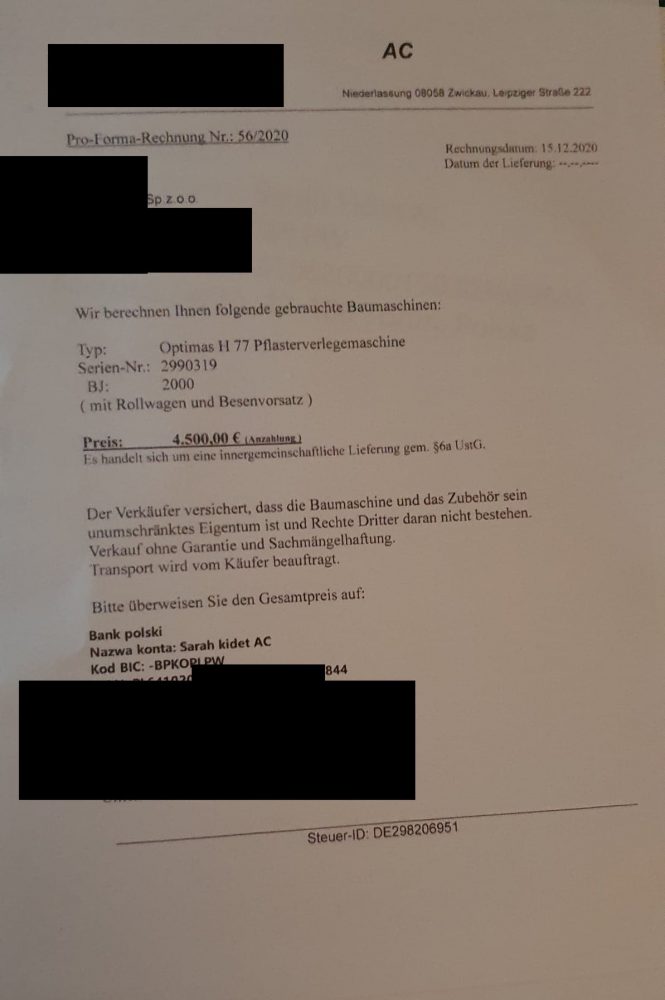

Co się dzieje w kolejnym kroku? Dalej sprzedający wysyła fakturę do odbiorcy (opisanej spółki z o.o.), ten płaci, towar przychodzi. No właśnie czy na pewno przychodzi? No więc faktura:

Niby wszystko OK, ale dlaczego niemiecka firma miałaby mieć znienacka konto w polskim banku? Dodatkowo – widzicie nieco inny font + niedopasowane wcięcie na zdjęciu powyżej? (“Bank polski” i reszta powinny być raczej wyrównane do zdania powyżej).

Ktoś po prostu na bezczelnego zastąpił oryginalne dane do przelewu… swoimi. Nie była to firma sprzedająca (gdyby chciała oszukać to mogłaby nie wysłać w ogóle sprzętu, nie był to też hack na firmę sprzedającą).

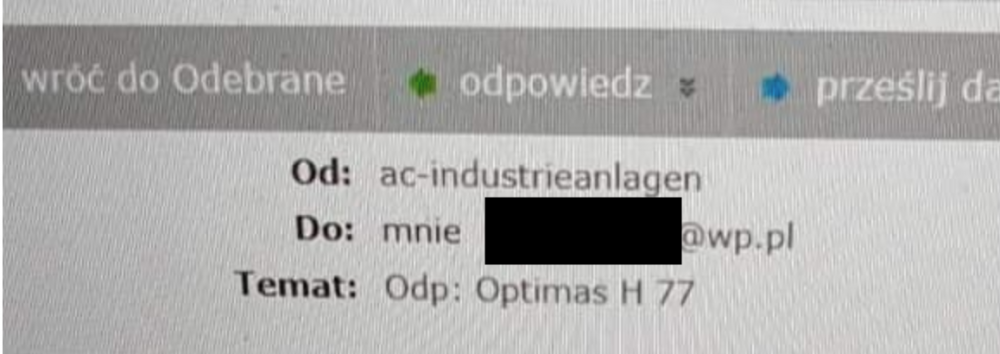

Sam mail przyszedł też z mocno podejrzanego adresu (domena .hu). Tutaj niby w porządku:

Ale po rozwinięciu widzieliśmy: admin[at]vw-audi-alkatresz[.]hu

Co więc się stało? Najprawdopodobniej przejęta została skrzynka pocztowa (na wp.pl) opisywanej spółki z o.o. – poszkodowani wspominali m.in. o “kasowanych mailach z ich skrzynki” – w zasadzie na ich oczach.

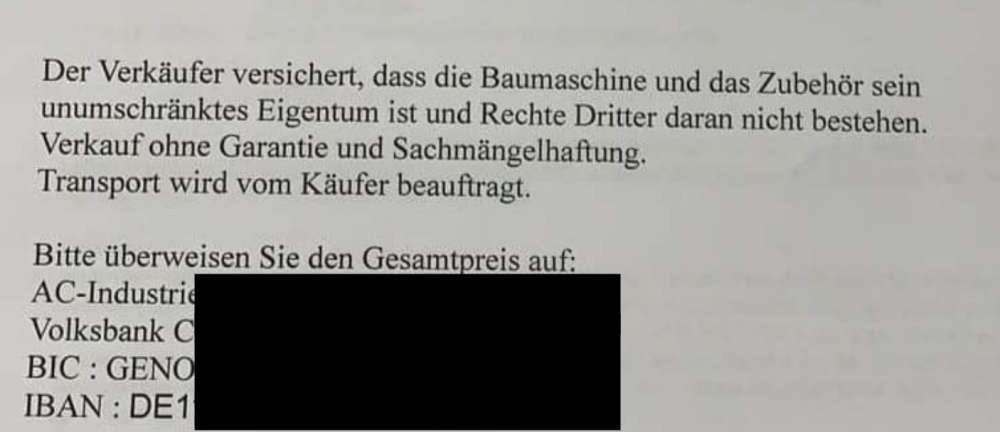

Podsumowując – firma sprzedająca wysłała normalnie fakturę, a ta została usunięta i przerobiona. Oryginalny fragment faktury z kontem wyglądał tak:

Potwierdzają ten scenariusz logi dostępowe do poczty (udane logowania z różnych “dziwnych” krajów – typu Nigeria).

Co ciekawe, adres pocztowy opisywanej spółki z .o.o. wyciekł w jednym z duńskich serwisów aukcyjnych (w ramach bazy, o której pisaliśmy tutaj). Napastnicy mieli więc być może proste zadanie – email + hasło (być może do poczty) pozyskane w pewnym wycieku.

Z drugiej strony być może uzyskanie dostępu do poczty ofiary było nieco trudniejsze (widzieliśmy trochę prób bruteforce hasła do poczty – w logach).

Jakie wnioski?

- Stosuj dwuczynnikowe uwierzytelnienie do poczty elektronicznej. Możesz to zrobić z wykorzystaniem SMSów (wtedy przy logowaniu do webmaila będziesz musiał podać SMSa) lub kluczy sprzętowych (np. tej firmy; wtedy podczas logowania wystarczy, że dotkniesz klucza).

Taką funkcję posiada choćby wp.pl (1Login od WP) czy Gmail.

Aktualizacja: o dostępności dwuczynnikowego uwierzyteleniania, dostępnego w ramach poczty wp.pl poinformował nas Michał Siegieda.

Prawdopodobnie zastosowanie się tylko do tej rady pozwoliłoby uniknąć straty pieniędzy w opisywanym przypadku. - Sprawdzaj od kogo przyszła poczta elektroniczna. Dokładniej rzecz biorąc: sprawdzaj adres e-mail, z którego kontaktuje się nadawca (nazwę nadawcy każdy może bez problemu podrobić). Czasami niestety można podrobić i e-mail nadawcy.

- W przypadku płatności (szczególnie tych większych) weryfikuj numer konta innym kanałem niż ten, którym otrzymałeś fakturę (np. telefonicznie czy SMS-owo).

- Używaj odpowiednio złożonych haseł do serwisów (w tym e-maila), z których korzystasz

- Nie używaj tego samego hasła wszędzie (użyj managera haseł).

- Do celów firmowych staraj korzystać się z komercyjnych dostawców poczty zapewniającej dodatkowe funkcje bezpieczeństwa.

–ms

Pomoglem zapobiec podnemu walkowi przy sprzedazy samochodu. Nie pamietam tylko czy to bylo mobile.de czy autoscout24.de. Sprzedajacy wystawil ladne Audi A3 kilka tysiecy taniej niz cena rynkowa. Potencjalny kupujacy z PL sie zainteresowal oferta i zapytal czy moze ktos od niego mieszkajacy w DE podjechac i obejrzec auto. Sprzedajacy w tym momencie napisal, ze musial pilnie wyjechac (tym) autem do UK (Birmingham – zaglebie wszystkich motowalkow swiata) i nie moze wrocic do DE w ciagu X czasu ale ma super pomysl jak to rozwiazac. Kupiec ma wplacic 300 euro na konto escrow firmy transportowej, ktora dostarczy samochod w dowolne miejsce w PL celem przetestowania przez 2 dni i jesli kupujacy zdecyduje sie na zakup to bedzie musial doplacic brakujaca kwote. Sprzedajacy aby sie uwiarygodnic wyslal skan swojego paszportu z nieudolnie wklejonym zdjeciem, skan niemieckiego dowodu rejestracyjnego i dane firmy przewozowej z siedziba w UK. Mimo, ze od poczatku bylo wiadomo, ze to walek i tak musialem napalonemu kupcowi jakosc to wybic z glowy. Pokazalem wiec mu/jej/im dane firmy przewozowej realizujacej Escrow. Firma zalozona kilka lat wczesniej, bez majatku, gdzie wlasciciel jest jedynym pracownikiem, £120 obrotu za ostatni rok, minus pare tysiecy straty (kredyt) i jakies wczesniejsze problemy ze skarbowka za brak sprawozdania.

Już po pierwszych 3 zdaniach bym odpuścił temat mając podejrzenie że to bezczelny wał :P

“Wykradziono”??? – Czas dokonany? Zapłacili???

Ja bym powiedział, że czcionka jest bardzo inna – szeryfowa vs bezszeryfowa. Jeszcze to pogrubienie. A jakby była migająca ramka i strzałki, to też by zapłacili?

> Stosuj dwuczynnikowe uwierzytelnienie do poczty elektronicznej. Możesz to zrobić z wykorzystaniem SMSów (…)

Tu trzeba wstawić gwiazdkę: nie dotyczy poczty wp.pl oraz o2.pl. Tam nie da się SMS-ami. Tylko ich aplikacja.

1) Zapłacili (na lewe konto)

2) Mhm

Pierwsze co mi przyszło do głowy. Czy w większości polskich firm faktycznie nie ma nikogo kto łbem i portfelem odpowiadałby za potwierdzanie/akceptację faktur? Standardem jest, że np. zmiana nr. rachunku to procedura, która wymaga potwierdzenia conajmniej dwoma niezależnymi kanałami (rzecz jasna na boga nie na telefon ze stopki z maila xD). W przypadku nowego kontrahenta nie robi się żadnego riserczu? Chociażby wklepanie numeru konta/danych teleadresowych w google…

Sam font nie musiał być podejrzany – to mogłoby być kopiuj-wklej z banku albo jakiegoś innego dokumentu. Przy zastosowaniu rad z posta sekuraka font nie ma znaczenia (weryfikacja u sprzedawcy i/lub skrzynka, do której nie da się łatwo zalogować znając login i hasło).

Mnie zastanawia co innego.

Jak to się stało, że przestępcy zainteresowali się rzeczoną firmą akurat w momencie, gdy ta chciała coś kupić w Niemczech – dzięki temu mogli zrobić ten wałek???

Przecież zazwyczaj przestępcy sami wystawiają jakieś super oferty, żeby zwabić jeleni. Tu było zupełnie inaczej.

Może raczej monitorowali sprzedającego ?

Przestępcy widząc na skrzynce, do której mieli nieautoryzowany dostęp, fakturę na sporą kwotę od zagranicznego kontrahenta po prostu zwietrzyli nadarzającą się okazję, skasowali oryginalny mail z fakturą i podesłali własny, z własną fakturą. Nikt nie monitorował sprzedającego – monitorowano tylko i wyłącznie pocztę kupującego, pod kątem, jak sądzę, faktur nadających się pod wałek (zagraniczny kontrahent, spora ale nie gigantyczna kwota, bardzo krótki termin płatności). Gdy pojawiła się taka spełniająca przyjęte przez oszusta założenia, przystąpił on do realizacji planu. I tyle. Równie dobrze akcja mogła nastąpić przy okazji zupełnie innego zakupu. Nie ma tu nic zastanawiającego.

Poczta WP też posiada 2fa

Mi się wydaje że jak sprawcy dostaną dostęp do konta to zapuszczają automat (imap czy pop3) który sprawdza przychodzące wiadomości i jak zauważy list z fakturą to powiadamia sprawcę że trzeba działać.

Wtedy facet przerabia na szybko plik PDF i wysyła go jeszcze raz do odbiorcy faktury. W ten sposób można monitorować bardzo dużo skrzynek i zwiększyć szansę na udany przelew na fałszywy rachunek.

Przestępcy kupują/wykradają dane dostępowe do skrzynek pocztowych, przeglądają je i sprawdzają jak mogą zarobić na znalezionych informacjach. W końcu skrzynka pocztowa to skarbnica wiedzy o jej właścicielu.

Handel danymi w sieci kwitnie. Ile kosztują dane na świecie?

https://wyborcza.biz/biznes/1,147743,19058569,handel-danymi-w-sieci-kwitnie-ile-kosztuja-dane-na-swiecie.html

“Hasło do konta mailowego kosztuje około 20 groszy, skan dowodu osobistego – 10 zł.”

“Pewien przestępca chce sprzedać 1000 haseł do maili za 200 zł.”

“Jeśli twoje hasło mailowe jest wystawione na sprzedaż w większej paczce, ma mniejszą wartość. Jeśli jednak jakiś wróg zagiął na kogoś parol, ta osoba ma pecha. Wróg może zlecić cyberprzestępcy złamanie hasła mailowego, a za zlecenie na konkretny adres mailowy stawki są kilkanaście lub nawet kilkadziesiąt razy droższe. Stawka może też wzrosnąć, jeśli wróg wie, że na naszej poczcie znajdzie jakieś kompromitujące materiały lub dodatkowe dane (np. skan dowodu osobistego). Oczywiście cyberprzestępca najpierw sam przeczesze nasze konto i może stawkę podnieść.”

Też tak pomyślałem.

Pod linuxem to raptem trzy linijki w .procmailrc

Właśnie chyba u mnie podejrzenia pojawiłyby się już przy tym koncie z Polski

… kazdy moze kazdemu wyslac w naszym kraju przelew podajac dowolne dane, wazne aby numer konta sie zgadzal.

co do opisanego przypadku stawiam na to, ze firma miala jakiegos backdoora i byla obserwowana od srodka jakis czas, zlodziej mogl podmienic DNS na jakis lokalny “przezroczysty” a’la proxy i wtedy wszystko mogl zrobic. Uwierzytelnianie SMS nie daje zadnej gwarancji bezpieczenstwa, stare dobre kody jednorazowe juz sa lepsze.

Kilka lat temu robilem audyt po bardziej banalnej kradziezy to okazalo sie ze “nowy informatyk” firmy (dosyc duzej w skali kraju) poinstalowal scrackowane oprogramowanie antywirusowe (!!!) “Ł”indowsy aktywował na jakims randomowym serwerze “aktywacyjnym”, siec WiFi byla w tej samej podsieci co ETH, serwer SQL programu ksiegowo rozliczeniowego (ten byl w pelni legalny hehe) przez przypadek byl w osobnej sieci bo nie dalo sie zainstalowac w LAN drukarki i byla ona podlaczona do jednego stanowiska ktory mial osobny router za ktorym byl wspomniany serwer.

Firme okradziono tak ze znano saldo konta bankowego i ktos do wlasciciela firmy zadzwonil z numeru banku (numer klienta bogatego – jakis concierge) informujac ze bank musi dokonac przelewu na zapasowe konto wlasciciela ale bez jego zgody nie moze tego zrobic i ze srodki sa zablokowane bo byla proba kradziezy (!), potem przyszly dwa sms, oczywiscie jako ustawienie przelewu i odbiorcy zaufanego, klient po zalogowaniu do banku (byla to juz podstawiona strona) wpisal otrzymane hasla i wylogowalo go, nastepnie dostal znowy telefon z banku ze podal bledne dane i trzeba procedure powtorzyc, powtorzyl, okradli go drugi raz w ciagu minut.

po zgloszeniu sprawy do banku bank rozlozyl rece bo pieniadze chwile po akcji wyplacil wlasciciel rachunku gdzie poszly przelewy (odstep w czasie ok 40 minut). Po prywatnej rozmowie, nieoficjalnej z ważniejsza osobowoscia w przedstawicielstwie lokalnym banku dowiedzielismy sie ze warto taki incydent rozwiazac “po znajomosci” – czyli jakis przyjaciel moze magistracy przeplyw pieniedzy, pomijajac procedury, oraz nalezalo szybko dokladnie opisac to policji i pieniadze mialy by szane nie byc stracone…..