Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Ile na czarnym rynku warte są nasze dane i hasła?

Typowi domowi użytkownicy komputerów rzadko zastanawiają się nad tym, dlaczego właściwie warto dbać o bezpieczeństwo własnego systemu oraz zgromadzonych w nim danych. Zazwyczaj jest to związane z przekonaniem, że komputer zwykłego Kowalskiego nie stanowi dla nikogo łakomego kąska. Nic bardziej mylnego!

Komputerowi przestępcy mogą z powodzeniem wykorzystać praktycznie każdy domowy system komputerowy należący do dowolnego użytkownika. Sztuka zarabiania na ofiarach internetowych ataków oraz danych do nich należących została już dawno opanowana do perfekcji. Spójrzmy na kilka zaskakujących przykładów, dzięki którym być może choć część internautów zacznie zwracać większa uwagę na własne bezpieczeństwo.

Typowe wykorzystanie końcowych systemów zainfekowanych przez złośliwe oprogramowanie klasy crimeware to m.in. przymusowe wcielenie do botnetu (tym samym nasz komputer będzie brał udział w rozsyłaniu spamu, atakach DDOS i innych tego typu zadaniach zleconych przez centralny serwer C&C), czy też przejęcie dostępu do serwisów bankowych. Tego typu przypadki są dobrze znane, jak się jednak okazuje zarobek można uzyskać w znacznie bardziej zaskakujący sposób.

Realny zysk przynosi przykładowo handel wykradzionymi poświadczeniami do znanych serwisów internetowych. Wartość pojedynczych, w pełni funkcjonalnych danych logowania do serwisów takich jak Facebook, Twitter, czy iTunes kształtuje się w granicach od kilku do 10 USD. Przechwytując setki, czy tysiące poświadczeń przestępcy mogą więc liczyć na konkretny zysk.

W jaki sposób poświadczenia są z naszych komputerów wykradane? Tego typu malware najczęściej wykrada dane wprowadzane w rozmaitych webowych formularzach lub też jest zdolny do wyciągnięcia zapisanych poświadczeń wprost z przeglądarki internetowej. Jak się okazuje, sposoby w jakie popularne przeglądarki przechowują zapisane hasła w wielu przypadkach wcale zbytnio nie utrudniają ekstrakcji danych logowania.

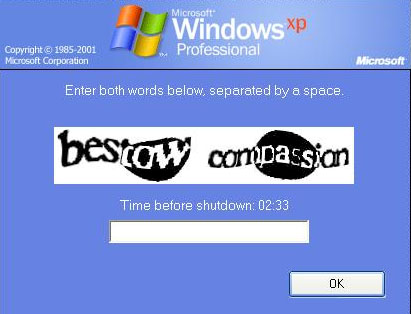

Pomysłowość twórców złośliwego oprogramowania zdaje się nie mieć żadnych granic. Jeśli nie zadbamy o bezpieczeństwo naszego systemu, możemy nawet zostać niewolnikami przymusowo rozwiązującymi testy captcha! Poprawne rozwiązania testów oczywiście również pozwalają na nielegalny zarobek i są zazwyczaj w praktyce wykorzystywane do masowego zakładania spamerskich kont w serwisach takich jak Gmail, czy Facebook.

Jednak jednym z najbardziej zaskakujących sposobów, w jaki komputerowi przestępcy mogą na nas zarobić infekując nasz system jest sprzedaż… zdalnej kontroli nad naszą kamerką internetową. Do infekcji narzędziami do zdalnego kontrolowania systemu ofiary (RAT — remote-access Trojan) dochodzi zazwyczaj po kliknięciu w złośliwy załącznik e-maila lub otwarciu nieznanego pliku pobranego z sieci P2P.

Słynne narzędzia typu RAT

Jednym z pierwszych słynnych narzędzi typu RAT był Back Orifice stworzony i upubliczniony przez grupę Cult of the Dead Cow. Obecnie najczęściej wykorzystywane są narzędzia takie jak DarkComet, czy BlackShades.

RAT, poza funkcjami zdalnego kontrolowania rozmaitych aspektów systemu ofiary, jest zazwyczaj wyposażony w funkcję pozwalającą na przechwytywanie obrazu z kamery internetowej podłączonej do zainfekowanego systemu.

Osoby zdalnie kontrolujące swe ofiary (nazywane zazwyczaj „niewolnikami”) nie tylko bawią się w ich podglądanie, ale również na niektórych internetowych forach handlują dostępami do zainfekowanych systemów. Zdalny dostęp do kobiecej kamerki można nabyć już za 1 USD. Zdarza się jednak nawet, że niektórzy oddają swych starych „niewolników” za darmo.

Na forach takich jak hackforums.net operatorzy trojanów wymieniają doświadczenia, dzieląc się wskazówkami pozwalającymi na skuteczne zdobywanie oraz kontrolowanie kolejnych ofiar. Szczególnie cenne są informacje dotyczące unikania oprogramowania antywirusowego (idealny RAT powinien być FUD – fully undetectable, czyli całkowicie niewykrywalny) oraz te pozwalające na włączenie kamery bez aktywacji diody sygnalizującej jej pracę…

Mam nadzieję, że te kilka nietypowych przykładów może skutecznie przemówić do wyobraźni i zachęcić wielu domowych użytkowników komputerów do zwrócenia większej uwagi na bezpieczeństwo własnych systemów. Podstawowe zasady to korzystanie z ochrony antywirusowej, dbanie o aktualność systemu operacyjnego oraz przeglądarki internetowej i wszystkich zainstalowanych wtyczek.

Dodatkowo, w celu zapewnienia sobie pewnej ochrony przed exploitami zero-day warto rozważyć skonfigurowanie w przeglądarce najważniejszych opcji mających wpływ na bezpieczeństwo surfowania, w tym skorzystanie z trybu działania Click-to-Play. Ostateczną linią obrony będzie jednak zawsze czujność samego użytkownika!

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)

Numer z wyłączeniem diody – genialne :)

dll,

Oczywiście wyłączenie diody nie zawsze jest łatwo wykonalne (kwestia firmware’u), a czasem w prosty sposób możliwe jest tylko sterowanie natężeniem światła (przy maksymalnym przyciemnieniu trudno stwierdzić pracę kamery, co operatorowi RATa również zazwyczaj daje zadowalające efekty).

Hmm! Hackforums.net (do którego link podałeś) prosi o odczytanie kodu captcha zaraz po wejściu na stronę w celu weryfikacji czy jesteś człowiekiem. Jest to dosyć podejrzane. Wcale by mnie nie zdziwiło gdyby to był ludzki rozwiązywacz captcha ;P

Marku,

Przyznaję, że nawet ja o tym nie pomyślałem ;).

Marek, według mnie to normalne captcha.

Crackerzy też korzystają ze standardowych gotowych CMSów to raz. A dwa to, że nawet taki właściciel forum chce się zabezpieczyć przed wszędobylskimi botami.

A gdzie podstawowa rada, czyli nie korzystanie z Windows? ;-)

Można by zrobić taki system, że pierwsze Captcha zawsze jest błędne (bo trudne do odczytania) – czyli rozwiązujemy płatne, dopiero za drugim razem jest poprawne.

Ciężko opisać w kilku słowach znaczenie tego artykułu jaki na mnie wywołał. Szczegolnie sprawa z diodami od kamerki, byłem prawie pewny, że jeśli dioda sie zapali to dopiero wtedy kamera może działać.

Producenci popełnili błąd? Czy hakerzy złamali wszelkie zabezpieczenia?

Oglądałem jakis czas temu film o hakerach:

http://seans24.pl/film/40764-national-geographic-hakerzy/

…są podobno dwa typy: białe i czarne kalepusze, oby tych białych było wiecej….

Mati,

Nie ma zabezpieczeń, których przy odpowiednim nakładzie sił i środków nie można by w jakiś sposób złamać…

@Mati, dlatego ja używam taśmy izolacyjnej do zaklejenia obiektywu kamerki, bo i tak jej nie używam.

Używam Lenovo x200s i nie mam tego problemu :>

G1n10l,

To ten model nie ma kamerki ;)?

Nie :P

Dla nie znających tematu: ten model występuje w dwóch wersjach