Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Giga sniffer. Nowe prawo telekomunikacyjne dające służbom dostęp do “maili/komunikatorów”. Dostęp do danych “zaszyfrowanych” bądź “usuniętych”.

W sieci ostatnio dość głośno w tematach z tytułu wpisu, spróbujmy jednak przyjrzeć się nieco głębiej sprawie. Jeśli chcesz poczytać tylko o narzędziu uzyskującym dostęp np. do skasowanych informacji np. z Signala – przejdź od razu do drugiej części tekstu.

Zacznijmy od nowego prawa telekomunikacyjnego. Obecnie jest ono czytane na posiedzeniu Sejmu. Tzn. zapewne “czytane” – bo projekt (z dodatkowymi uzasadnieniami, analizami, konsultacjami) łącznie z u liczy ~3500 stron (sama ustawa ~300 stron).

Kontrowersje budzi Art 43.:

Przedsiębiorca komunikacji elektronicznej (…) jest obowiązany do: zapewnienia warunków technicznych i organizacyjnych dostępu i utrwalania, (…) umożliwiających jednoczesne i wzajemnie niezależne: uzyskiwanie przez Policję, Biuro Nadzoru Wewnętrznego, Straż Graniczną, Służbę Ochrony Państwa, Agencję Bezpieczeństwa Wewnętrznego, Służbę Kontrwywiadu Wojskowego, Żandarmerię Wojskową, Centralne Biuro Antykorupcyjne i Krajową Administrację Skarbową

dostępu do informacji przesyłanych lub powstałych w ramach świadczonej publicznie dostępnej usługi komunikacji elektronicznej:

- komunikatów elektronicznych przesyłanych w ramach świadczonej publicznie dostępnej usługi telekomunikacyjnej, nadawanych lub odbieranych przez użytkownika końcowego lub telekomunikacyjne urządzenie końcowe

Czym jest “komunikat elektroniczny“? Ustawa definiuje go jako:

każdą informację wymienianą lub przekazywaną między określonymi użytkownikami za pośrednictwem publicznie dostępnych usług komunikacji elektronicznej; nie obejmuje on informacji przekazanej jako część transmisji radiofonicznych lub telewizyjnych transmitowanych przez sieć telekomunikacyjną, z wyjątkiem informacji odnoszącej się do możliwego do zidentyfikowania użytkownika otrzymującego informację;

Aktualizacja [12.01.2023, 13:10]. Ważna jest w tym momencie definicja “przedsiębiorcy komunikacji elektronicznej”. Rozumie się tutaj go jako:

przedsiębiorca komunikacji elektronicznej – przedsiębiorcę telekomunikacyjnego lub podmiot świadczący publicznie dostępną usługę komunikacji interpersonalnej niewykorzystującą numerów;

W skrócie operator telekomunikacyjny (lub firma która zapewnia usługę komunikacji interpersonalnej) musi zapisywać i na żądanie udostępniać praktycznie wszystkie komunikaty elektroniczne, które przechodzą przez jego sieć. Gdybym był operatorem telekomunikacyjnym, zwijałbym interes ;-) bo wszystko trzeba robić na swój koszt.

Ale uwaga – jest światełko w tunelu – Art. 46:

Rada Ministrów określi, w drodze rozporządzenia: wymagania i sposoby zapewnienia warunków dostępu i utrwalania, o których mowa w art. 43 ust. 1 pkt 1, oraz przygotowania technicznych i organizacyjnych warunków udostępniania danych.

Czyli na razie jest potencjalny wymóg zbierania wszystkiego co się da. A co będzie realnie wymagane? A to określi rozporządzenie, które rząd ogarnie później.

Czy w ustawie pojawia się informacja o zbieraniu szczegółów e-maili? Nie. Czy w ustawie pojawia się możliwość dostępu do komunikatorów? Nie. Tzn. nie jest to wskazane wprost, ale szeroka definicja “komunikatu elektronicznego” może oznaczać również takie właśnie dane.

Dla pewności warto zaznaczyć: jeśli “komunikaty” będą zaszyfrowane – to telkom da dostęp służbom do zaszyfrowanego komunikatu i można się rozejść ;-) Tymczasem nawet podstawowy, wbudowany w iPhone iMessage jest szyfrowany, a szyfrowanie “w transporcie” zapewnia większość popularnych komunikatorów (niekoniecznie end2end). Nieco gorzej jest z e-mailami, chociaż tutaj bardzo wiele serwerów domyślnie korzysta z szyfrowanej warstwy transportu (czyli w trakcie przesyłania wiadomości, e-mail nie jest widoczny dla postronnych podsłuchujących).

Halo, halo? Ale co ze wskazanymi w tytule “zaszyfrowanymi danymi” czy dostępie do “danych usuniętych”. To jest zupełnie osobny wątek:

Tutaj znowu mamy sporo pomieszania – media z jednej strony w tego typu wpisach informują nas o Pegasusie (który rzeczywiście umożliwia zdalny dostęp do telefonów – wykorzystywane są tu często jeszcze niezałatane błędy typu 0-day), ale tak naprawdę chodzi o narzędzie Cellebrite, o którym pisaliśmy już parę lat temu.

Co ciekawe temat w Polsce nie jest jakoś specjalnie “nowy” (co nie znaczy, że nie warto się nim zajmować) – zobaczcie np. na ten pierwszy z brzegu przetarg organizowany przez poznańską policję. Chcieli w 2020 roku zamówić przedłużenie licencji na kilka ciekawych “zabawek”:

1. UFED 4PC Ultimate renewal & 1 year SMS, 615997170, Dongle ID: 8cc8

2. X-Ways 1 yr renewal: 566E-335D; 395E-9878; 656E-3255

3. Belkasoft Evidence Center 1 yr SMS wraz z posiadanymi modułami: Dongel ID: 37596BB4

4. NetAnalysis v2 1yr SMS: Dongle ID: 0x39251E57, S/N: 955210032552

5. VFC-Virtual Forensic: Dongle serial: VFC 01298

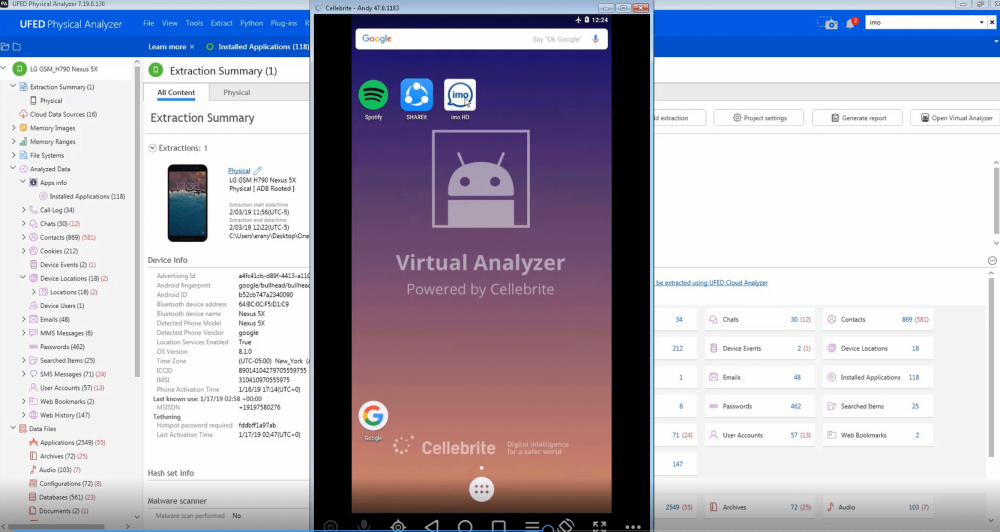

Czym jest np. UFED 4PC Ultimate? Tym narzędziem od Cellebrite :

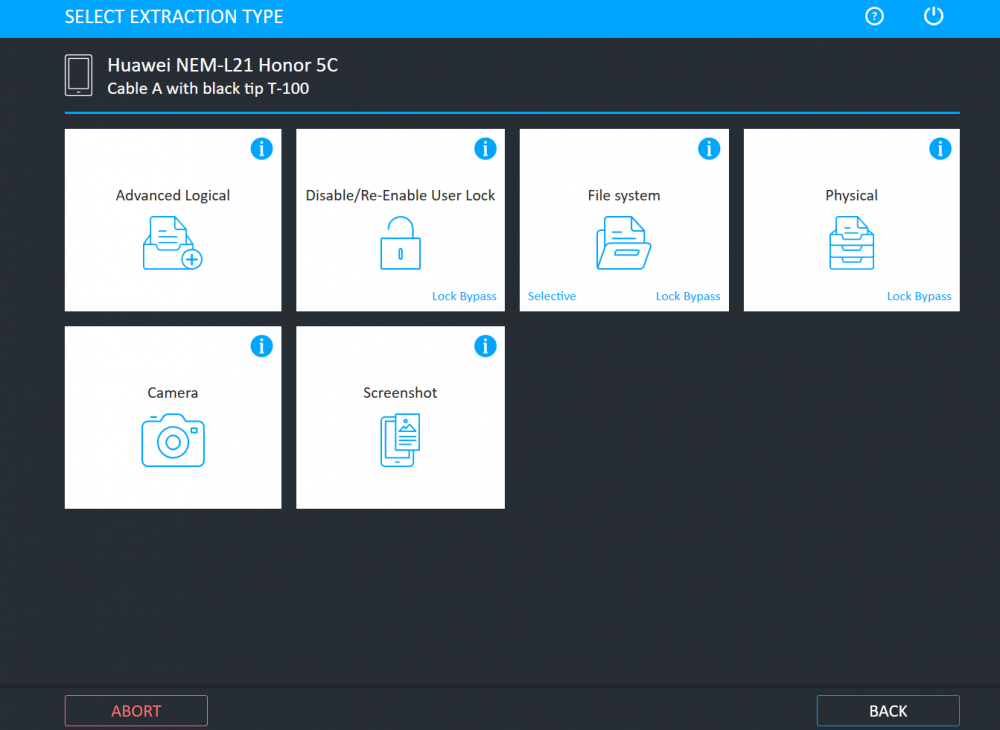

Sprzętowa wersja wygląda tak:

Narzędzie to wymaga fizycznego dostępu do telefonu. I teraz w zależności od: typu telefonu / wersji systemu operacyjnego może (lub nie może) pobrać cały zrzut danych urządzenia do dalszej analizy. Mówimy tutaj o zrzucie już niezaszyfrowanym. Podkreślam jeszcze raz – urządzenie nie działa magicznie na każdym typie telefonu. Czy np. potrafi to zrzucić zabezpieczone sensownym PINem, zaktualizowane nowsze iPhoney? Wątpię. Czy potrafi działać ze starszymi iPhonami? Zapewne tak.

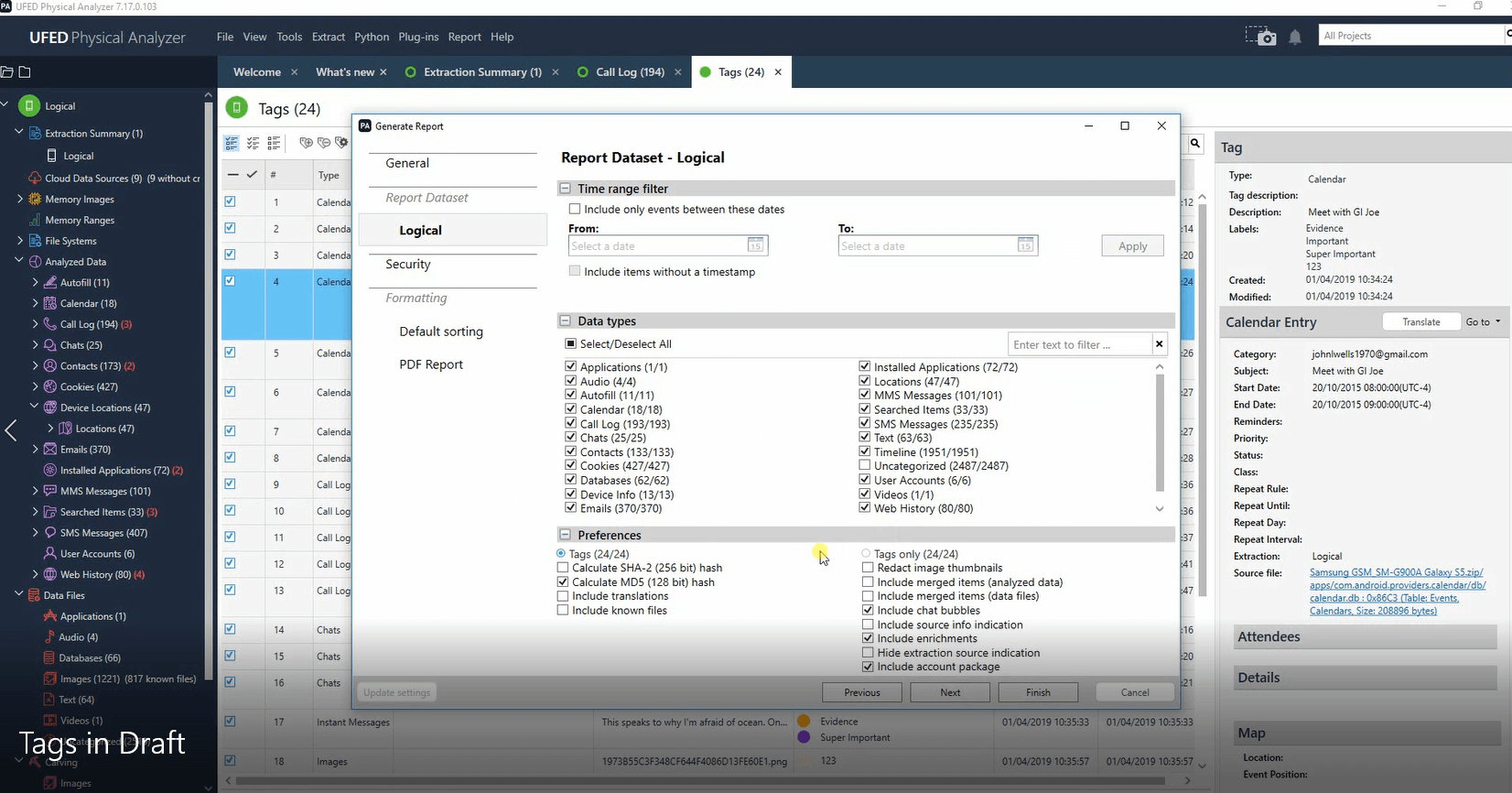

Oczywiście mając pełen dostęp do już zdeszyfrowanych danych samego urządzenia, uzyskujemy dostęp do e-maili, SMSów, kontaktów, historii połączeń, ciasteczek (dających potencjalnie możliwość wbija się bez loginu/hasła do serwisów w których dany użytkownik był zalogowany), etc – widzicie to na zrzucie ekranowym powyżej.

Co z komunikatorami oraz usuniętymi wiadomościami? Swego czasu relacjonowaliśmy przekomarzankę pomiędzy twórcą Signala a Cellebrite. W skrócie: Signal zhackował narzędzie do hackowania telefonów (Cellebrite). Proponują „wymianę jeńców”. A dokładniej można było przygotować specjalny plik na telefonie (np. w folderze Signala), a przy próbie pobrania pliku przez Cellebrite, w trakcie ekstrakcji urządzenie hackujące było hackowane…

A wracając do sedna, być może część skasowanych komunikatów z Signala rzeczywiście dałoby się odzyskać (ponownie – mając fizyczny dostęp do niezaszyfrowanego dumpu z telefonu). Zerknijcie np. tutaj:

After extensive research I believe they are recoverable, but they may only be partially recoverable and to recover them would take experts with high end equipment/software, not to mention many man hours, so unless you are engaging in terrorist activities I dont think there is anything to worry about.

Zapewne wynika to z faktu, że telefony nie udostępniają (?) prostego API do trwałego usuwania danych – np. odpowiednika linuksowego polecenia srm.

~Michał Sajdak

Ciekawy artykuł.

Czyli jeśli dobrze rozumiem szyfrowanie maili metodą PGP jest nadal niezagrożone?

Chyba źle zrozumiesz. Nie chodzi o przechwytywanie danych transmisyjnych, łamanie VPN itp. ale też dostęp do Twojego urządzenia końcowego.

Mail gdzie musi istnieć w postaci plaintext.

No to daje urządzenie koncowe. Z zaszyfrowanym dyskiem.

Tak, pod warunkiem, że sam wygenerujesz klucz prywatny.

nie ma się czym martwić tylko trzeba będzie robić bardziej finezyjne ruchy

Możesz wytłumaczyć dla szaraka? :>

Ciekawe co ja to Google?

Pora czyścić szajsunga XD. To już jest od dawna tylko teraz jest to ujawniane pod pretekstem “bezpieczeństwa” i ustaw m.in. antyterrorystycznych ;-). Zresztą wy sie takich zabawek boicie to dobrze że zapomnieliście o takich zabawkach jak system echelon :D. Ale tak wgl to nie ma potrzeby uzyskiwania dostępo do telefonu itp bo aktualnie w dobie technologii cloudowej wszystko jest archiwizowane w centrach danych i to bez naszej wiedzy, znaczy tak jakby bez naszej świadomości bo wszystko co sie klika z automatu jest przesylane do cloudu ;P.

Prześledźcie routing swojego operatora ja prześledziłem plusa i playa i wszystko dosłownie wszystko co robicie przechodzi przez cloud gdzie sie wszystko archiwizuje więc nawet nie trzeba hakować telefonów, komputerów itd bo wszystko jest u operatora dostępne :D

życie w chmurze.

niewolnicy

To kobiety chyba to lubią bo one nonstop bujają w obłokach XD.

Nie rozumiem jak można bagatelizować możliwość dostępu do treści korespondencji i komunikacji elektronicznej biorąc pod uwagę przytoczoną przez autora definicję komunikatu elektronicznego:

“KAŻDĄ informację wymienianą lub przekazywaną między określonymi użytkownikami za pośrednictwem publicznie dostępnych usług komunikacji elektronicznej”

każdy przepis który może zostać użyty w sposób “abuzywny” zostanie i będzie w ten sposób używany. a potem się go będzie zaostrzać, co już widzieliśmy na licznych przykładach z przeszłości (przykład: przepisy aml w których limit transakcji podlegających monitorowaniu zmniejszono z 15 tysięcy EURO do 15 tysięcy ZŁOTYCH – !!!).

I tyle. No ale większość sejmowa może w tym chlewie dosłownie wszystko. DO-SŁO-WNIE.

Nie są w stanie mnie zmusić, aby dostać się na mój własny serwer pocztowy pracujący w sieci TOR, który nie posiada dysków, a wszystko szyfruje kluczami z hasłami, które zostały wygenerowane na maszynie, która nie była, nie jest i nigdy nie będzie podłączona do sieci :)