Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Exploit na Kasperskiego… czarny rynek exploitów na antywirusy kwitnie

Tavis Ormandy, opublikował szczegóły podatności w antywirusie Kaspersky. Problem umożliwia wykonanie kodu na systemie operacyjnym ofiary, jedynie przez fakt że ofiara przeskanowała antywirusem odpowiednio spreparowany plik.

Wyobraźcie sobie więc scenariusz:

1. Dostajecie maila z załącznikiem (odpowiednio spreparowanym)

2. Antywirus sam skanuje maila

3. Wykonuje się złośliwy kod, który wręcz mógłby zatrzeć swoje ślady (nie zobaczycie już maila…).

4. Kod ten zazwyczaj wykonuje się z wysokimi uprawnieniami.

Groźne, prawda? Otóż to, polecam więc przynajmniej nie chwalić się z jakiego AV korzystacie…

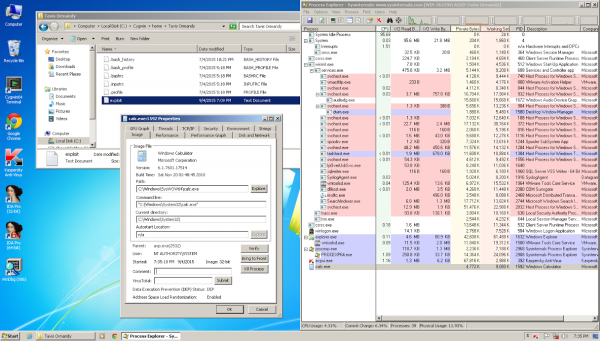

Poniżej, przykład działania exploitu i widoczny odpalony kalkulator (grafika za Tavisem):

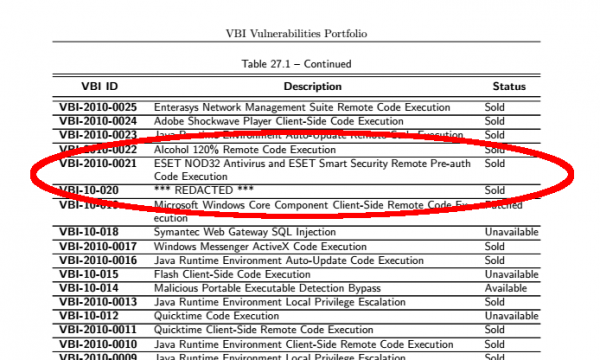

Dalej, w cytowanym poście Tavis zaznacza, że czarny rynek na tego typu exploity kwitnie i to już od dłuższego czasu…:

Na koniec dodajmy jeszcze, że produkt Kasperskiego został skompilowany bez flagi /GS, chroniącej w dużej mierze przed podatnościami klasy buffer overflow. Co ciekawe, kilka lat temu przełącznik ten został przez Microsoft domyślnie ustawiony, więc programiści Kasperskiego musieli go specjalnie wyłączyć. Bez sensu również jest fakt, że unpackery różnych formatów (choćby zip-a) w antywirusie tym działają z pełnymi uprawnieniami…(system).

–Michał Sajdak

https://www.youtube.com/watch?v=I6yNRMcdXKE

Gynvael Coldwind wiedział.