Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Ekspert bezpieczeństwa sieci w dwóch krokach (uruchamiamy nowe szkolenie: zaawansowane bezpieczeństwo sieci)

Mamy dla Was kolejną akcję, która trwa do 20 marca 2023 roku. Na pewno zainteresuje wszystkie osoby odpowiedzialne za bezpieczeństwo (lub wdrażanie zasad bezpieczeństwa) w firmach, administratorów systemów, pracowników działów IT, czy po prostu wszystkich zainteresowanych tematyką IT security 😊

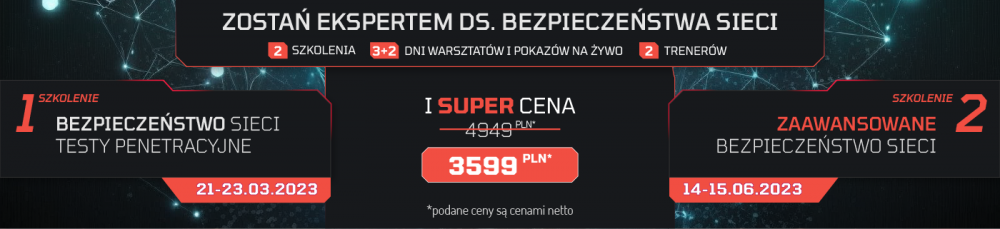

Zostań ekspertem bezpieczeństwa sieci to pakiet dwóch szkoleń (w sumie 5 dni), które możecie dostać w super cenie (3599 złotych netto zamiast 4949 zł netto). Obejmuje szkolenia “Bezpieczeństwo sieci / testy penetracyjne” (21-23.03.2023) oraz zupełnie nowe szkolenie “Zaawansowane bezpieczeństwo sieci” (14-15.06.2023).

Pakiet można zamówić pod tym linkiem: https://sklep.securitum.pl/bezpieczenstwo-sieci-testy-penetracyjne (po prawej stronie wybierasz opcję EXPERT – czyli zapis na dwa szkolenia)

Dlaczego warto skorzystać?

- Oba szkolenia to łącznie 5 dni praktycznej, warsztatowej i kompleksowej wiedzy

- Szkolenia prowadzone są przez ekspertów w swoich dziedzinach

- Oszczędzasz 1350 złotych netto przy zakupie pakietu

- Przy okazji szkolenia dostaniesz dostęp do platformy szkoleniowej i laboratorium sieciowego w czasie szkolenia, służącego do nauki przedstawionych zagadnień

- Certyfikaty uczestnictwa w szkoleniach

Czego dowiesz się podczas szkoleń?

Podczas szkolenia “Bezpieczeństwo sieci/testy penetracyjne”, które trwa trzy dni, poznasz metody ochrony sieci przed zagrożeniami, nauczysz się jak przeprowadzać testy penetracyjne oraz poznasz podstawy zasad bezpieczeństwa aplikacji webowych. Natomiast podczas dwóch dni na “Zaawansowanym bezpieczeństwie sieci” poznasz techniki wykorzystywane do zdobywania dostępu do zasobów sieciowych organizacji, zapoznasz się ze świeżymi atakami i błędami, które w ostatnich miesiącach narażały bezpieczeństwo organizacji, poznasz podstawowe techniki przeprowadzania testów bezpieczeństwa aplikacji mobilnych na platformę Android i iOS, zwiększysz swoją wiedzę związaną z popularnymi błędami w środowiskach związanych z wirtualizacją (Docker) i chmurowych, a także samodzielnie przeprowadzisz audyt bezpieczeństwa wewnętrznej infrastruktury sieciowej, z wykorzystaniem opisanych technik.

UWAGA! Szkolenia prowadzone są obecnie w wersji zdalnej. W czasie ich trwania, wszystkie techniki przedstawiane są na prawdziwych i żywych przykładach.

Uczestnicy mają możliwość samodzielnego przeprowadzenia opisanych technik na żywym środowisku symulującym organizację, specjalnie utworzonym do niniejszego szkolenia.

Do uczestnictwa wymagany jest komputer z dowolnym systemem operacyjnym i maszyną wirtualną Kali Linux, przeglądarką Firefox / Chrome, stabilne połączenie internetowe i słuchawki z mikrofonem.

Agendy

Dwa szkolenia, które łącznie trwają pięć dni to potężna dawka praktycznej wiedzy. Nie przynudzamy teorią, a pokazujemy konkretne przykłady. Poniżej znajdziecie szczegółowe agendy tych dwóch wydarzeń.

Bezpieczeństwo sieci / testy penetracyjne (21-23.03.2023 r., on-line)

Wstęp – elementy bezpieczeństwa informacji

- Elementy wchodzące tradycyjnie w zakres bezpieczeństwa informacji

- Biznesowe podejście do kwestii związanych z bezpieczeństwem IT (wstęp do analizy ryzyka)

Testy penetracyjne – jako metoda testowania bezpieczeństwa sieci

- Przydatne metodologie i dokumentacje (OSSTMM, ISSAF, CIS, NIST, OWASP Testing Guide i inne)

- Etapy prowadzenia testów penetracyjnych

- Przykładowy raport (ok. 10 stronicowy) ze zrealizowanych testów penetracyjnych

- Przykładowy harmonogram testów penetracyjnych

Modyfikacja komunikacji sieciowej

- Przechwytywanie dowolnych pakietów, ich modyfikacja oraz retransmisja (oprogramowanie scapy)

- Proste tworzenie dowolnych pakietów (oprogramowanie sca.py)

- Utworzenie komunikacji ARP w celu zatrucia tablicy ARP na wybranej stacji roboczej

Bezpieczeństwo sieci – Ethernet

- Podsłuchiwanie rozmów VoIP – LAB zawierający realne telefony IP

- Podsłuch transmisji w środowisku switchowanym – atak klasy MAC flooding (port stealing)

- Podsłuch transmisji w środowisku switchowanym – atak klasy ARP Poison Routing

- Atak man-in-the-middle w środowisku switchowanym – na serwis chroniony protokołem HTTPS

- Ustawienie wrogiego serwera DHCP oraz wykonanie ataku klasy man-in-the middle na serwis www chroniony protokołem HTTPS

- Wybrane zagadnienia bezpieczeństwa protokołów działających pomiędzy switchami

Bezpieczeństwo warstwy 3 modelu OSI

- Skanowanie portów TCP/UDP na wybranym serwerze (techniki proste i zaawansowane)

- Skanowanie wybranego urządzenia a skanowanie wybranej podsieci

- Wykorzystanie ndiff jako narzędzia wspierającego mapowanie zmian w aktywnych usługach działających w sieci

- Określenie oprogramowania działającego na docelowym serwerze (oprogramowanie usługowe oraz wersja systemu operacyjnego)

- Wykorzystanie wybranych opcji IP do mapowania topologii sieci

Firewalle

- Podstawowe zasady konfiguracji firewalli

- Wykrywanie firewalla bezstanowego oraz omijanie oferowanych przez niego zabezpieczeń

- Wykorzystanie oprogramowania nmap do skanowania urządzenia sieciowego

- Wykorzystanie oprogramowania hping do badania szczelności firewalla

Bezpieczeństwo IPsec

- Skanowanie VPN (na podstawie IPsec)

- Brute force hasła dostępowego dla IPsec

Bezpieczeństwo protokołów routingu

- Problemy z bezpieczeństwem protokołów routingu na przykładzie RIPv2

- Wstrzyknięcie wrogich pakietów umożliwiających rekonfigurację tablicy routingu routera Wykorzystanie trzech niezależnych narzędzi do modyfikacji komunikacji sieciowej

- Generowanie komunikacji w ramach innych wybranych protokołów routingu: BGP/OSPF/EIGRP

Bezpieczeństwo web

- Wstęp do bezpieczeństwa systemów webowych (WWW)

- Wybrane opcje oprogramowania openssl (testowanie bezpieczeństwa konfiguracji protokołu SSL – w tym HTTPS)

- Atak klasy SQL injection (uzyskanie dostępu administracyjnego w portalu)

- Atak klasy XSS (przezroczyste przejęcie sesji administratora w systemie blogowym)

Systemy klasy IPS (Intrusion Prevention System) oraz firewalle aplikacyjne

- Wprowadzenie do tematyki

- Oferowane metody ochrony

- Tworzenie własnych reguł w systemie IPS (na przykładzie snort)

- Metody testowania bezpieczeństwa systemu IDS

- Omijanie systemów IPS / Application Firewall (na przykładzie infrastruktury web)

Podatności klasy buffer overflow

- Ominięcie mechanizmu uwierzytelnienia w przykładowej aplikacji (wykorzystanie gdb, modyfikacja stosu)

- Przygotowanie exploitu na wybraną aplikację (wykorzystanie metasploit, generacja shellcode, kodowanie shellcode, uzyskanie uprawnień root)

Realizacja przykładowego testu penetracyjnego w LAB

- Rozpoznanie celu

- Wykorzystanie kilku podatności

- Objęcie testem aplikacji / elementów sieciowych

- Finalnie uzyskanie uprawnień administratora na docelowym systemie

Zaawansowane bezpieczeństwo sieci (14-15.06.2023 r., on-line)

Zamiast wstępu – pokaz na żywo ataku na urządzenie sieciowe, które… ma zapewnić bezpieczeństwo w firmie.

Praktyczny przegląd aktualnych / ciekawych podatności infrastrukturze IT

- Log4Shell – Najgłośniejszy błąd ostatnich lat, czyli podatność w bibliotece Log4j. Na czym polega. Jak wyszukiwać i wykorzystywać podatność – przykład na żywo. Wyszukiwanie podatnej biblioteki we własnej infrastrukturze

- Błędy w aplikacjach webowych, jako pierwszy punkt wejścia do infrastruktury organizacji. Przykłady na żywo, automatycznego i manualnego wykorzystywania krytycznych błędów w aktualnych aplikacjach

- Aplikacje do zarządzania danymi, a może: aplikacje do zdalnego dostępu do komputera?

Pokaz ataku na infrastrukturę IT. Praktyczne demo, jak hakerzy przejmują organizację – od słabego punktu w infrastrukturze publicznej lub phishingu, do kontroli nad całą organizacją

- Podstawy rekonesansu w sieci wewnętrznej – przypomnienie

- Problemy z eskalacją uprawnień

- Pivoting w sieci

- Windows AD, czyli często główny (i czasami łatwy!) cel hakerów. Omówienie podstaw AD. Omówienie popularnych ataków i narzędzi

- Skuteczność antywirusów w organizacji. Jak hakerzy instalują malware na komputerze, pomimo włączonych zabezpieczeń? Praktyczne przykłady sposobów omijania antywirusów

- Wstęp do C&C. Jak hakerzy zarządzają dostępem do dziesiątek maszyn, i ukrywają na nich swoją obecność?

Wybrane zagadnienia bezpieczeństwa aplikacji mobilnych

- Omijanie zabezpieczeń aplikacji mobilnej

- Analiza komunikacji sieciowej

- Funkcjonalności w aplikacjach mobilnych, w których szczególnie warto szukać podatności

Bezpieczeństwo dockera. Jak korzystać z tego środowiska w sposób bezpieczny. Realne błędy

- Podstawy dockera

- Podstawy bezpiecznej konfiguracji środowiska dockerowego

- Przykład – eskalacja uprawnień i wykonanie komend na niepoprawnie zabezpieczonym środowisku Docker

Wybrane zagadnienia bezpieczeństwa Cloud

Praktyczny test bezpieczeństwa – samodzielne wyszukiwanie podatności w infrastrukturze sieciowej

Podsumowanie szkolenia. Możliwość samodzielnego przetestowania zdobytej wiedzy, poprzez przeprowadzenie własnego pentestu infrastruktury sieciowej, z wykorzystaniem opisanych technik

Kto prowadzi szkolenia?

Szkolenie “Bezpieczeństwo sieci / testy penetracyjne” poprowadzi Maciej Szymczak, a szkolenie “Zaawansowane bezpieczeństwo sieci” będzie prowadzone przez Marka Rzepeckiego.

Maciej Szymczak jest konsultantem ds. bezpieczeństwa IT w firmie Securitum. Ex-admin, ponad dziesięcioletnie doświadczenie zbierał już od szkoły średniej realizując zlecenia jako freelancer. Od patchcordu po BGP, od Gentoo ze stage1 po Ansible na tysiącach serwerów… a od 2017 oficjalnie jako pentester i szkoleniowiec w SECURITUM. Pasjonat bezpieczeństwa informacji z zacięciem do przekazywania wiedzy. Prowadzi szkolenia z bezpieczeństwa aplikacji webowych, bezpieczeństwa sieci, przygotowania do certyfikacji CEH oraz wykłady cyber-awareness dla tych mniej świadomych ;). Prelegent na mega Sekurak Hacking Party.

Marek Rzepecki to pasjonat tematyki cyberbezpieczeństwa. Od blisko pięciu lat, kosultant ds. bezpieczeństwa w Securitum. Zrealizował ponad 250 niezależnych audytów bezpieczeństwa aplikacji webowych i mobilnych, infrastruktur sieciowych oraz ataków DDoS dla polskich oraz zagranicznych firm.

Prowadzi szkolenia z tematyki bezpieczeństwa aplikacji mobilnych, aplikacji webowych oraz cyber awareness. Autor rozdziałów poświęconych bezpieczeństwu aplikacji mobilnych, w książce Sekuraka. Prelegent na konferencjach branżowych: Confidence (2019), Mega Sekurak Hacking Party (2019, 2020, 2022).

Opinie o szkoleniach

Praktyczne zaprezentowanie omawianych zagadnień. Wiedza prezentowana przez szkolącego również na bardzo wysokim poziomie, wszechstronna w temacie bezpieczeństwa.

Przykłady zastosowania narzędzi – ciekawostki z doświadczenia prowadzącego.

[co było najciekawsze] Aktywne ataki przeprowadzane przez każdego z uczestników.

Najwyższa ocena, gigantyczna wiedza teoretyczna i praktyczna-imponująca.

Duża ilość lab-ów, przejrzyste tłumaczenie zagadnień, oraz pomoc prowadzącego w rozwiązywaniu problemów.

Gigantyczna wiedza zarówno merytoryczna jak i praktyczna prowadzącego. Znakomita komunikatywność, łatwość przekazywania wiedzy.

[trener] Super! Szac za cierpliwość!

[trener] Bardzo mocny merytorycznie, duża cierpliwość dla “zielonych”.

– poruszenie szerokiej tematyki (nie musisz znać narzędzia na pamięć, po prostu wiedz że ono istnieje i do czego mniej więcej go używać)

– wędka zamiast ryby (zadania polegające na samodzielnym doczytaniu manuala trenowanego narzędzia)

– notatnik – wszystko pod ręką

Dużym plusem była ilość wspomnianych dodatkowych źródeł informacji (stron, narzędzi, baz skryptów), tak darmowych jak i komercyjnych.

Myślałem, że szkolenie skupi się głównie na pentenstach aplikacji webowych, a tu miła niespodzianka. Wszystko było równie ciekawe.

Końcowy pentest wykorzystujący całą wiedzę, fajna sprawa.

Zadania i sposób ich zorganizowania (ssh do VMki), szybki feedback, czas na wykonanie zadań odpowiedni, udostępnione notatki, prowadzący z dużą wiedzą i chęcią dzielenia się nią.

No, chciałoby się głębiej wchodzić w każdy temat, ale oczywiście do tego są osobne szkolenia. Szkolenie budzi głód wiedzy ;)

[trener]Bardzo dobrze – wie o czym mówi, robi to ciekawie i nie przynudza a nawet brzmienie jego głosu jest idealne , radiowe, można by rzec ;)

Maciek ma bardzo dużą wiedzę z omawianego zakresu, wykłada ją w sposób ciekawy i niejednokrotnie bardzo zabawny :)

UWAGA! Można oczywiście zapisać się na szkolenia osobno, ale gorąco zachęcamy do skorzystania z pakietów 😊

Bezpieczeństwo sieci / testy penetracyjne: https://sklep.securitum.pl/bezpieczenstwo-sieci-testy-penetracyjne

Zaawansowane bezpieczeństwo sieci https://sklep.securitum.pl/zaawansowane-bezpieczenstwo-sieci

Jeżeli macie jakieś pytania do piszcie na: szkolenia@securitum.pl

Zorganizujcie takie szkolenie ale w wersji stacjonarnej

W jakich godzinach będzie odbywało się szkolenie? Będzie to jakoś nagrywane i potem udostępnione uczestnikom?

idealnie pytaj proszę na szkolenia@securitum.pl