Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Dziś każdy może stać się internetowym szantażystą (Ransomware as a Service)

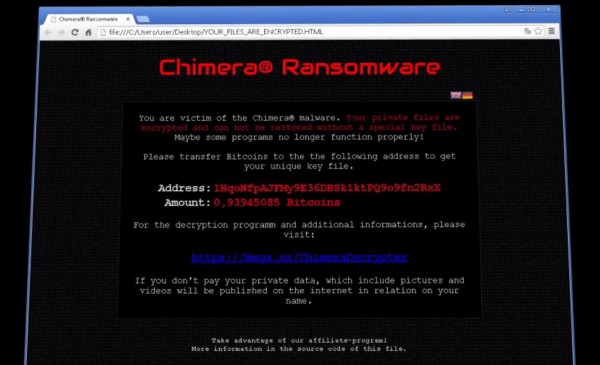

Główną motywacją działań twórców złośliwego oprogramowania jest obecnie chęć zysku. Milionowe dochody przynosi dziś ransomware, czyli programy szyfrujące dane swych ofiar w celu wymuszenia pokaźnych okupów w zamian za klucze deszyfrujące. Wbrew powszechnej opinii, by czerpać zyski z nielegalnego procederu nie trzeba nawet umieć programować…

Podobnie jak w przypadku gotowych aplikacji pozwalających na tworzenie złośliwych stron internetowych, operatorzy oprogramowania ransomware coraz częściej nie muszą tworzyć własnych rozwiązań od podstaw. Mogą skorzystać z dostępnych otwartoźródłowych przykładów implementacji, a nawet skorzystać z rozwiązań w modelu Software as a Service.

Hidden Tear

Hidden Tear to otwarte oprogramowanie ransomware, które oficjalnie zostało udostępnione do celów edukacyjnych. Jest jednak w pełni funkcjonalne i łatwo można sobie wyobrazić sytuację, w której ktoś skorzysta z tego przykładu do utworzenia własnej maszynki do zarabiania nielegalnych pieniędzy.

W rozwiązaniu tym zaimplementowano m.in. funkcje szyfrowania plików za pomocą algorytmu AES, mechanizmy przesyłania kluczy szyfrujących na centralny serwer oraz przygotowanie komunikatów dla użytkowników zainfekowanego systemu:

[youtube_sc url=”https://www.youtube.com/watch?v=LtiRISepIfs”]

Hidden Tear może również działać w trybie offline. Wówczas atak polega na uruchomieniu złośliwego programu z nośnika USB, a klucz szyfrujący pozostaje zapisany na lokalnym nośniku:

[youtube_sc url=”https://www.youtube.com/watch?v=ayjv_aAwO0k”]

Kody źródłowe całego rozwiązania są dostępne dla każdego zainteresowanego, a co najciekawsze, spora część antywirusów nadal nie rozpoznaje Hidden Tear jako zagrożenia…

Ransomware as a Service

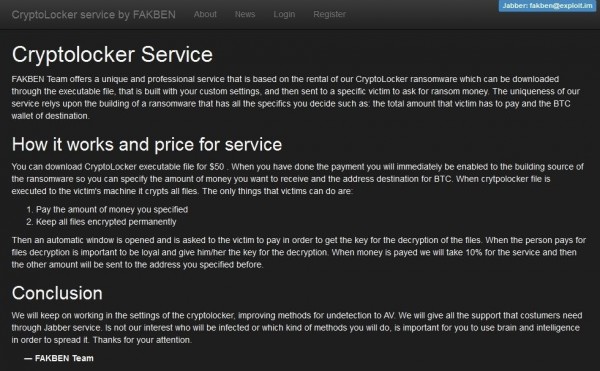

W Internecie pojawiają się również specjalizowane usługi, które idą o krok dalej i mają na celu stworzenie całej sieci dystrybucji. Możemy bowiem zakupić usługę (serwis ukryty w sieci TOR), która w oparciu o wynajęte i skonfigurowane według naszego życzenia oprogramowanie klasy ransomware będzie od razu gotowa do użycia.

Wszystko to bez jakiejkolwiek znajomości programowania, czy administracji serwerami internetowymi. Wystarczy tylko rozpocząć dystrybucję specjalnie przygotowanego dla nas pliku… sam dostawca tej nietypowej usługi oczekuje jedynie dziesięcioprocentowego udziału oraz początkowej opłaty w wysokości 50 USD.

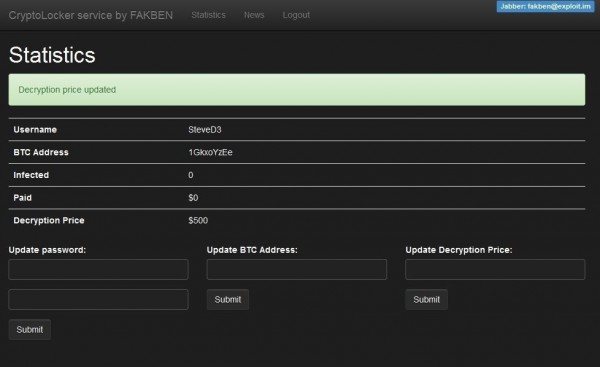

Po zakupieniu usługi otrzymamy nawet dostęp do prostego panelu administracyjnego, w którym możemy śledzić postępy naszej kampanii:

Nic więc dziwnego, że ataki z wykorzystaniem szantażującego oprogramowania są coraz popularniejsze. Milionowe zyski i łatwość z jaką można dotrzeć do gotowych przykładów i usług pozwalających na samodzielne uruchomienie nielegalnego biznesu będą jedynie ten problem nasilać.

— Wojciech Smol

jest jeszcze np. CTB-Locker, który rowniez jest dystrybuowany w modelu RaaS :) (o ironio RaaS to też skrót do Recovery as a Service), tylko trochę drożej, ale i ładniejszy panel klienta :)

https://www.youtube.com/watch?v=A1CKiO8CbEs

Ogólnie Ransomware to mógłby być dość ciekawy sposób na zabezpieczanie oprogramowania np Trial-e mogły by się same szyfrować po N dniach

Chociaż z drugiej strony to zawsze można byłoby zrobić tak żeby się nie szyfrowały w ogóle. To może zamiast kluczy aktywacyjnych

klucze deszyfrujące

i tak oto wymyśliłem DRM o 5 rano w Polsce ;]

I jaki to ma sens? Jak ktoś chce to obejść to to obejdzie (kopie binarek sprzed zaszyfrowania, obserwowanie zmian w rejestrze i plikach przez aplikację i ich cofnięcie albo wręcz uruchamianie jej w sandboksie)…