Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Czytałeś o ataku na “rekrutację Comarch”? Zobacz jak wyglądał od środka odświeżony atak na pranie brudnych pieniędzy

TL;DR – Pojawił się nowy wariant oszustwa na muła finansowego. Prześledziliśmy zmiany.

Jakiś czas temu pisaliśmy o phishingu na tzw. muła finansowego. Dla przypomnienia idąc za definicją z Europolu:

muł finansowy to osoba, która przekazuje pieniądze innej osobie (cyfrowo lub w gotówce), otrzymane od osoby trzeciej, za co uzyskuje prowizję. (…) Jeśli ktoś poprosi Cię o transfer pieniędzy za pośrednictwem konta bankowego w zamian za gotówkę, to oznacza, iż jesteś nakłaniany do zostania mułem finansowym.

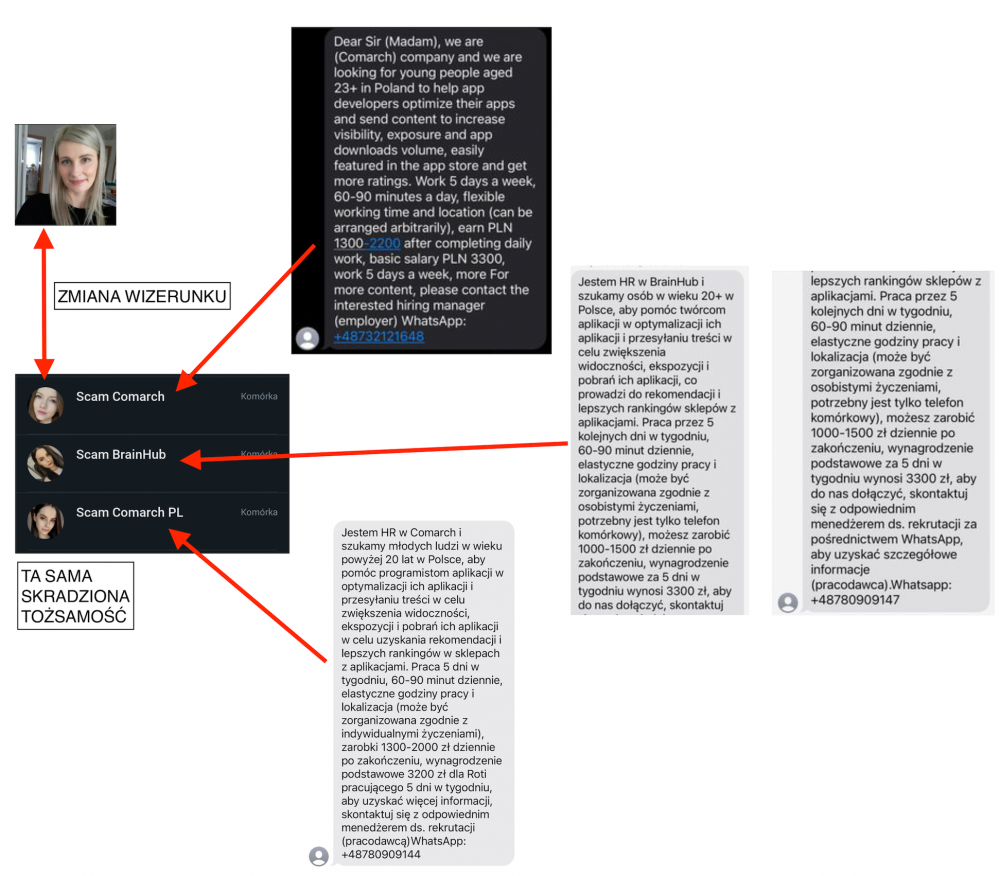

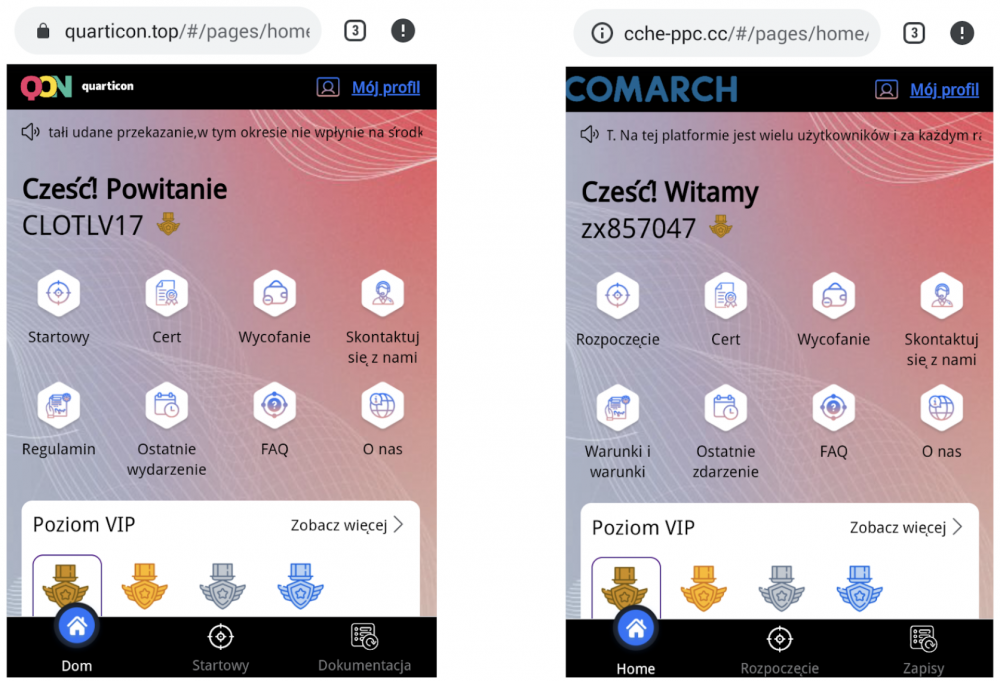

Okazuje się, że pojawiła się nowa wersja tego ataku, a tak naprawdę co najmniej trzy jednocześnie. Pierwsza kampania jest związana z oszustwem wykorzystującym wizerunek firmy Comarch i jest realizowana w języku polskim. Druga również dotyczy Comarchu, jednak operator posługuje się językiem angielskim. Trzecia dotyczy firmy BrainHub. Jak możemy dostrzec, przestępcy tym razem skupiają się na firmach IT o podobnych profilach. W trakcie rozmowy z przestępcami profil związany z oszustwem BrainHub zmienił logotypy i domenę na fałszywy wizerunek firmy Quarticon, a następnie SoftwareMill.

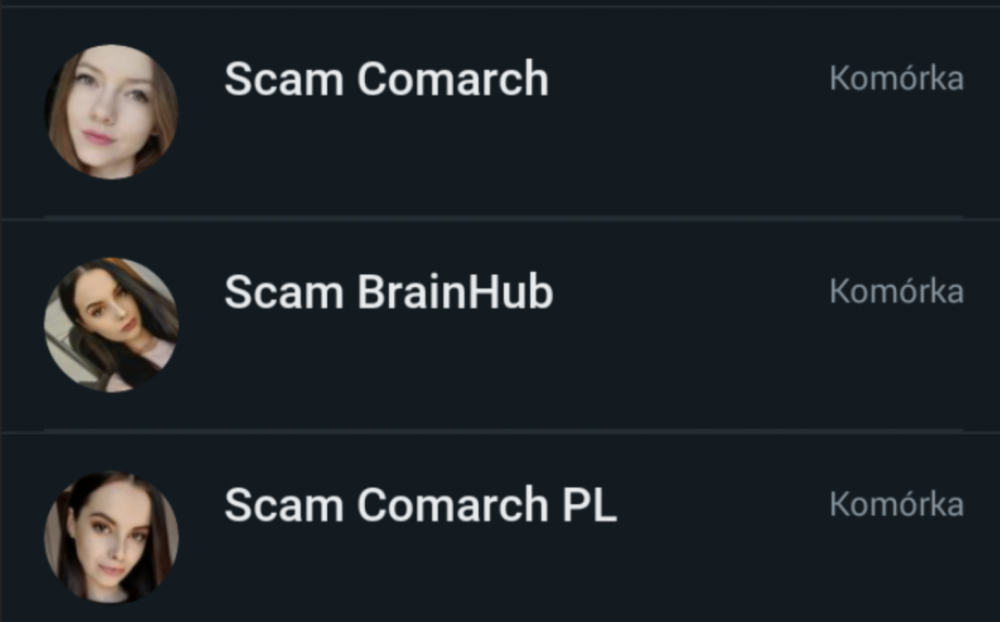

Rys. 1. Skradzione wizerunki scammerów

Rys. 2. Trzy różne kampanie na fałszywą rekrutację jednocześnie

Jak wynika z naszej analizy OSINT zdjęcia profilowe kobiet zostały skradzione z kilku popularnych portali.

Uwagę od razu przykuwa fakt, że dla kampanii dotyczącej Comarch w języku polskim oraz BrainHub, zdjęcie profilowe przedstawia tę samą osobę. Maska numeru telefonu też jest bardzo zbliżona (+48 780 909 XXX). Można zatem przypuszczać, że mamy do czynienia z jedną grupą i być może z tym samym operatorem scamu. Dlatego postanowiliśmy rozmawiać jednocześnie z trzema celem sprawdzenia czy operator zauważy. Nie zauważył ;-), więc prawdopodobnie w ataku uczestniczy kilka osób, które nie mają ze sobą bezpośredniego kontaktu, ale wykorzystują ten sam prawdziwy, skradziony wizerunek. Forma kontaktu jest zbliżona do poprzedniej. Polega na zarejestrowaniu się na specjalnym portalu i wykonywaniu tam zadań w postaci “optymalizacji” produktów. Jest to złudne “klikanie” które powoduje, że na naszym profilu pojawia się zarobek w postaci kryptowaluty Tether (USDT).

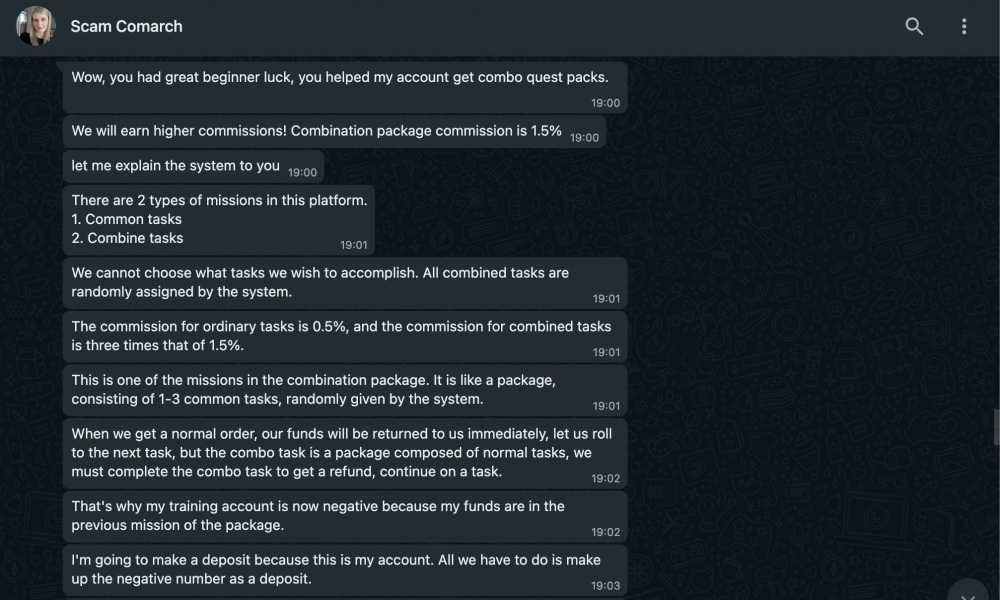

Rys. 3. Reguły scamu (np. Comarch w wersji angielskiej)

Różnica względem poprzedniej kampanii jest taka, że zwiększona jest wartość “wynagrodzenia” ale także “czas pracy”. Co za tym idzie oferta wydaje się być bardziej realna, ale także bardziej lukratywna. Tym razem ofiara musi klikać co najmniej 40 razy w “produkty” na swoim profilu jednym ciągiem przez 5 kolejnych dni w celu uzyskania marzenia o 800 USDT. Poprzednim razem wystarczył jeden dzień i 20 kliknięć.

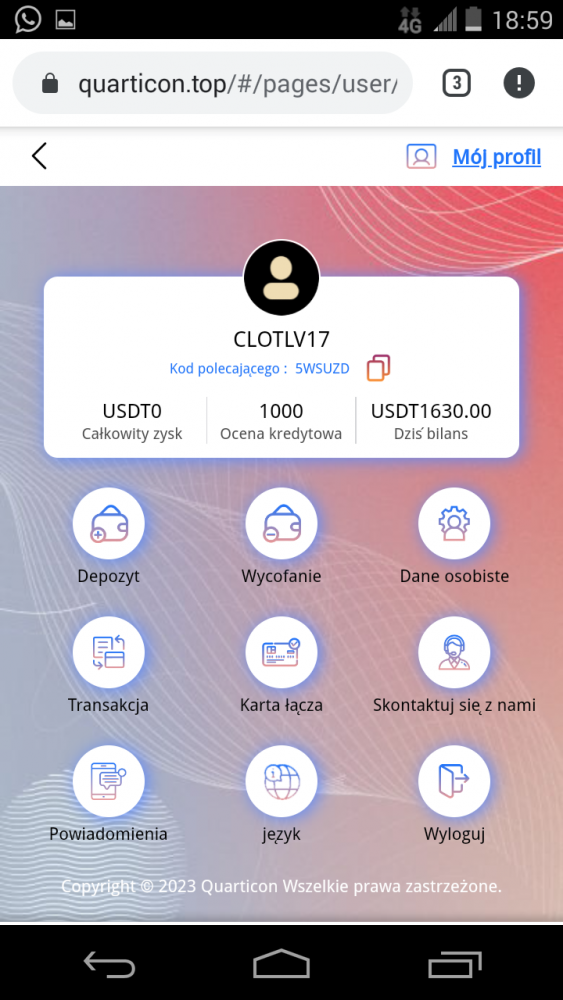

Rys. 4. Przykładowe konto testowe otrzymane od scammera.

Otrzymane linki do portali (publikowane w tabeli na dole tego artykułu) prowadzą do identycznych stron scamowych w których użyty jest ten sam szablon graficzny. Jedyna różnica to logotyp. W trakcie przeprowadzania analizy, logotyp uległ zmianie z firmy BrainHub na Quarticon, a następnie na SoftwareMill.

Rys. 5. Ten sam szablon graficzny i silnik

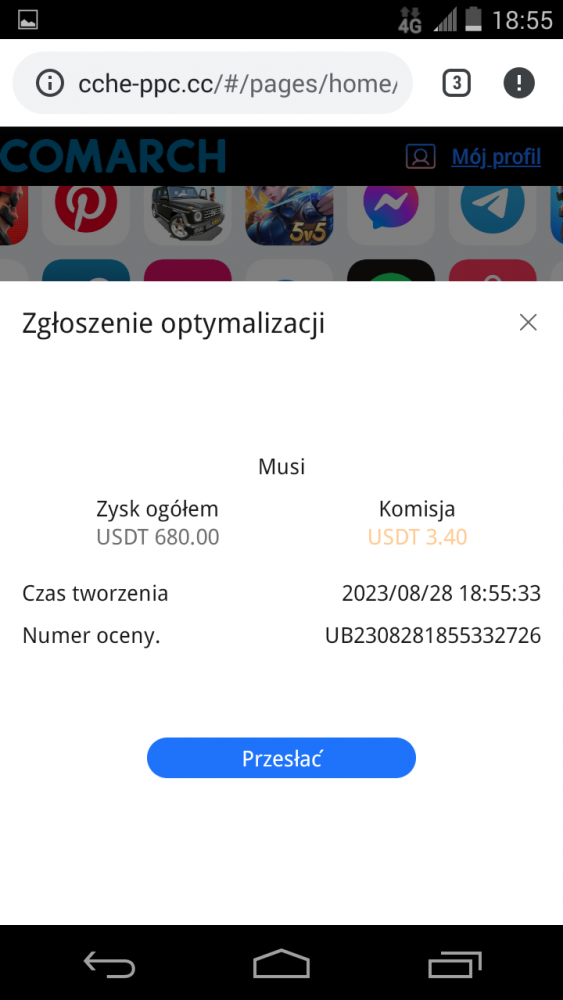

Po chwili rozmowy z dowolnym scammerem, gdzie wypowiedzi są zbliżone ze wszystkimi trzema, otrzymuje się linka razem z danymi profilu do zapoznania się ze sposobem pracy na koncie tymczasowym, zasilanym dużą wartością USDT. Tam klikamy, klikamy i nagle okazuje się, że na tym profilu za każde kliknięcie pojawia się więcej pieniędzy.

Rys. 6. Przykładowy “zysk” per kliknięcie

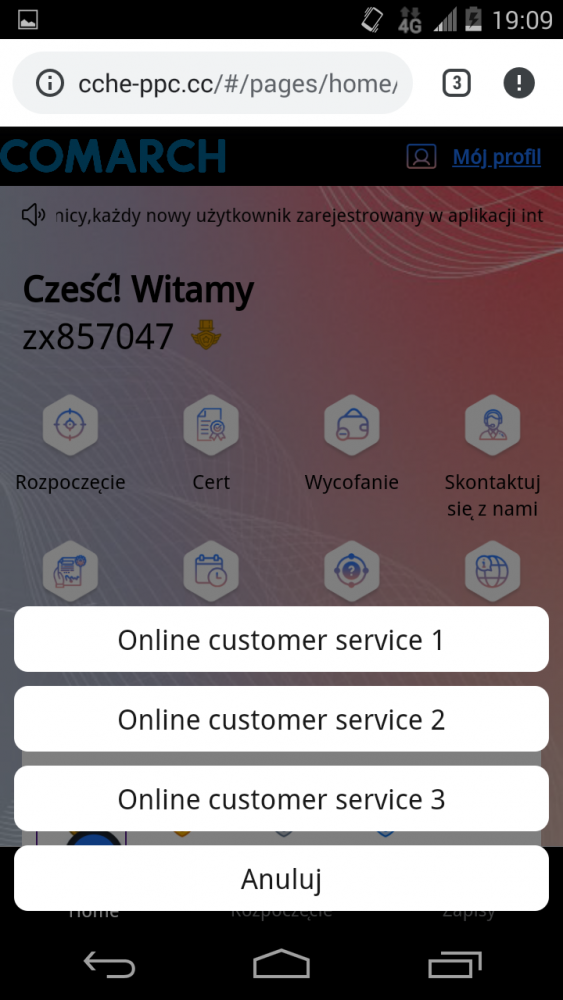

Po udanym wyklikaniu całości następuje kolejna nowość. Mianowicie ofiara musi skontaktować się ze “wsparciem technicznym” i poprosić o zwiększenie środków na koncie. Na profilu są podane trzy numery telefonu jako kontakt WhatsApp. Numery telefonów mają podobną maskę jak poprzednio.

Rys. 7. Kontakt do “wsparcia technicznego”

Po co realnie trzeba się kontaktować z innym numerem telefonu? Po co scammer narażałby się na dodatkową ekspozycję? Przychodzi nam do głowy scenariusz w którym napastnicy podzieleni są na trzy linie “wsparcia”. Tj. pierwsza linia to osoby które reklamują rekrutację phishingiem, próbując pozyskać nowe ofiary. Na kolejnym etapie czekają operatorzy rozmawiający na WhatsApp z ofiarą. Na trzecim etapie, gdy okaże się, że ofiara “rokuje” prawdopodobnie następuje kontakt z potencjalnym koordynatorem danej kampanii, co mu pokazuje, że operator z drugiego etapu doprowadził ofiarę głęboko w przekonaniu, że faktycznie zarabia. Być może taki operator z drugiej linii otrzymuje za to prowizję w przypadku udanych przelewów gdy ofiara stanie się ostatecznie mułem.

Pozostała komunikacja jest bez zmian względem poprzedniej wersji ataku. Prośba o przelewy za pomocą konta bankowego z pozostawieniem sobie prowizji. Co ostatecznie dla ofiary ma konsekwencje prawne (branie udziału w praniu brudnych pieniędzy) oraz finansowe (trafienie na czarną listę informacji kredytowej i bankowej). Nie jest tak prosto się później z tego wszystkiego wytłumaczyć, a dodatkowo ofiary podały swoje dane / telefon / ustawiły hasło i te dane trafiły do scammerów. W szczególności być może część osób poda hasło, które ma ustawione w innych serwisach.

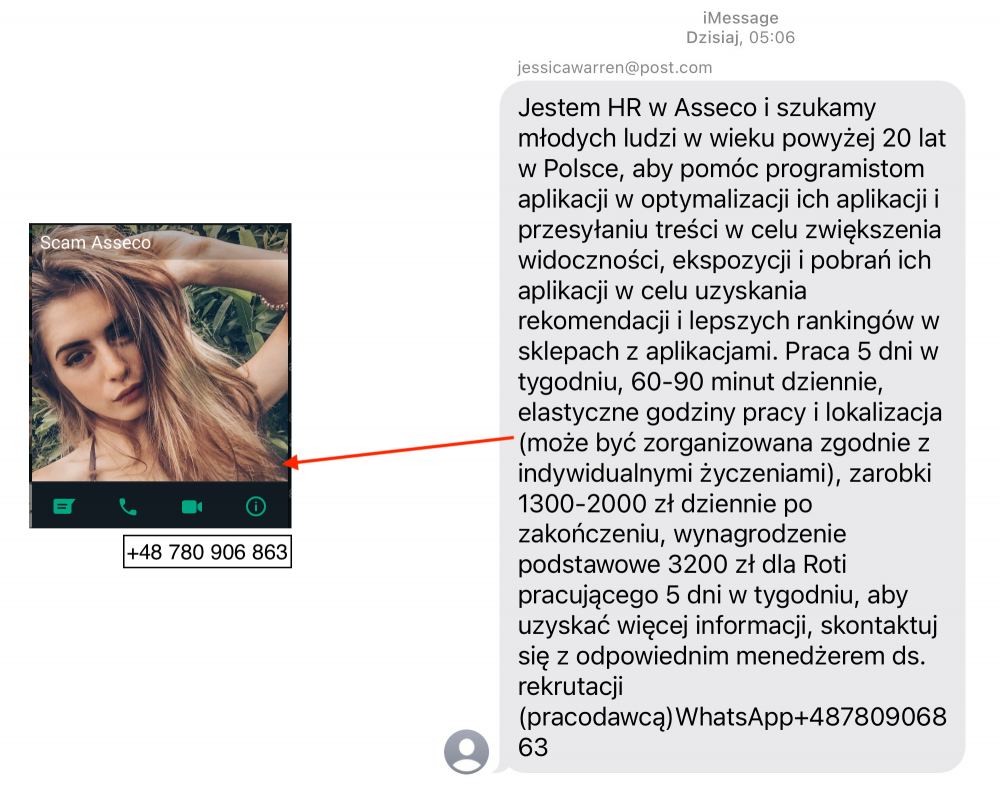

Co ciekawsze, podczas pisania tego artykułu pojawiła się kolejna wariacja. Tym razem chodzi o firmę Asseco.

Zatem sprawa jest dynamiczna i rozwojowa. Roześlijcie to info do znajomych i rodziny by nie stali się mułami finansowymi.

Identyfikatory zagrożeń

| Adresy e-mail | zambaranoalisay18648[@]gmail[.]com r4ajnroetuil30lx[@]hotmail[.]com jessicawarren[@]post[.]com |

| Numery telefoniczne | +48 780 909 XXX +48 732 121 648 +48 780 908 746 +48 780 906 863 |

| Domeny | hxxp://cche-pcc[.]cc hxxp://quarticon[.]top hxxp://brainhub[.]top |

~TT

Przedwczoraj dostałem na WhatsApp dwie wiadomości, które wyglądały bardzo podobnie do tych z artykułu – sens ten sam, ale trochę więcej błędów językowych.

Wiadomości pochodziły z numerów +91 95899 06XXX, +92 317 9835XXX.

Cześć,

ja dostałem od nich wiadomość z numery +48 666 225 952 o poniższej treści:

“Nazywam się Elizabeth z Comarch. Poszukujemy młodych ludzi w wieku 23+ w Polsce do pomocy twórcom aplikacji w optymalizacji ich aplikacji. Obraz może zawierać: Tekst 60-90 minut, elastyczny czas i miejsce (do ustalenia), Spine 1300 -2200 zł po ukończeniu dziennie, wynagrodzenie podstawowe 3300 zł przez 5 dni w tygodniu Więcej informacji można uzyskać kontaktując się z Opiekunem Rekrutacji Awareness (Pracodawca) Telegram https://t.me/Kasia3690“

Tak trudno jest namierzyć te numery telefonów? Przecież rejestracja prepaidów powinna zlikwidować terroryzm, a stworzyła większy syf. O co tu chodzi?

Nie po to byl kupowany PEGAZUS :)

te karty tez sa kupowane i rejestrowane na słupa

to niby jak to nas ochroni przed terroryzmem ?

Przedwczoraj doszedł jeszcze “HR z LinkedIn” za +48 780-908-314

Ja dostałem wczoraj taki sam scam ale z OptimaHR

Podbijamy bo też dostałem.

Pierwszy kontakt z +62 882 0203 36401

A potem prośba kontakt z +48 780 909 202

Jeszcze +48 780 906 692 / czeznuonw@hotmail.com

Dostałem podobny scam z numerów:

+31 6 47880276 – Annabel – CoMakeIT Recruitment B.V Netherlands (również zdjęcie skradzione z jakiegoś profilu) – https://gamechangersfpro.com (życzy by by wklepać hasło do rejestracji: ETK5L8)

No i amerykański numer

+1(249) 675-6321 – Sara Green – wspomina o kryteria do zostania mułem na scamowej ofercie pracy:

-Must live within Netherland

-Dutch national/visa holders

-Have valid bank account for salaries

-20 to 65 years old

-Provide a name which you would like to be addressed with).

Pozdrawiam

Ja dostałem dwa razy identyczne wiadomości tylo że zamiast Comarch jest LinkedIn. Są to czaty grupowe iMessage, patrząc na numery współtowarzyszy w niedoli to lecą po kolei z numerami byle się na niebiesko świeciły (pierwsze 6 cyfr identyczne, dalej niewiele dalej od siebie). Czaty tworzone z konta iMessage z mailem @sina.com.

„Jestem HR w LinkedIn i szukamy młodych ludzi w wieku powyżej 23 lat w Polsce, aby pomóc programistom aplikacji w optymalizacji ich aplikacji i przesyłaniu treści w celu zwiększenia widoczności, ekspozycji i pobrań ich aplikacji w celu uzyskania rekomendacji i lepszych rankingów w sklepach z aplikacjami. Praca 5 dni w tygodniu, 60-90 minut dziennie, elastyczne godziny pracy i lokalizacja (może być zorganizowana zgodnie z indywidualnymi życzeniami), zarobki 1300-2000 zł dziennie po zakończeniu, wynagrodzenie podstawowe 3200 zł dla Roti pracującego 5 dni w tygodniu, aby uzyskać więcej informacji, skontaktuj się z odpowiednim menedżerem ds. rekrutacji (pracodawcą)WhatsApp+48780906839” u mnie kontakt na SMS i tym razem na celowniku LinkedIn

Ja dostałem: Jestem HR w Grupa Pracuj…

A ja od HR z Linkedin :-) i kolejny nr tel +48 780 906 897

To samo u mnie,

+48 780 906 904

4.09 SMS od „HR w LinkedIn” do whatsup 780 906 714

No dobrze a czy ktoś może wytłumaczyć gdzie jest haczyk? W sensie, niby ściema wiec w jaki sposób?

Czy ktoś wszedł w to i został oszukany?

@Asia

Zostanie mułem finansowym polega na tym że używasz swojego konta i swoich danych osobowych do firmowania przelewów pomiędzy przestępcami. Dzięki temu policja nie namierzy ich danych ale Twoje i będziesz odpowiadać przed władzami za pranie brudnych pieniędzy, a czasem i za udział w zorganizowanej grupie przestępczej. Nawet jeśli bezpośrednio Cię nikt tu nie okradnie (choć może, zdobywszy Twoje zaufanie), to na tym dużo tracisz.

Emila Bell z agencji rekrutacyjnej comarch w Warszawie. Szukaja 1/2 etatu i caly etat oraz freelancerów. O dziwo, całkiem składnie po polsku napisane.

+1 (343) 422-6860

A jak zostałam w ten sposób oszukana ? Dałam się złapać na ta rekrutacje i wykorzystali do tego bybit – przez to przelałam im pieniądze 🙈 wie ktoś co teraz zrobić najlepiej. Wiem ze nie odzyskam już tych pieniędzy No trudno nie jest to jakaś wielka kwota ale gdzie zgłosić żeby innych nie oszukali jak mnie

I coś w sprawie tego oszustwa udało ci się ustalić ? Sprawie udało się nabrać tempa ?

I jak sie sprawa skończyła? Pytam bo syn naciął się na podobny scam z klikaniem na platformie, i najpierw musiał dopłacić 23USDT przelewem na bybit żeby miec saldo 100, a potem jakieś combo packs wygenerowały potrzebę kolejnej wpłaty, i znów kolejnej wyższej. Wypłacić rzekomego zarobku z konta nie udało mu się

U mnie kontakt z USA (+1) konto bez zdjęcia, pierwsza wiadomość w piątek Hey I’m Aliisa, can we talk?

Druga wiadomość tydzień później, za to w niedzielę, od “rekruterki” bez zdjęcia do firmy w Nowym Jorku zatrudniającej managerów w branży IT..

Podobny kontakt.

Przestrzegam:

Aaron +44 7472 095916 / Winnie

The Goodwin Recruiting

U mnie dziś podobna wiadomość:

+62 838-5050-29363

“Hi, my name is daphne. I am a recruitment consultantfor TRANSEARCH We have received your job application. Are you still looking for a job?”

U mnie identyczna wiadomość z nr +62 838 9219 51606

Też dostałem od transearch. Zamierzam pociągnąć konwersację.

Odgrzewam wątek. Czy ktoś się spotkał z zarabianiem w USDT w firmie NP Digital? Praca zdalna polega na klikaniu w różne produkty które przysyłają dziennie w 3 setach po ok 40szt. Póki co żeby coś tam odblokować trzeba dopłacić brakujące /nieduże/ kwoty USDT