Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Czym jest atak DDoS (cz. 1) — podstawowe informacje

Ataki odmowy dostępu do usługi (ang. Denial of Service; DoS) są jednymi z najprostszych sposobów paraliżowania infrastruktury sieciowej oraz aplikacji. Odpowiednio przygotowane, w szczególności w postaci ataków rozproszonych (ang. Distributed Denial of Service; DoS), mogą mieć druzgocący wpływ na działanie usług nawet największych. W dodatku — mimo że są to jedne z najstarszych zagrożeń teleinformatycznych — skuteczna ochrona przeciwko nim staje się coraz trudniejsza.

Czym charakteryzują się ataki z rodziny DDoS, jak sporym są zagrożeniem dla firm oraz prywatnych projektów, jaką można obrać strategię obrony? Poznajmy kilka podstawowych aspektów tego niezwykle popularnego zagrożenia.

- czym są ataki „odmowy dostępu do usługi” (DoS, DDoS) i jak zmieniał się ich charakter w czasie,

- jakie koszty musi ponieść agresor, aby wykonać takie ataki,

- jakie są podstawowe rodzaje ataków odmowy dostępu,

- jak dużym problemem jest skuteczna ochrona przeciwko DDoS,

- oraz jak w łatwy sposób zapobiec prostym i bardziej skomplikowanym atakom.

Ewolucja ataków (D)DoS

Ataki „odmowy dostępu” są zagrożeniami, które trapią administratorów od wielu lat. W latach 90. ubiegłego wieku ataki te były dość wyrafinowane — ze względu na małą dostępność Internetu oraz duże koszty połączeń wdzwanianych, crackerzy zamiast zalewać pakietami, chętniej analizowali protokoły sieciowe oraz usługi systemowe. Dwie dekady temu ataki DoS polegały głównie na wykorzystywaniu luk w oprogramowaniu sieciowym, które zawieszało systemy operacyjne przetwarzające spreparowane pakiety. Takie ataki były przeprowadzane prawie zawsze z pojedynczych węzłów.

Na początku XXI wieku koszt dostępu do Internetu znacznie zmalał, a twórcy systemów operacyjnych z większą starannością zaczęli implementować sterowniki w swoich produktach. Szukanie luk w usługach sieciowych stało się przez to uciążliwe. Aby zatkać system łatwiej (i taniej) było wysłać wiele zapytań do usługi sieciowej, aby wysycić łącze celu. Duży wzrost urządzeń podpiętych na stałe do Internetu oraz lawinowy wzrost złośliwego oprogramowania spowodował, że DoS zaczął ewoluować w stronę ataków rozproszonych (ang. Distributed Denial of Service; DDoS), których celem było zalewanie wybranego celu pakietami z kilkuset źródeł jednocześnie.

Początek XXI wieku to także dynamiczny rozwój aplikacji internetowych. Początek ery Web 2.0 był łakomym kąskiem dla crackerów szukających luk w aplikacjach internetowych. Crackerzy przestali tak chętnie eksploitować niskopoziomowe usługi sieciowe systemów operacyjnych na rzecz błędów w samych web aplikacjach oraz w powiązanych z nimi usługach. Pojawił się nowy rodzaj klasycznych, nierozproszonych ataków DoS — ataki na logikę aplikacji — głównie na złożoność operacji wykonywanych przez serwer web aplikacji.

Obecnie, w drugiej dekadzie XXI wieku, Internet jest medium, z którego korzysta ponad 1/3 ludzi na świecie (1) (2), a koszt stałego dostępu do sieci dla osób prywatnych stał się w zasadzie pomijalny. Obecnie Internet łączy nie tylko komputery osobiste, ale również urządzenia mobilne — smartfony i tablety. Coraz częściej używamy też tzw. urządzeń inteligentnych — telewizorów, lodówek czy nawet żarówek, które podłączone do globalnej sieci, zaczynają oferować nowe funkcje. Każde z tych urządzeń — od komputera po inteligentny sprzęt AGD — może posiadać błędy, które staną się pożywką dla cyberprzestępców.

Tak duży wzrost urządzeń w sieci sprawił, że obecnie ataki odmowy dostępu praktycznie zawsze mają charakter rozproszony. Crackerzy szukają luk w oprogramowaniu różnych urządzeń, eksploitują luki, a następnie dołączają sprzęt do sieci botnet. Przepustowość łączy przejętych urządzeń jest następnie wykorzystywana do przeprowadzania skoordynowanych ataków, które zalewają wskazany cel milionami pakietów. Współczesne botnety osiągają wielkości dziesiątek, a nawet setek tysięcy urządzeń zombie, a liczba ta będzie ciągle wzrastać. Ilość informacji wysyłanych przez sieć przejętych urządzeń może być liczona w Gigabitach na sekundę — ochrona przed takim zalewem informacji stanowi duże wyzwanie nie tylko dla administratorów firm, ale również dla dostawców Internetu (ISP).

Jak widać, ataki odmowy dostępu zmieniły się w czasie. Od wyrafinowanej eksploitacji usług sieciowych, przez proste wysyłanie tysięcy pakietów z pojedynczych maszyn, po wielopoziomowy zalew pakietów z wykorzystaniem botnetów.

DDOS — bilans zysków i strat

Współczesne ataki DDoS wymagają użycia równocześnie kilku tysięcy urządzeń. Stworzenie takiej sieci nie jest takie proste i w dłuższej perspektywie musi być opłacalne dla cyberprzestępców. Zastanówmy się więc, jaka jest szacunkowa cena DDoS oraz jakie motywacje kierują crackerami przeprowadzającymi takie ataki.

Cyberprzestępca przeprowadzający DDoS nie robi tego bezinteresownie — w krótszym czy dłuższym rozrachunku cracker chce zmonetaryzować atak — oczekując strat finansowych lub utraty reputacji konkurencji, która zostaje sparaliżowana przez niedostępność usług. Zdarza się również, że ataki DDoS stają się narzędziem walki haktywistów, którzy chcą z ich pomocą wpłynąć na decyzje polityczne lub wywołać określone ruchy społeczne — było to szczególnie widoczne chociażby w działaniach grup Anonymous czy podczas polskich manifestacji ws. ACTA.

Niezależnie od pobudek jasne jest, że atak musi być opłacalny. Crackerzy inwestują czas i pieniądze w narzędzia do rozszerzania botnetów, aby następnie udostępnić moc maszyn zombie dla innych cyberprzestępców… oczywiście odpłatnie. Wrogowie polityczni czy konkurencja może skorzystać z usług crackerów, wykupując „usługę” ataku, która przez określony czas ma osłabić wskazany cel. W takim modelu niestety zyskują dwa podmioty — cracker utrzymujący botnet oraz cyberprzestępca, wynajmujący maszyny do zalewania konkretnej ofiary.

W jaki sposób można zlecić wykonanie ataku i jaka jest jego cena? Odpowiedź na to pytanie oczywiście nie jest prosta. Cena mocno zależy od metody zalewania celu, liczby atakujących urządzeń, przepustowości czy chociażby reputacji „botnetu”.

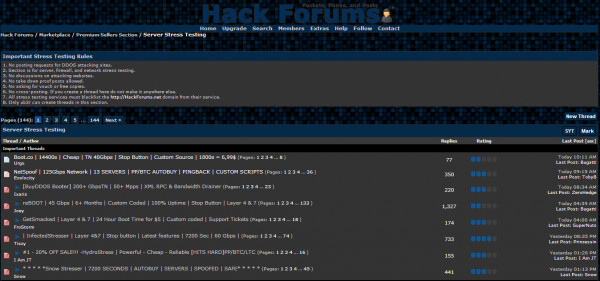

Aby przybliżyć rząd wielkości kosztów współczesnych ataków DDoS, przyjrzyjmy się jednemu z popularniejszych marketów, sprzedających podobnego rodzaju usługi oraz narzędzia — http://www.hackforums.net/. Hackforums posiada dział testów przeciążeniowych serwerów (ang. Server Stress Testing):

Rysunek 1. Hackforums.net — sprzedaż usług „Server Stress Testing”.

Oferty pokazane na rysunku 1. oczywiście nie są kierowane bezpośrednio do crackerów tylko do pentesterów, badających stabilność systemów teleinformatycznych. Nie jest jednak niespodzianką, że z powyższych ofert wcale nie muszą korzystać osoby o dobrych zamiarach, a same „testy” również nie są sprzedawane wyłącznie przez legalnie działające firmy. „Podziemny” charakter takich ofert z pewnością nakręca możliwość zachowania anonimowości przez kupujących oraz sprzedających, a nawet sama forma transakcji, która może być finalizowana chociażby w bitcoinach.

W dziale stress–testów Hackforums.net można obecnie znaleźć setki ofert. Sprawdźmy jakie są koszty takich „testów przeciążeniowych”.

Rysunek 2. przedstawia kilka wybranych pozycji, które charakteryzują się dobrze przygotowaną reklamą oraz atrakcyjnymi dodatkami, takimi jak wsparcie przy ataku, zautomatyzowany zakup usługi itp. W najniższych „taryfach” koszt godzinnego ataku wynosi około $15 —$40. Testy przeprowadzane są wieloma różnymi technikami równocześnie — zarówno bardzo prostymi, przez zwykłe zalewanie pakietami, po bardziej wyrafinowane, jak np. ataki Slowloris. W wyniku ataku łącza ofiary są obciążane transferem rzędu kilkunastu gigabitów na sekundę. Crackerzy udostępniają przejrzyste narzędzia, aby sam sposób przeprowadzenia ataku był jak najprostszy i zautomatyzowany, co jeszcze bardziej zachęca do skorzystania z ofert DDoS.

Osoby odpowiedzialne za dostępność usług w firmach muszą odpowiedzieć sobie na pytanie, czy koszt godzinnego wyłączenia kluczowej usługi (w dowolnym czasie) jest większy, niż prace administratorów zabezpieczających kluczowe elementy infrastruktury sieciowej. Trzeba pamiętać, że atakujący za kilkaset dolarów może bez problemu skorzystać z „oferty”, która może całkowite sparaliżować część publicznie dostępnej infrastruktury sieciowej. To ogromne zagrożenie.

Obrona przed atakami DDoS jest niezwykle trudna. Na szczęście skutki takich incydentów można skutecznie minimalizować, a w prostszych przypadkach nawet bez problemu sobie z nimi radzić. Dowiemy się o tym w kolejnych częściach cyklu. Na początek zaprezentuję podstawowe rodzaje ataków DDoS, aby lepiej zrozumieć problematykę obrony przed nimi.

Bibliografia

1. Internet Usage Statistics — The Internet Big Picture. World Internet Users and Population Stats. [Online] June 2012.

2. The Culture–ist: More Than 2 Billion People Use the Internet, Here’s What They’re Up To (INFOGRAPHIC). [Online] 9 May 2013.

Adrian “Vizzdoom” Michalczyk

Fajnie napisane :)

Bardzo ciekawy artykuł, czekam na następne części, na pewno się przyda!

Pozdrawiam,

Proximus

Hmmm… a DDoS nie jest tylko wynikiem oszczędności w strefie filtrowania połączeń? Przecież można zawsze postawić 4 serwery-filtry i dopiero z nich połączenie kierować do serwer głównego. Ustawić reguły (maksymalną wielkość pakietu, maksymalną ilość zapytań, maksymalny czas odpowiedzi, można statystycznie opracowywać średni ruch na serwerze i odcinać nagłe skoki, można zapamiętywać regularnie przyjmowane adresy IP i dawać im gwarantowany dostęp z osobnymi zasobami, a odcinać jedynie połączenia ponad to, można kontrolować zasoby i na każde zapytanie ponad pewne wartości można od razu odrzucać bez zwracania odpowiedzi i przetwarzania zapytania). Nie rozumiem jak DDoSy mogą stanowić aż tak istotny problem dla struktur sieciowych z czysto programistycznego punktu widzenia. Obecnie serwerownie gwarantują między 1Gbs a 10 Gbs przepustowości prawie że w domyśle.

Co więcej, takich filtrów może być wiele i koszty ich utrzymania są dosyć tanie – powiedzmy mamy ich 10, 600zł dedyk miesięcznie = 6000zł miesięcznie. To tyle co nic, mogę komuś nawet zafundować taką instalację :)

@Vizzdoom

Tradycyjnie świetny tekst :)

@józek

Obawiam się, że to, co w teorii wygląda niezwykle prosto, w praktyce może okazać się dużo trudniejsze w zastosowaniu. Gdyby zapobieganie DDoS było tak proste, jak to opisujesz, temat pewnie by nie istniał.

A przecież nie ma dnia, żeby gdzieś nie pojawiła się informacja o kolejnym udanym ataku.

Józek – rozwiązanie przez Ciebie proponowane to koszt 6000 zł miesięcznie usług + minimum drugie tyle jeśli chodzi o etat osób konfigurującej “To”, a następnie utrzymującej (a i tak jest to mega oszczędne założenie – 1 osoba, 6000 zł brutto/mies).

12000*12~= 150k zł rocznie to masakrycznie duże pieniądze i powie Ci to każdy Product Owner i nie zgodzi się to wdrożyć w takiej formie do projektu, chyba że koszt developmentu jest wielokrotnie droższy (rzędu minimum kilku milionów złotych rocznie).

Przede wszystkim przepustowość to nie wszystko, istnieją bardzo skuteczne ataki odmowy dostępu, które przy wysłaniu dosłownie kilku żądań potrafią unieruchomić maszyny.

Problem ogółem jest skomplikowany i jeżeli ‘programujmy’ z podejściem, że można wyrzucić 150k zł, bo tak, to równie dobrze możemy oddać kod w outsourcing firmom indyjskim i na nich w samych umowach wymusić wysokie SLA. Ale nie jest to ani eleganckie, ani dobre. Według mnie to dość ignoranckie podejście do tematu (no, na pewno nie inżynierskie).

Ogółem to troszkę cierpliwości – w dalszych częściach będzie więcej przedstawionej problematyki, zarówno jeśli chodzi o techniki ataków, jak i zabezpieczenia się przeciwko pewnym wektorom ataku. Będzie też mowa o outsourcingu, więc polecam poczekać kilka dni.

Przypominam, że cykl przedstawia podstawową problematykę ataków (D)DoS, więc przygotować palce komentowania :) Zachęcam do opisywania ciekawych przypadków, innych (niewymienionych) zagrożeń oraz metod zabezpieczeń. Feel free! :)

Oooo będę kontrował. ;)

Więc tak, zacznijmy od tego, że infrastrukturę zapobiegawczą tworzy się tylko przy dużych projektach, ukierunkowanych na generowanie zysków, a nie dla zwykłego blogu Ciotki Ziutki o modzie współczesnej i zielonych piżamach. Nikogo nie interesują nie ważne jak wielkie serwisy fanowskie poświęcone konkretnym growym/muzycznym/filmowym produkcjom, których szacunkowo w webie jest jakieś 99%. Nikogo nie obchodzi DDoSowanie strony sekuraka ;) Ale już wstrzymanie pracy przykładowo nk.pl, onet.pl, wp.pl interesuje bardzo wiele osób, którzy chcą zrobić im konkurencję, bądź po prostu zaszkodzić z czystej ciekawości.

Trzymajmy się twoich szacunków – mówisz, że 150k zł rocznie to dużo? Za najlepszych czasów tydzień reklamy na stronie głównej nk.pl kosztował 27k zł. Tydzień. 27x4x12 ~= 1300k. Dolicz do tego inne reklamy, dolicz do tego eurogombki. Za swoich najlepszych czasów, nasza klasa, portal, który w swoich pieluchach bazował na silniku eXtreme-Fusion, generował według wszelkich prawidłowości ok. 75kk zł rocznie – http://www.wirtualnemedia.pl/artykul/nasza-klasa-75-mln-zl-przychodow-tylko-polowa-z-reklam

A pamiętasz może czasy, kiedy NK działało jakby ktoś ręcznie łopatą przerzucał pakiety z serwera do usera? Jak właśnie DDoSowano NK dzień w dzień przez ponad pół roku? Właśnie wtedy oni zaczęli inwestować te 150k zł w systemy mające na celu rozprowadzić ruch po łączach, co by im serwerów nie zapychało.

Chcesz kolejnych przykładów? Kapitał zakładowy sklepu Agito.pl – ponad 8 000 000zł, Komputronik prawie 900 000zł, Morele 400 000zł. To są strony generujące zysk, one zainwestowały znacznie więcej niż 150 000zł w odpowiednią infrastrukturę, one zainwestowały, żeby zarabiać.

Jeżeli chciałbym zabezpieczyć jakaś głupią stronę, powiedzmy o grze, użył bym maksymalnie jednego serwera głównego i jednego zabezpieczającego + opłacił chmurę, tak dla pewności i wyszło by mnie za to 2000zł za serwery + 1000zł za kogoś, kto to będzie obsługiwał, ale podkreślę – tylko wtedy, kiedy bym chciał albo musiałbym zabezpieczyć funkcjonowanie strony, a nie oszukujmy się, takie strony nawet największe w Polsce, siedzą całe na jednym, ale wydajnym serwerze, hostingu za 700zł rocznie z home.pl.

Także liczmy proszę Cię czyny na zamiary.

Idąc dalej, sposoby wymyśliłem dosłownie w 3 minuty, bo nigdy się w sumie tym nie zajmowałem (chodzi o zabezpieczenie przed DDoSami od strony serwerowej). Patrzyłem na to pod kątem programistycznym, tak, gdybym musiał modyfikować całego Linuxa, modyfikować oprogramowanie serwerowe i napisać te programy filtrujące połączenie od podstaw oraz własnoręcznie zaprogramować routery (w ogóle dziwie się, że takie systemy nie są udostępniane w paczkach, może źle szukam?). Może się przechwalam, może nie, ale coś takiego nie jest poza moimi możliwościami. Zajęło by mi to pewnie pół roku albo i dłużej, ale robił bym to właśnie w taki sposób jaki napisałem wyżej. Nie jestem specem od zabezpieczeń, nawet stwierdzę, że programistycznym geniuszem nie jestem (żeby sobie aż tak nie słodzić :P), ale robiłem już filtry różnego rodzaju dawien dawno (chociażby filtry sygnałowe dla stacji BTS) i osiągaliśmy rewelacyjne, skuteczne wyniki.

Może i nie używam profesjonalnego słownictwa, ale nie studiuję już od kilkunastu lat, a na bezrobociu siedzę też już ładnych kilka (bo tak, nie muszę pracować ;)), więc mój język trochę “zardzewiał” (całymi dniami gram na konsoli, albo imprezuje – nabawiłem się już nawet marskości wątroby), ale to nie znaczy, że nie mam pojęcia o czym mówię. To nie znaczy, że nie rozumiem o czym mówisz ty.

Wiesz czym mnie zirytowałeś? “Inżynierskie podejście do tematu”. “Ignorancja”. Jestem człowiekiem, który skupia się na cholernej efektywności. Dobrze wiem, jak działają różnego rodzaju optymalizacje, optymalizacje kodów, algorytmów. Wszystkie sposoby łatwe, skuteczne i przyjemne – mają jedną wadę tak jak optymalizacje – mają swoje granice. Granice, do których dobrze prosperujący i rozwijający się portal, bardzo szybko dotrze i co się dzieje następnie? W życie wprowadzany jest plan B, albo pomysł, taki jak mój – czyli inwestycja z grubej rury – bo wszystko przestaje wystarczać i wszystko zaczyna zawodzić, tylko wymaga to wtedy 10x więcej pracy i trwa 3x tyle. Pracowałem w wielu firmach, wiem jak to wygląda od środka.

I nie atakuje Cię. Podziwiam, że ogarniasz temat i dzielisz się swoją wiedzą (to zawsze jest na propsie!), ale apeluję o wzajemny szacunek i o większą chęć zrozumienia tego, co piszę (a piszę często chaotycznie i niespójnie, wiem, i z błędami, też wiem, z polskiego miałem warunek w technikum ;P).

Oprócz ataków z zewnątrz ciekawe mogą być DoS-y lokalne (chyba bez D na początku). Zabawne jest oglądanie jak padają serwery na hostingach udostępniających zadania crona. Wystarczy uruchomić następujące polecenie “:(){ :|:& };:” aby powiesić cały hosting :-) Fascynuje ignorancja wielu adminów w kwestii ograniczania zasobów innych niż pojemność dysku. Oczywiście możecie za to wylecieć ale nikłe są szansę, że ktoś się skapnie dlaczego serwer wykorkował zanim będzie konieczny ręczny restart.

@józek

Weź pod uwagę, że www to tylko część obecnego internetu.

Skupiłeś się w swojej analizie na dużych portalach, generujących ogromny ruch (oczywiście nie podważam Twoich argumentów, absolutnie).

A istnieją miliony systemów niewidocznych dla przeciętnego użytkownika internetu, których zadaniem hest realizacja funkcji czysto biznesowych (systemy finansowe, transakcyjne, obsługujące zamówienia, intranety – to tylko kilka przykładów).

Takie systemy są generalnie celem dla stargetowanych ataków DDoS, mających wywołać określone skutki. I większość tych systemów, jako nie przystosowanych do przyjmowania ogromnego ruchu (jak w przypadku przytoczonych przez Ciebie przykładów) mogą “klęknąć” pod naporem dużego ataku. Szczególnie te, któe wcześniej podobnych ataków nie doświadczyły lub których administratorzy nie do końca mają świadomość odporności podległych im systemów.

Wiadomo, że portale społecznościowe niejako z definicji są przygotowane na ogromne obciążenia, bo dla nich ruch z tysięcy hostów jednocześnie to chleb powszedni i podstawa działania.

Czego nie da się już powiedzieć np. o bankowych systemach transakcyjnych – oczywiście one też z pewnością są zabezpieczone przed wieloma typami ataków, w tym DDoS. Ale w jakim stopniu, to już okazuje się tylko w momencie, gdy nastąpi atak o skali nie przewidzianej przez twórców systemu (jak wspomniał Vizzdoom, a co też zapewne wiesz, zwiększająca się ilość urządzeń podpiętych do sieci – witamy w świecie IoT :) – tylko ułatwi budowanie botnetów o rząd wielkości większych od obecnych).

Oczywiście, ostatecznie wszystko opiera się o koszty, które dana organizacja jest w stanie ponieść na podstawie analizy ryzyka (nie można w nieskończoność zwiększać nakładów na infrastrukturę i zabezpieczenia, gdzieś istnieje granica opłacalności).

@bl4de

Czytając twoją wypowiedz nasunęła mi się ciekawa myśl, jako, że zaczynamy wchodzić na poważnie w erę IOT, w której połączenie lodówki z internetem nikogo nie dziwi zaczynam rozumieć dlaczego niektórzy ISP mimo możliwości i opłacalności oferowania łącz rzędu 1Gb/s tego nie robią, może jest to nawet uwarunkowane u “góry”. Bo wystarczy sobie wyobrazić powiedzmy, że przeciętny użytkownik internetu ma łącze 10Mb/s a botnet składa się z 60k zombie, co daje 60 0000 Mb/s, co daje ruch na poziomie 600 Gb/s jednak gdyby każdy z użytkownik dysponował łączem gigabitowym co daje olbrzymie 60000 Gb/s czyli 60Tb/s takim botnetem mógłbyś atakować IPX`y i odciąć taką Polskę od internetu. Piękna sprawa.

@Kamil – zerknij na http://www.theverge.com/2013/4/15/4226428/sony-so-net-2gbps-download-internet-tokyo-japan – 2gbit/dn + 1gbit up – i to w niezłej cenie ;)

Kamil, dobrze mówisz, ale zwykle mamy do czynienia z łączami asymetrycznymi. Dlatego przepustowość 1Gb/s w kierunku od klienta to jeszcze nie jest teraźniejszość.

Poza tym dopóki istnieją w sieci aktywne usługi, które da się wykorzystać do wzmocnienia ataku, to nie trzeba marzyć o takiej przepustowości “z domu”. Lodówki, żelazka i czajniki będą mogły się wykazać jeszcze przed gigabitem :)

PS: dobry artykuł, pomaga laikom zrozumieć zagadnienie

@steppe

Racja, teraz w w większości mamy do dyspozycji łącza asymetryczne, jednak jeżeli którykolwiek ISP osiągnął już ten poziom aby przesyłać gigabita na sekundę to jest w stanie zapewnić takie samo łącze od klienta. Przykład Google Fiber.

Jednak zapędziłem się trochę w mojej kulawej matematyce :)

Nie wziąłem pod uwagę najważniejszego czynnika, jeżeli taka infrastuktura byłaby dostępna masowo, to też ogólna pojemność Internetu musiała by wzrosnąć adekwatnie. Bardzo ciekawe, że w kwestii bezpieczeństwa stricte sieci a nie systemów czy webapek poziom ataków maleje wykładniczo na przestrzeni lat, bo umówmy się podstawowy DoS czy DDos żadnym wyrafinowanym atakiem nie jest :)

Chcesz wyłączyć internet w Polsce? Celuj w infrastrukturę ISP ;)

Dzięki za rzeczową, fajną dyskusję :)

Ogółem nie przepychajmy się też – bo po prostu wszyscy mamy tutaj rację. A jeśli chodzi o temat kosztów – o tym jeszcze będzie, więc wystarczy troszkę poczekać ;)

Podstawowy DoS jest może staroświecki, ale na własne oczy (na IRC) widziałem w 2012 r. jak jeden z anonimowych odgrzebał program pepsi.c do syn flooda. Niedługo będzie miał jakieś 20 lat. Widać, że na starocie też trzeba być przygotowanym :)

Kurczę, takie dyskusje tylko utwierdzają mnie w przekonaniu, że koniecznie potrzebujemy kanału IRC :)

Jeśli ktoś ma ochotę:

server: irc.freenode.net

channel: #sekurak

:)

bl4de: spox ;) choć dyskusja w komentarzach zostaje do poczytania dla innych którzy tu trafią :)

Przeciętny zjadacz youtuba ma do dyspozycji łącze asymetryczne ale już oferta dla firm/biznesów jest o wiele bogatsza. Oczywiście łącza symetryczne są dużo droższe więc nie szybko zagoszczą w domach do tego dochodzi kwestia puszczenia ruchu po światłowodzie co z kolei przekłada się na cenę sprzętu.

józek, bl4de, kamil.

bardzo cikawie sie was czyta:) dobry poziom, tak trzymac, nie bede sie udzielal w tej dyskusji, ale na bank bede ja sledzil!

all best

@bl4de

poczułem się zawiedziony :(

miałem bardzo udany wieczór z ligą hiszpańską, a osobnik ten nie odezwał się ni słowem na IRCu i wyszedł nawet się nie pożegnawszy :(

@józek

Wybacz mi ;)

Widziałem, że wpadłeś, ale ja akurat w tym czasie nie siedziałem przy kompie. Ale zaglądaj, to się w końcu trafimy :)

@MateuszM

Oczywiście oferta dla firm jest zawsze lepsza :) To dlatego kiedyś była akcja masowego hackowania firmowych stron opartych na WordPressie. Potem za pomocą dodatkowego skryptu serwery brały udział w DDoSach.

Przy wiekszych atakach nie tylko same servery przestaja radzic sobie z iloscia ruchu ale i infrastruktura sieciowa: core routers/switches. Ostatnimi czasy w firmie dla ktorej pracuje co raz czesciej odnotwujemy ataki na poziomie 100-300Gbps, ktore powoduja, ze i klienci nie bedacy celem maja problemy z laczami.

Nie jestem specjalistwa w temacie sieci ale z tego co mi wiadomo staramy sie chronic siebie zrzucajac dane IP (przestajemy je rozglaszac poprzez BGP) a pozniej gdy wszystko juz wraca do normy, zimeniamy routing tak by caly ruch dotyczacy tego IP byl przepuszczany przez sieci filtrujace (zewnetrzny dostawca uslug) i dopiero trafial do nas.

Pozdrawiam

Jakiś czas temu Łukasz Bromirski zajmował się tematem DDoS (BGP BLACKHOLING PL) . Zapewne autor wspomni co nie co na ten temat.

Ciekawy artykuł :)