Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Czy zielona kłódka w przeglądarce chroni przed czymkolwiek?

Znacie to (błędne!) stwierdzenie: „jeśli strona internetowa, którą odwiedzamy, posiada „zieloną kłódkę” – to na pewno jest bezpieczna. Nic Ci nie grozi, podaj wszystkie dane, o które Cię proszą – nie ma obaw”?

Przykład tego typu błędnych zaleceń prezentujemy na filmie poniżej:

Powtórzmy jeszcze raz – kłódka przy adresie danej strony nie oznacza, że strona jest bezpieczna. W szczególności nie oznacza również, że nasze dane są absolutnie chronione przed kradzieżą czy wyciekiem.

Zanim przejdziemy do bardziej szczegółowych wyjaśnień, poniżej przygotowaliśmy przykładowe strony, które wykradają dane, a jednocześnie wszystkie mają “kłódkę”. Kiedy będziesz przeglądać przykłady, warto pamiętać że kłódka jest czasem oznaczana jako https.

1. MIT: Wchodzę na serwis “z zieloną kłodką”. Strona na pewno jest bezpieczna i nie może wykradać Twoich danych.

Na razie bez wnikania w techniczne szczegóły zobaczmy całą masę złośliwych stron, które posiadają “kłódkę” / “https” (źródła: nasze materiały, CERT Polska, CSIRT KNF).

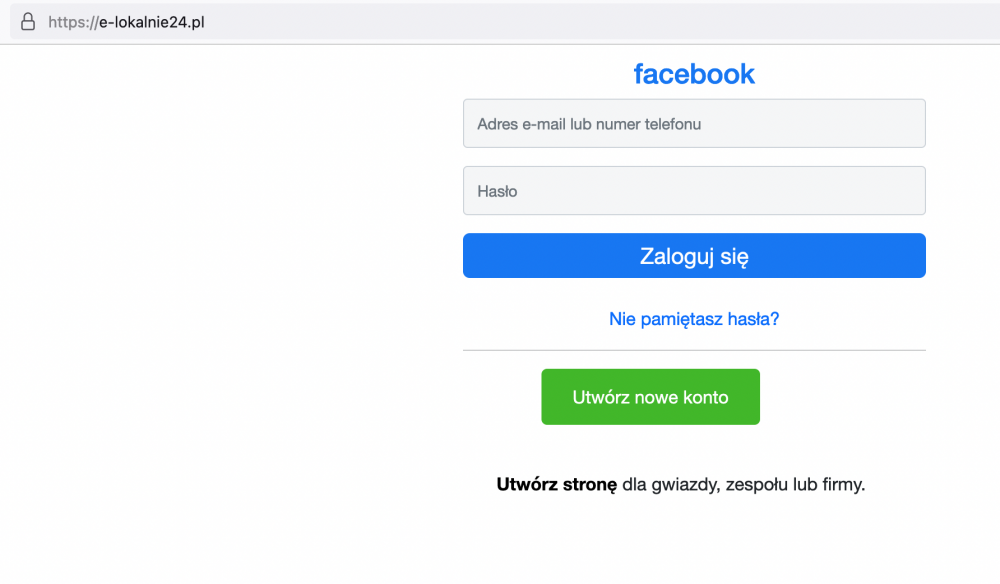

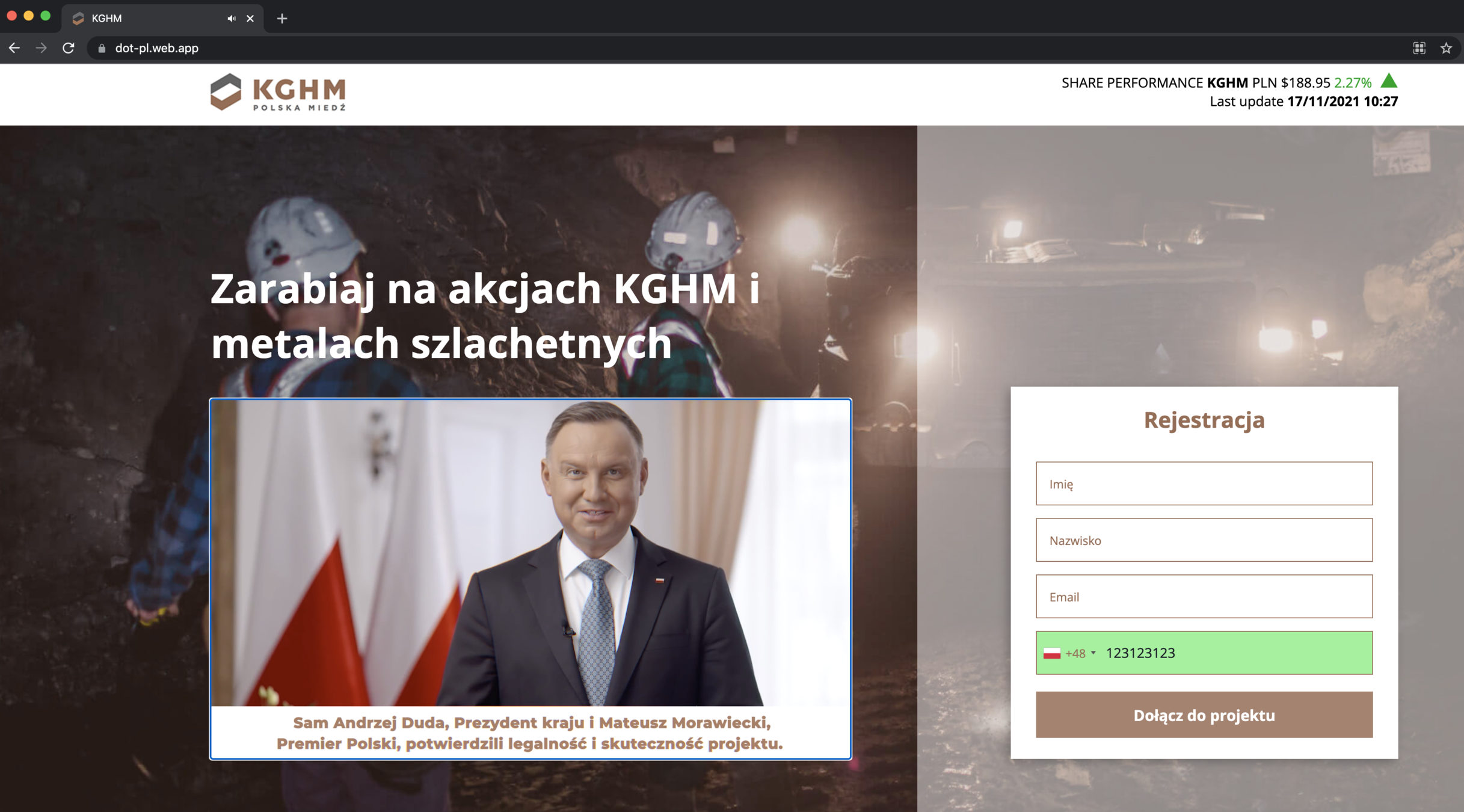

Strona wykradające dane logowania do Facebooka:

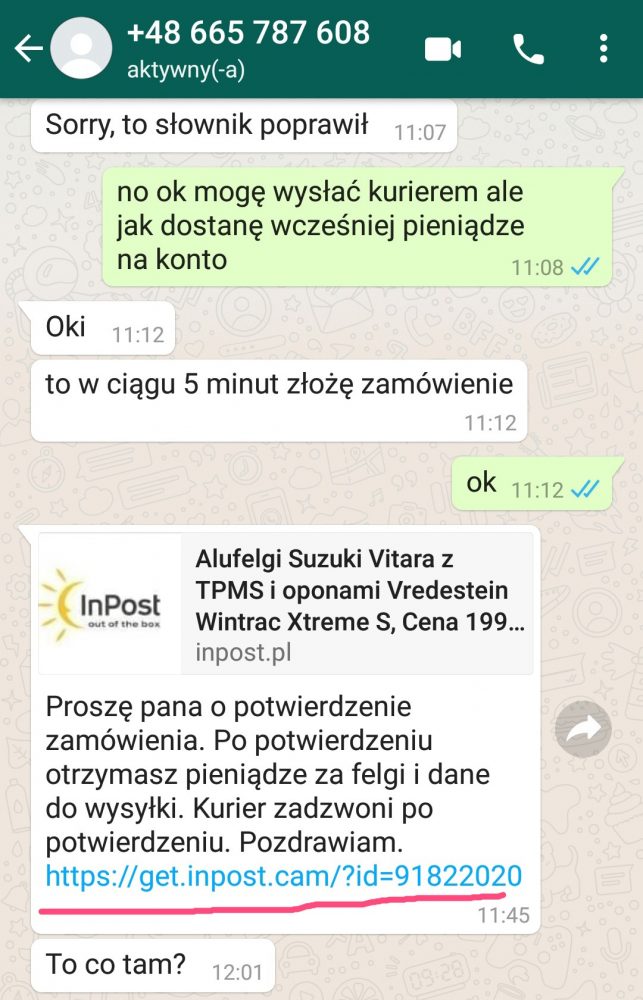

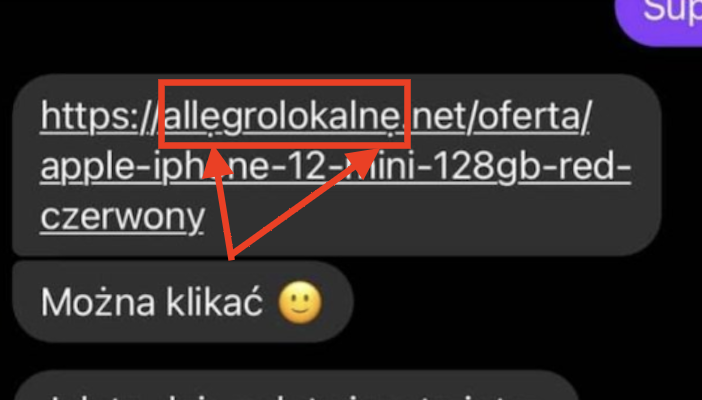

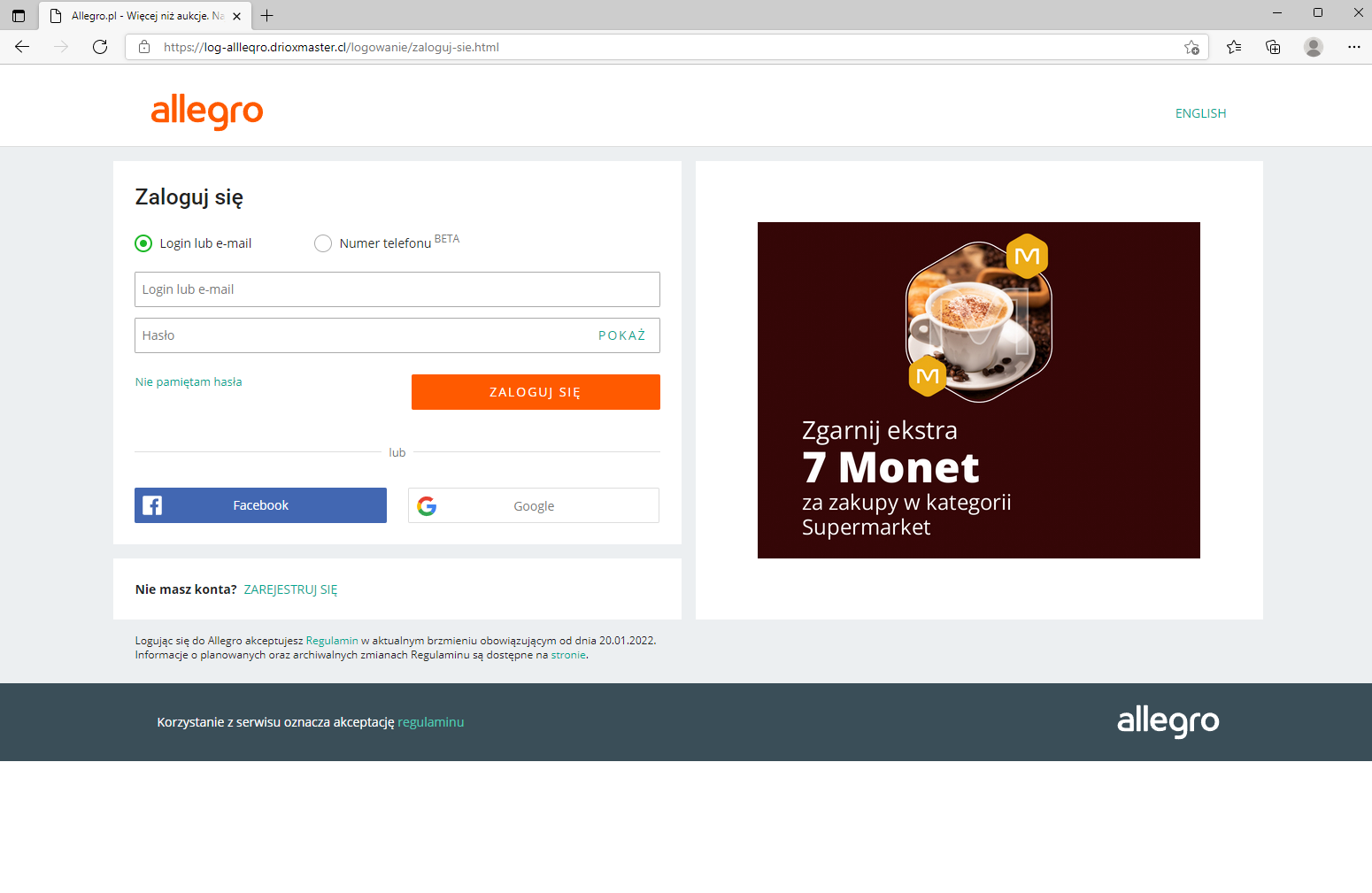

Popularne oszustwo “na OLX” lub “Allegro lokalnie“:

Po wejściu na linka pokazanego powyżej lądujemy na tej stronie (zobaczcie, jest kłódka, a przestępcy nawet się chwalą: “HTTPS / SSL Bezpieczne połączenie” – tylko co z tego?)

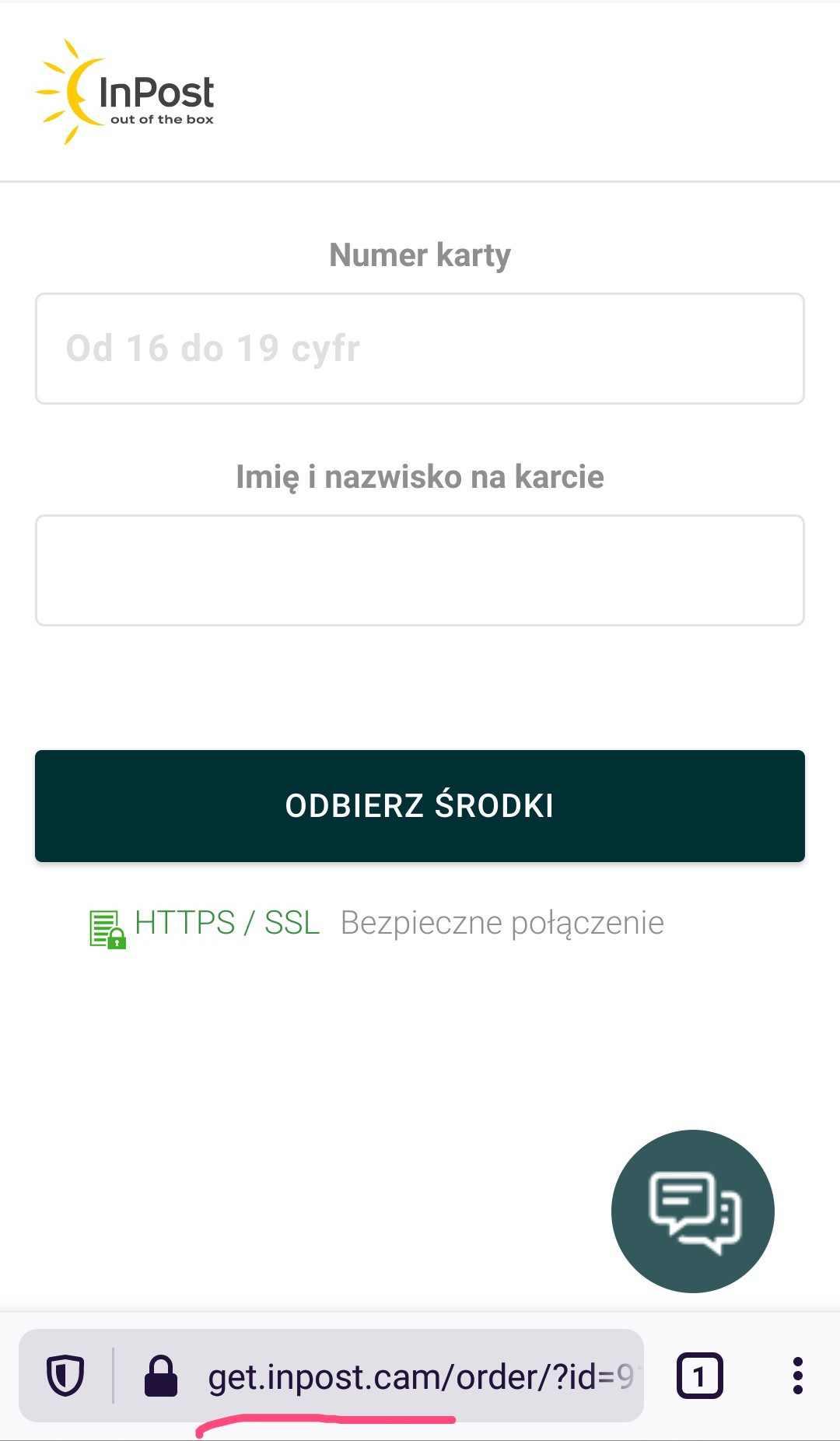

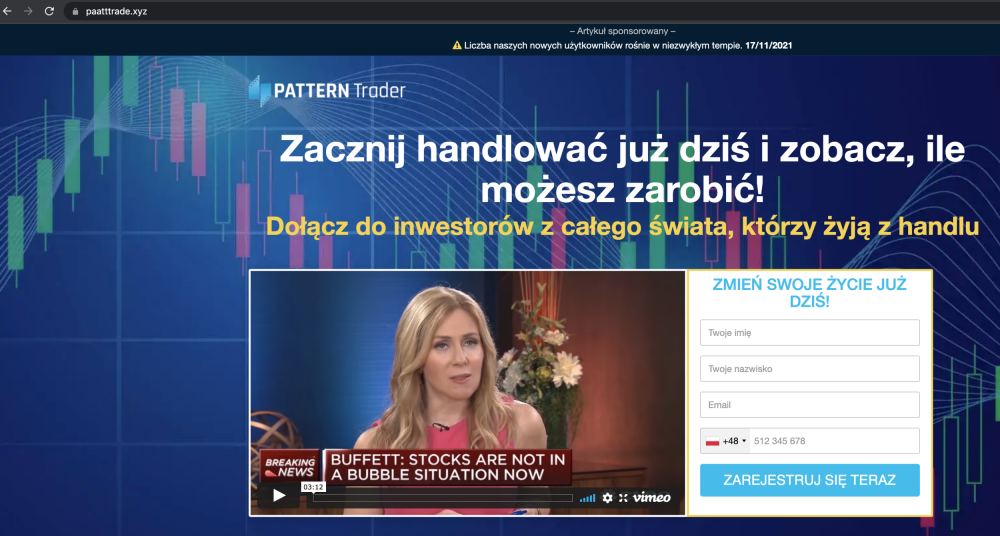

Poniżej dwa oszustwa na fałszywą inwestycję (zwróć uwagę na obecność kłódek przy adresie) – lewy górny róg:

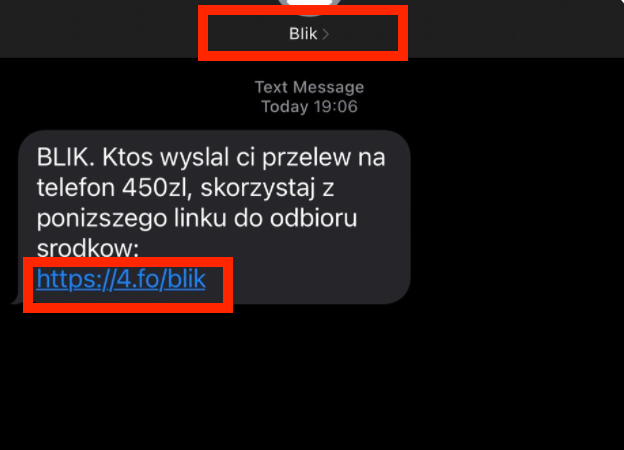

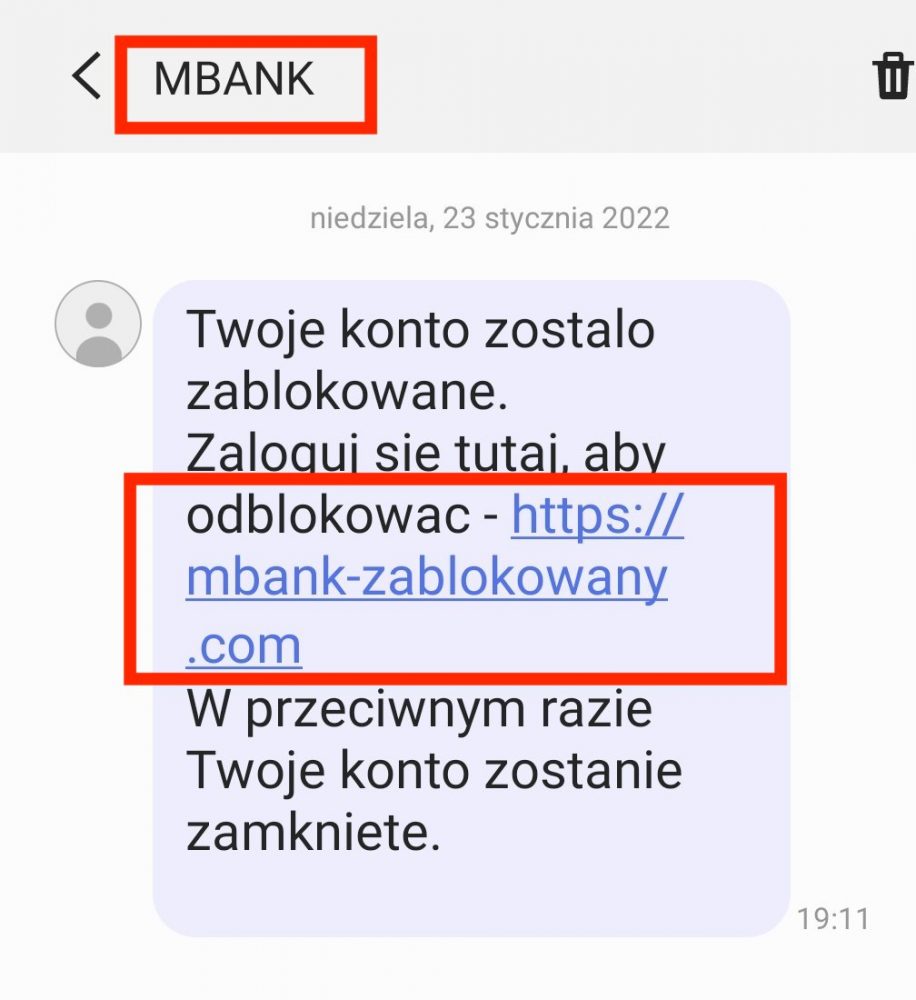

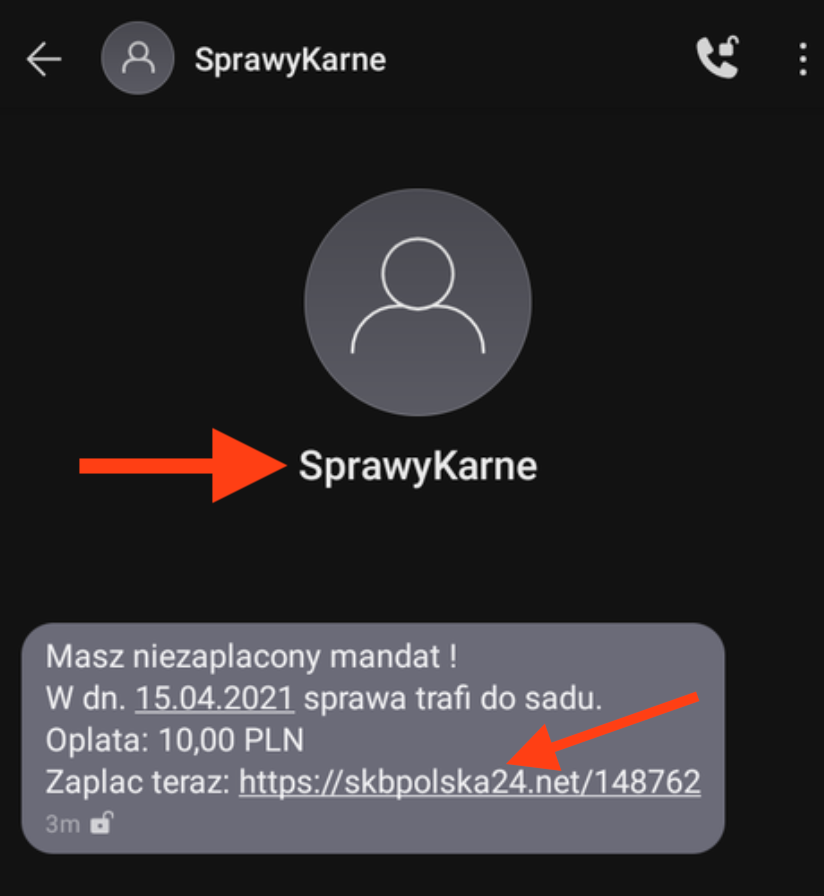

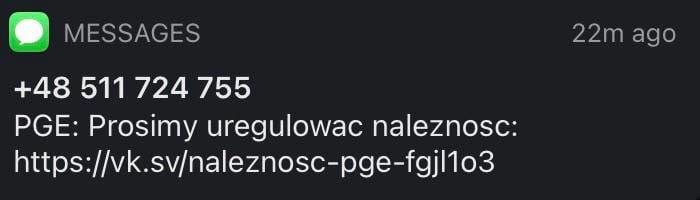

Cała seria, różnych oszukańczych SMSów – wszędzie widoczna jest kłódka (lub https):

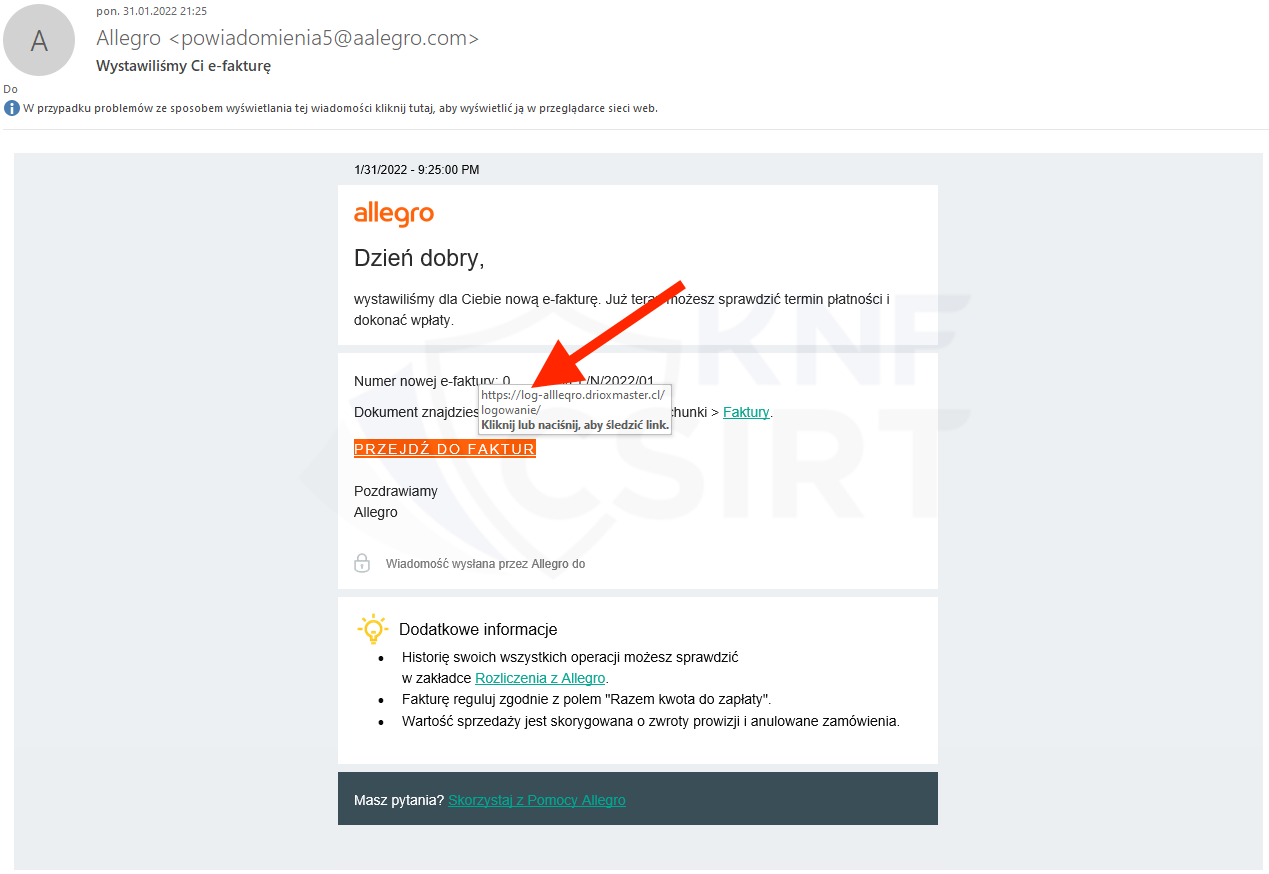

Pamiętajmy, że linki do złośliwych stron mogą być też dostarczane e-mailem:

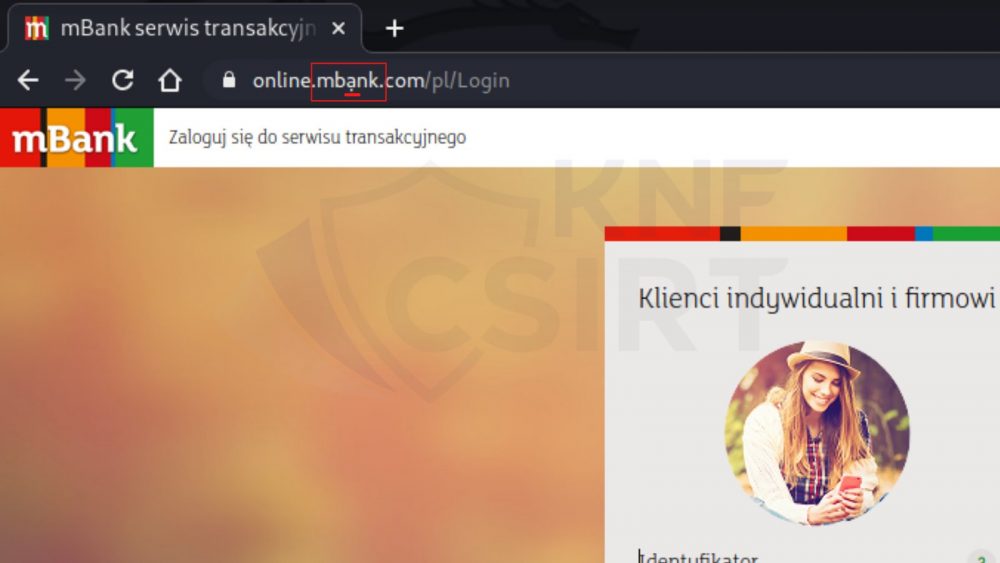

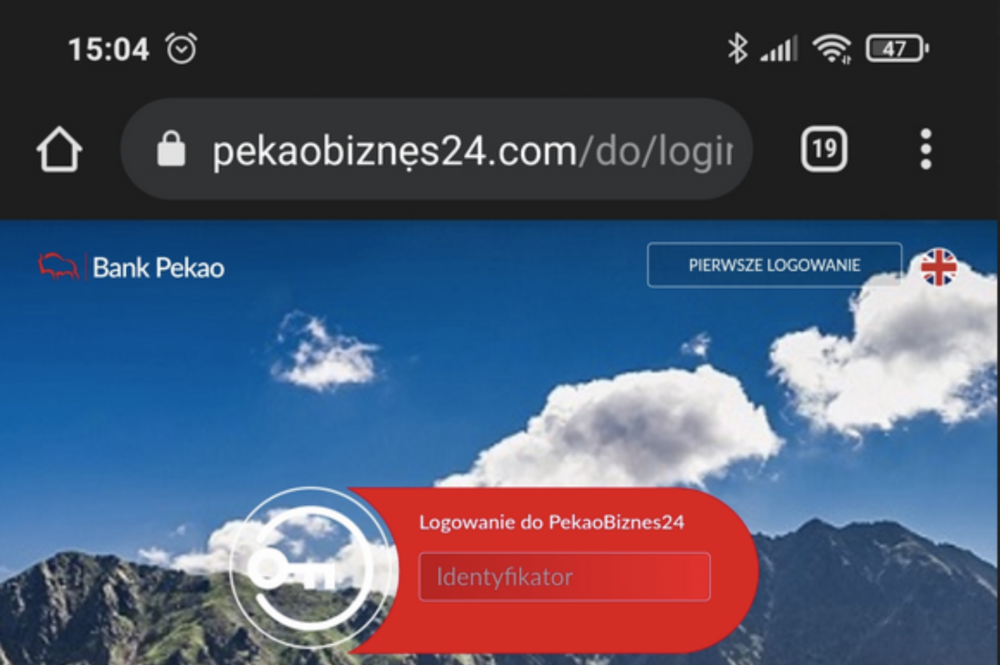

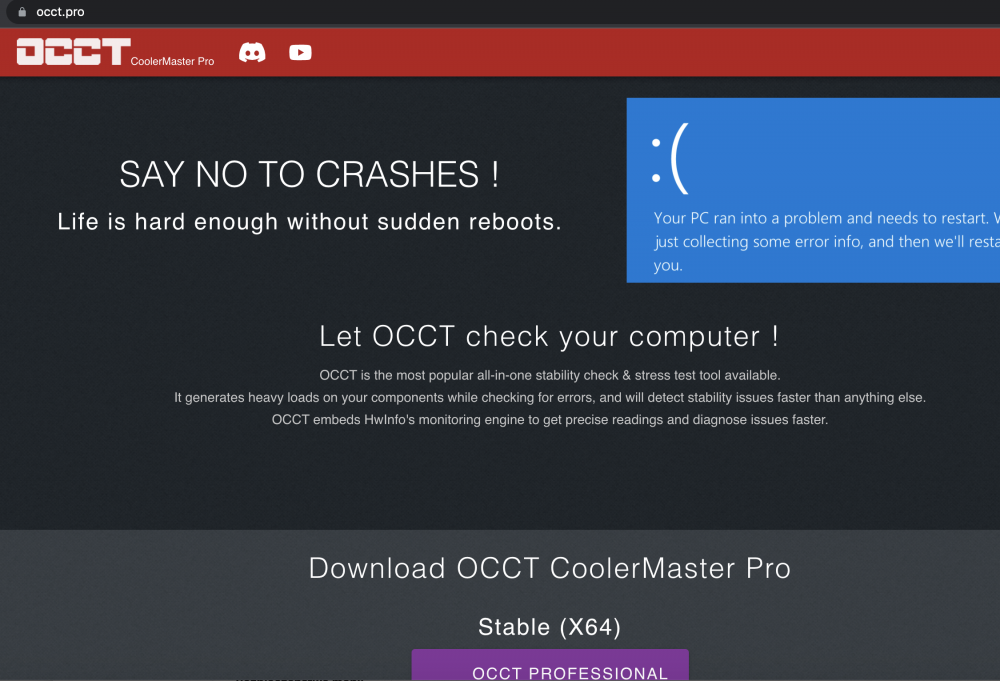

Oszukańcze serwisy bankowe:

Strona serwująca złośliwe oprogramowanie, łudząco przypominająca oryginalną stronę producenta narzędzia OCCT:

Chyba podaliśmy już wystarczającą liczbę przykładów, żebyś wiedział, że “kłódka” czy “https” nie oznacza, że dana strona jest absolutnie bezpieczna?

Na dobitkę garść statystyk. Organizacja AWPG (Anti-Phishing Working Group) podaje, że w 2021 roku przeszło 80% serwisów phishingowych (złośliwych) miało kłódkę (https):

Jeden ze sposobów polega na wykorzystaniu serwisu virustotal.com:

Wynik jest jednoznaczny – kilkanaście wskazań że strona jest podejrzana/złośliwa/phishingowa

Tutaj drobna uwaga – jeśli virustotal nie pokaże żadnych “czerwonych” wyników nie mamy absolutnej gwarancji, że strona jest “bezpieczna”.

2. MIT: strona posiada “zieloną kłódkę”/SSL/HTTPS/Certyfikat SSL, więc jest odporna na ataki hackerskie / nie mogą wyciec z niej dane.

Jeśli taka strona lub aplikacja posiada “dziury” (najczęściej są to błędy programistyczne) – można ją łatwo zhackować (i na przykład wykraść z niej Twoje dane). Co najwyżej nikt nie będzie w stanie podsłuchać samego procesu włamania :-). O tym nieco później.

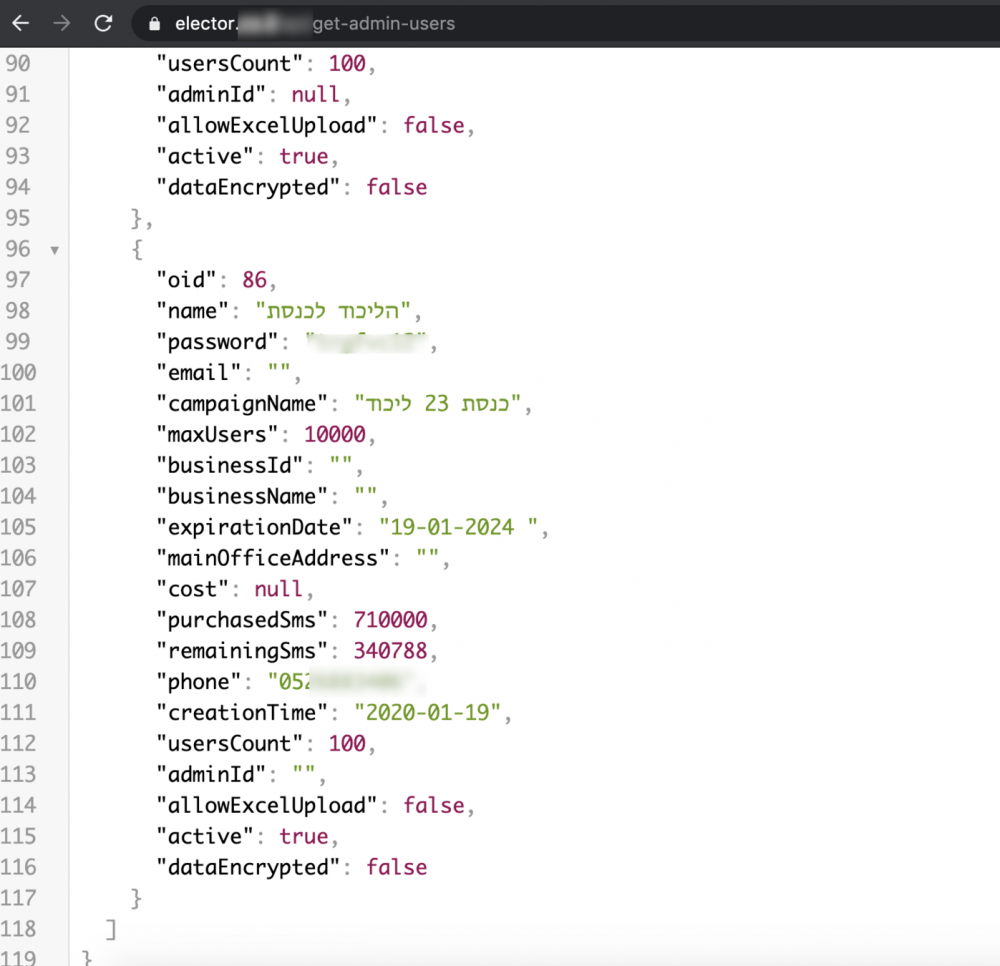

W ramach ilustracji tego problemu, zobaczmy bardzo prosty, realny przykład. W 2020 roku poinformowano o możliwości wycieku danych wszystkich głosujących w Izraelu (zwróć uwagę na kłódkę przy adresie strony – jak zwykle – lewy górny róg):

Ale wystarczyło wejść na adres (również poprzez https!) https://elector.co.il/get-admin-users (nie wchodź tam! :)

i w wyniku otrzymywaliśmy loginy oraz hasła administratorów aplikacji:

Finalny krok to zalogowanie się na administratora (na tej samej aplikacji) i pobranie danych wszystkich użytkowników.

Był https? Była kłódka? I co z tego? Dane użytkowników i tak wyciekły.

3. MIT: w przeglądarkach internetowych jest “zielona” kłódka.

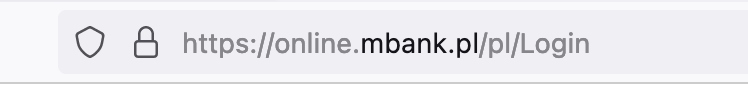

Ta sprawa jest drobna, ale wymaga pewnego wyjaśnienia. Otóż w obecnych przeglądarkach (luty 2022r.) kłódka jest szara nie zielona:

4. W takim razie po co istnieje w ogóle ta kłódka / https ?

Ten mechanizm jest ważny i chroni przed trzema problemami bezpieczeństwa:

- Przede wszystkim kłódka uniemożliwia podsłuchanie informacji, które wysyłamy do strony, którą odwiedzamy.

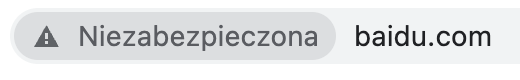

Jeśli np. podłączeni będziemy do niezabezpieczonej sieci WiFi i podłączymy się bez szarej kłódki (tj. bez https):

ktoś może próbować podsłuchać wszystko to co wysyłamy do aplikacji (np. dane osobowe czy dane finansowe). Komunikat “niezabezpieczona” należy czytać raczej: połączenie ze stroną jest niebezpieczne (i jeśli ktoś je podsłuchuje, to może uzyskać dostęp do danych, które wysyłamy).

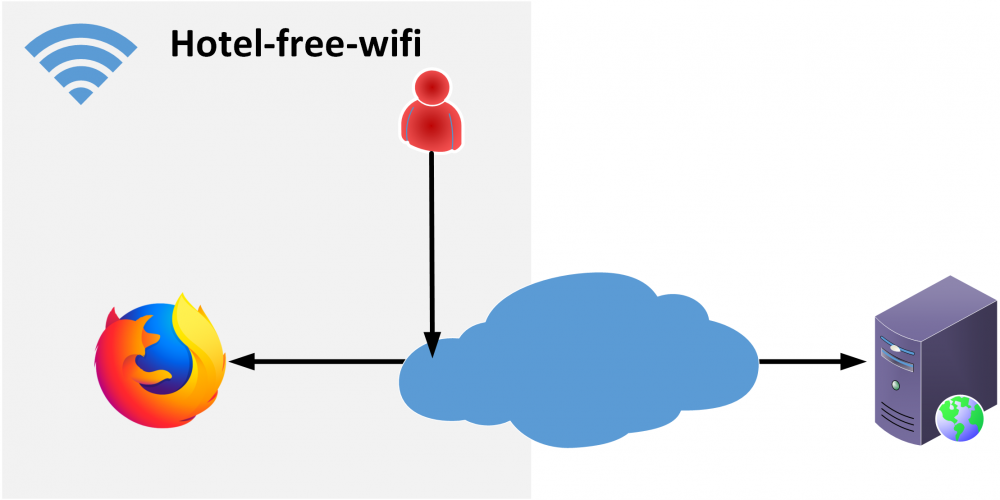

Wróćmy przy tej okazji do jednej ze złośliwych stron, którą pokazywaliśmy na początku poradnika. Ma ona kłódkę. Po jej kliknięciu czytamy:

- “Połączenie jest bezpieczne”

- “Informacje, które wysyłasz tej witrynie (np. hasła lub numery kart kredytowych), pozostają prywatne.

W skrócie – jeśli wyślemy do tej strony jakieś dane, nikt postronny tego faktu nie podsłucha. Ale przecież wysłaliśmy te informacje do przestępców – więc jak najbardziej będą oni je posiadać.

2. Drugi element, który zapewnia kłódka. Bez kłódki, jeśli ktoś nas podsłuchuje, mógłby również wpłynąć na to co widzimy na danej stronie. Np. na powyższej stronie z baidu.com ktoś mógłby zaprezentować fałszywe okno logowania się do Facebooka (i wykraść nasze dane logowania).

3. Widząc kłódkę możemy być pewni, że łączymy się do strony, która wpisana jest w pasku adresu. W przykładzie poniżej, jeśli nie pojawił nam się żaden dodatkowy błąd / ostrzeżenie z przeglądarki – możemy być pewni że łączymy się ze stroną online.mbank.pl:

Podsumowanie

- Sama kłódka (https) to o wiele, wiele za mało żeby móc stwierdzić czy strona jest w pełni bezpieczna / zapewnia odpowiednią ochronę naszych danych

- Kłódka zapewnia przede wszystkim to, że nikt nie podsłucha naszej komunikacji z odwiedzaną stroną

- Obecnie większość stron webowych posiada kłódkę (zarówno tych “dobrych” jak i złośliwych).

~Michał Sajdak

Co do koloru zielonego SSL-owej kłódki: w Firefoxie wciąż można przywrócić jej kolor na zielony w ustawieniach tejże przeglądarki :)

W sumie spoko uwaga, chociaż nagminnie się pojawiają te “zielone” kłódki. A już chyba nigdzie ich nie ma (nawet w niewspomnianym w tekście Safari – też jest szara).

PS

Apropos kolorów oraz ich zmian: https://twitter.com/0gtweet/status/1263381932500541441 ;)

No to może w sumie dobrze że są szare. Można wytłumaczyć użytkownikowi że szare nic nie gwarantują 😉

W pewnej małej firmie wchodzę sobie na pracuj.pl, wpisując adres w przeglądarce. Ostrzeżenie o niezaufanym certyfikacie. Okazało się, że ten pracodawca monitorował wejścia na pracuj.pl (MiTM na routerze) i podrzucał na komputery z Windows poprzez group policy swój wewnętrzny certyfikat, żeby ukryć monitorowanie. Na komputerze z Linuxem, który miałam group policy nie było.

Bo pkt 2 podsumowania to już dawno nieprawda. Ładnie to opisano na https://www.grc.com/fingerprints.htm:

“[…] it’s all a lie.

Instead of connecting to the remote web server, the browser is “securely” connected only to the local Proxy Appliance which is decrypting, inspecting, and logging all of the material sent from the browser. It inspects all content to determine whether it abides by whatever arbitrary policies the local network is enforcing. It’s users have NO privacy and NO security.”

Ale to jest poradnik dla osób nietechnicznych :)

Jak wnikniemy w szczegóły, to można powiedzieć, że zielona kłódka absolutnie przed niczym nie zabezpiecza, bo np. można mieć malware na komputerze i wszystko szlag trafia, buhahahaha [demoniczny_smiech_numer_4]

To może będą jakieś poradniki jak nie chwycić malware? Rankingi programów, testy antimalware.

To nie jest takie prosty temat (bo można “złapać” malware na miliony sposobów ;) Ale coś pewnie będzie.

W sumie pomysl z zielona klodka nie bylby taki zly gdyby go rozwinac. Stworzyc “white-green liste domen” ktore bylyby odpowiednie weryfikowane ( tutaj najwieksze wyzwanie ). I np trafialyby tam tylko oficjalne, regualrnie weryfikowane adresy bankow, duzych platform handlowych etc.

Może wystarczyłoby, gdyby certyfikaty typu Extended Validation były zielone? Jestem za

To jeż jest, poczytaj o EV SSL.

Problemem jest nie to, że certyfikaty są podmieniane, a to, że tzw. Zwykły Użytkownik internetu nie sprawdza adresu strony. Tu pomoże tylko edukacja.

Kiedyś była taka opcja, że certyfikat EV wyświetlał zieloną kłódkę i nazwę firmy, a zwykły certyfikat na DV – szarą.

Czemu to zmienili, nie wiem…

Mówimy allow-list :) Nie ma już whitelist.

W waszym hiperlinku na tej stronie – o tu:

“Jeden ze sposobów polega na wykorzystaniu serwisu virustotal.com:”

virustotal.com

…po kliknięciu w “virustotal.com” przenosi na stronę którą macie jako target w skanie – e-lokalnie24.pl. To glitch czy sprawdzacie czy ktoś to zauważy? :) Pozdro

Złota rada? Nie klikać w żadne linki które posyłają wam w SMS i tyle.

PS: Trzeba przyznać że końcówka “cam” może zmylić nie jednego, zawodowego obserwatora :-)

i tak się powiela bzdury a laicy sądzą że są bezpieczni. kłódka oznacza tylko prawidłowy certyfikat a https że połączenie z przeglądarki do strony jest szyfrowane. i tylko tyle. to czy strona jest bezpieczna kompletnie nie zależy od prawidłowego certyfikatu i szyfrowanego połączenia. swoją droga dlaczego przeglądarki pozwalają na używanie znaków spoza alfabetu angielskiego w adresach? wystarczyłoby żeby z automatu blokowały i wysyłały info o takiej stronie do serwisów bezpieczeństwa

Chodzi o Punycode, zdefiniowany w RFC 3492. Ale też jestem zdania, że domyślnie powinien być wyłączony w przeglądarkach.

Wiesz, adresy + URL to w ogóle nie jest coś ma użytkownik jakoś kumać, parsować, dekodować, wykrywać dziwne TLD itp. Adresy + URL są potrzebne przeglądarce. To, że przeglądarki tego pokazują ludziom jest wynikiem decyzji podjętej twórcami MOSAICu. Od tej pory chyba tylko raz Google w Chrome-u ukrył adresu strony i go zastąpił tylko domeną. Ale ludziom się nie spodobało i Google się wycofał – co pamiętam.

Wszystkie próby uczenia “general public”-a jak parsować adresy + URL są skazane na niepowodzenie. Nie uda się.

Ludzie kojarzą rzeczy w śmieszny sposób. Ciocia czyta na komórce – o tu aplikacja Google Play – no to chyba od PLAYa (operatora!).

W Google Search często są adresy w wynikach takie trochę przeparsowane za pomocą “>”

Przykład takiego zmolestowanego adresu w Google Search:

www[.]tim[.]pl › serie › mosaic

Wielkie dzięki Sekurak, za takie artykuły. Czytelne, proste, z przykładami, dla osób, które zawodowo ani hobbystycznie się tym nie zajmują i ich wiedza jest ograniczona. Wielkie propsy:)