Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Czy iPhone z Touch ID został już zhackowany?

Jeszcze nie, ale już powstał serwis, który na zasadach crowdfundingu robi zbiórkę na nagrodę dla pierwszej osoby, która pokona Touch ID w najnowszym wcieleniu iPhone’a!

Istouchidhackedyet.com to serwis, który crowdfundingowo gromadzi środki na nagrodę dla pierwszej osoby, która przełamie najnowszy mechanizm uwierzytelniania użytkowników iPhone’a 5S oparty o czytnik linii papilarnych, czyli słynne już Touch ID.

Jeśli macie ochotę dołożyć się do zbiórki, wystarczy tylko ćwierknąć tutaj: #istouchidhackedyet. Minimalna zalecana kwota to 50 USD.

Czytnik linii papilarnych w najnowszym smartfonie firmy Apple od momentu pierwszych zapowiedzi budzi spore kontrowersje. Wątpliwości dotyczą między innymi bezpieczeństwa danych biometrycznych należących do użytkowników urządzenia.

Jak pokazuje dzisiejszy przykład umowy zawartej pomiędzy Nową Zelandią i USA, amerykańskie władze widzą potrzebę gromadzenia tego tupu informacji nie tylko w przypadku własnych obywateli.

By jednak w oczekiwaniu na premierę nowego iPhone’a móc z humorem odnosić się do ponurych wizji inwigilacji totalnej, zachęcam do obejrzenia parodii reklamy najnowszego dzieła firmy Apple (“iPhone’a nSa”).

Bug Bounty 2.0?

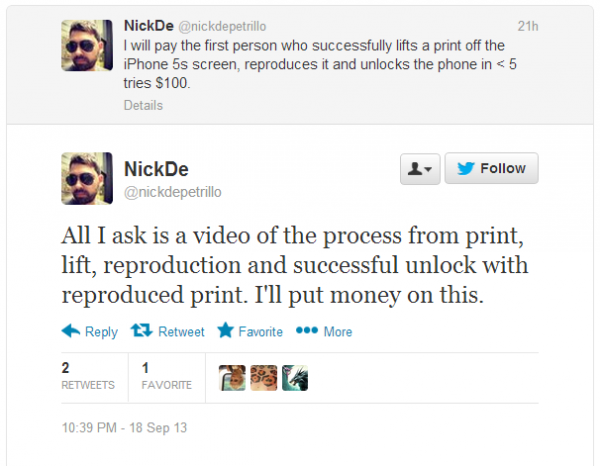

Powyższy przypadek stanowi bardzo nietypowy przykład programu zachęcającego do komercyjnego poszukiwania nowych podatności (ang. Bug Bounty Programs lub Vulnerability Rewards Programs), gdzie to sami użytkownicy (a nie jak to zwykle bywa producent) fundują nagrody!

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)

https://twitter.com/Arturas/statuses/380748248589148161

Srogo.

Nieźle — 10 tys. USD! Kto da więcej ;)?

Blokada ekranu w IOS 7 już zhakowana. http://www.forbes.com/sites/andygreenberg/2013/09/19/ios-7-bug-lets-anyone-bypass-iphones-lockscreen-to-hijack-photos-email-or-twitter/

Sebastian,

Tak, ale w konkursie chodzi raczej o obejście Touch ID. Poza tym to obejście blokady nie jest kompletne i pozwala na skorzystanie tylko z niektórych funkcji.

http://www.quora.com/Apple-Secure-Enclave/What-is-Apple%E2%80%99s-new-Secure-Enclave-and-why-is-it-important

ciekawe.