Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Cyberatak na PAP i fałszywa depesza… wiadomo już w jaki sposób doszło do ataku.

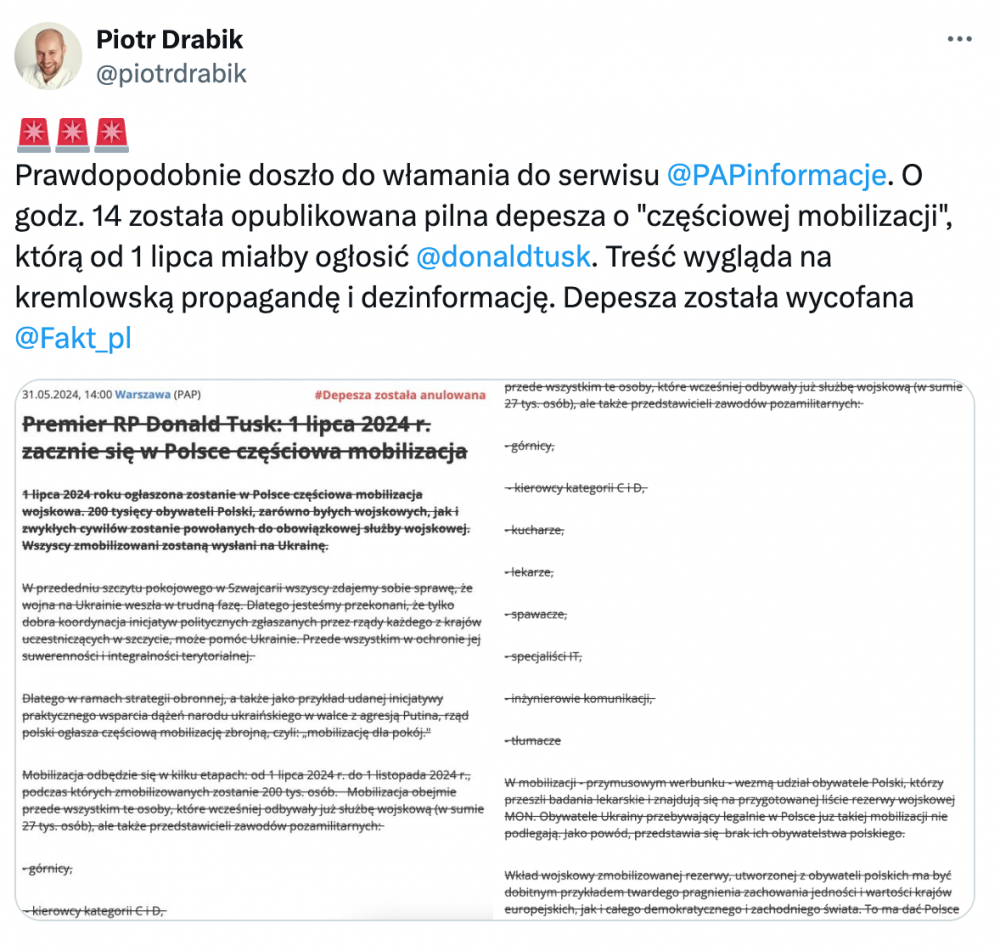

W piątek (31.05.2024) Polska Agencja Prasowa dwukrotnie przekazała nieprawdziwą depeszę o rzekomej mobilizacji w Polsce:

Czy doszło do ataku na PAP? I tak i nie :) Jak bowiem czytamy tutaj:

(atak) był zaplanowany i w dłuższym czasie realizowany. Do ataku doszło przy użyciu złośliwego oprogramowania, które było wynikiem infiltracji kont jednego z pracowników PAP. Oprogramowanie miało za zadanie doprowadzić do przejęcia haseł, a później wprowadzenia nieprawdziwej informacji” – wyjaśnił Gawkowski.

Spróbujmy nieco zdekodować tę wypowiedź. Po pierwsze, ten fragment nie jest logiczny: “Do ataku doszło przy użyciu złośliwego oprogramowania, które było wynikiem infiltracji kont jednego z pracowników PAP.” – przecież złośliwe oprogramowanie raczej nie jest wynikiem infiltracji konta…

Należałoby tę wypowiedź odczytać raczej tak:

- Jeden z pracowników PAP zalogował się do panelu administracyjnego umożliwiającego publikowanie depesz

- Ale na komputerze (nie wiadomo czy służbowym, czy innym) znajdowało się złośliwe oprogramowanie, wykradające loginy / hasła

- Atakujący więc użyli tych danych logowania i opublikowali fałszywe informacje

Jak można się przed takimi hackami zabezpieczać?

- Od strony użytkownika logować się tylko z zaufanych komputerów (nota bene: silne hasło tutaj niewiele by pomogło, bo atakujący będąc na zainfekowanym komputerze, uzyskują je bez wysiłku w całości; nie pomoże też w takim przypadku połączenie szyfrowane do serwisu – HTTPS)

- Od strony użytkownika pamiętać o regularnych aktualizacjach komputera, odpowiedniej higienie jeśli chodzi o pobieranie / uruchamianie oprogramowania, korzystaniu z antywirusa, niepracowaniu na koncie administratora (w skrócie: ochrona przeciw złośliwemu oprogramowaniu)

- Od strony aplikacji / systemu – ryzyko przejęcia konta znacznie zmniejsza dwuczynnikowe uwierzytelnienie (ale są też na to sposoby – np. wykradanie ciasteczek sesyjnych)

- Można też ograniczyć w systemie logowanie się administratorów tylko z określonych adresów IP (ale ponownie, jeśli atakujący ma dostęp do zainfekowanego komputera, może przetunelować połączenie przez ten właśnie komputer)

~ms

PAP miała zaimplementowane o wiele istotniejsze zabezpieczenia! Skupili się na utrudnieniu kopiowania depesz do schowka oraz blokowaniu dostępu do treści przez roboty. /s

Do przemyślenia, gdzie powinny leżeć priorytety, bo takie podejście odosobnione nie jest.

A gdzie mięso? Takie dyrdymały może sobie każdy tioetery. Gdzie logi, dowody? Bzdury gadane podawane dalej.

Mam proste rozwiązanie, które często sprawdza się w IT. Najlepiej gdyby wpisy musiałby być autoryzowane przez innego użytkownika/redaktora + oczywiście wszystko co napisaliście.

Ale, że Rusek aż tak spalił temat mając poświadczenia, to szok i niedowierzanie. Aż tacy durni by byli, że nie potrafili zrobić składniejszej i bardziej wiarygodnej informacji?

Pamiętajmy że zadaniem służb specjalnych jest też dezinformacja jak mówił J23.

Aferę mogły wypuścić nasze służby żeby być krok do przodu i żeby zawczasu uczulić społeczeństwo na podobne ataki.

Obama też wypuścił fejkowe przemówienie na którym mówi pierdoły po to żeby ludzi uodpornić.

I pewnie do premiera ktoś ze służb kto mu opisał to samo co wy napisaliscie powiedział

„Jak żyć…”