Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Carbanak – malware, który napada na banki

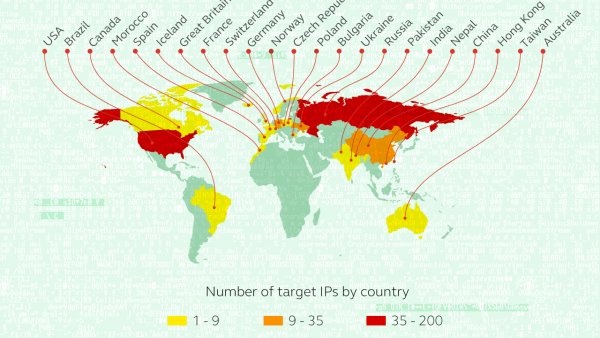

W poniedziałek ma zostać opublikowany raport Kaspersky Labs dotyczący kradzieży ogromnych sum pieniędzy z ponad 100 banków i instytucji finansowych z około 30 krajów – na liście jest również Polska. Szacuje się, że przestępcy wyprowadzili z banków łączną sumę 300 mln $. Z niektórych banków pieniądze były kradzione kilkakrotnie.

New York Times opisał dzisiaj mechanizm, który stał za tym największym w historii rabunkiem z użyciem malware’u. Atak na banki zaczął się pod koniec 2013 ogromną kampanią phishingową, której celem byli pracownicy banków. Malware o nazwie Carbanak, to RAT, czyli remote access trojan, infekował komputery wewnętrzne banków i monitorował zachowanie pracowników i rejestrował procedury bankowe. Trojan wysyłał przestępcom zrzuty ekranów i video z zarażonych stacji. Śledztwo wskazuje, że gang cyber-złodziei to grupa międzynarodowa i składa się z Rosjan, Chińczyków i Europejczyków. Przestępcy, dzięki dokładnej analizie zachowań pracowników, mogli wykonywać przelewy w taki sposób, aby wyglądały na normalne operacje bankowe i nie wzbudzały podejrzeń.

“The goal was to mimic their activities,” said Sergey Golovanov, who conducted the inquiry for Kaspersky Lab. “That way, everything would look like a normal, everyday transaction,” he said in a telephone interview from Russia.

Zastanawiające jest to, że całkowicie poległ tu system monitoringu instytucji, które w teorii powinny być liderami takich rozwiązań.

W jaki sposób pieniądze zostały wyprowadzone z banków?

- przelewy na podstawione konta słupów kontrolowane przez gang;

- przelewy na konta płatności elektronicznych w Chinach i USA;

- przekazy do kontrolowanych przez gang bankomatów;

- przelewy na konta klientów ze zmodyfikowanym saldem;

Nieudane wypłacenie pieniędzy przez bankomat w Kijowie w 2013 było powodem zatrudnienia ekspertów Kaspersky Labs w śledztwie dotyczącym kradzieży pieniędzy z banku. Bankomat w stolicy Ukrainy wypłacał gotówkę o różnych porach doby bez jakiejkolwiek interakcji ze strony użytkowników.

Ślady Carbanak w systemie

W raporcie Kaspersky ma zostać przedstawiona analiza malware’u który zaatakował banki, monitorował czynności pracowników i kontrolował wykonywane przelewy.

Na podstawie dotychczas ujawnionych informacji wiemy, że Carbanak zostawia następujące ślady infekcji w systemie ofiary:

- plik Paexec w katalogu %WINDIR% (być może to literówka i chodzi o Psexec?);

- pliki .bin w %ALLUSERSPROFILE%\Mozilla lub %APPDATA%\Mozilla;

- plik svchost.exe w %SYSTEM%\com;

- Carbanak obecny jest w systemie jako usługa pod nazwą legalnej usługi ale z końcówką sys.

Czekamy teraz na oficjalny raport. Prawdopodobnie nazwy zaatakowanych instytucji finansowych zostaną nieujawnione, niemniej zastanawia fakt, które polskie instytucje mogły zostać zaatakowane. Taka skala kradzieży (ponad 100 zaatakowanych instytucji) wskazuje, że współpraca między tymi instytucjami jest na bardzo słabym poziomie. Problem braku wymiany informacji dotyczących zagrożeń cybernetycznych wpisuje się w ostatnią inicjatywę prezydenta USA Barracka Obamy, dotyczącą ścisłej współpracy międzynarodowej w tym zakresie.

W grudniu 2014 roku pojawił się raport grup Fox-IT i Group IB o podobnym malwarze nazwanym Anunak atakującym instytucje finansowe. Wiele cech wskazuje, że oba raporty mogą dotyczyć tego samego trojana i grupy przestępczej.

–j23

W artykule jest mowa o 300mln $ na Twitterze 300$, to jak z przelewem z ofe do zusu gdzieś sie miliony zgubiły ;)

Paexec – The Redistributable PsExec – więc może to nie być literówka

http://www.poweradmin.com/paexec/

Wojciech prawdopodobnie masz rację i rzeczywiście w raporcie wymieniono modyfikację narzędzia PsExec o nazwie Paexec.

Aż dziw, że wirusa nie nazwano ‘gang bank’ :)