Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Był patch, nie ma patcha, jest kolejny patch. Apple walczy z 0dayem na iPhony

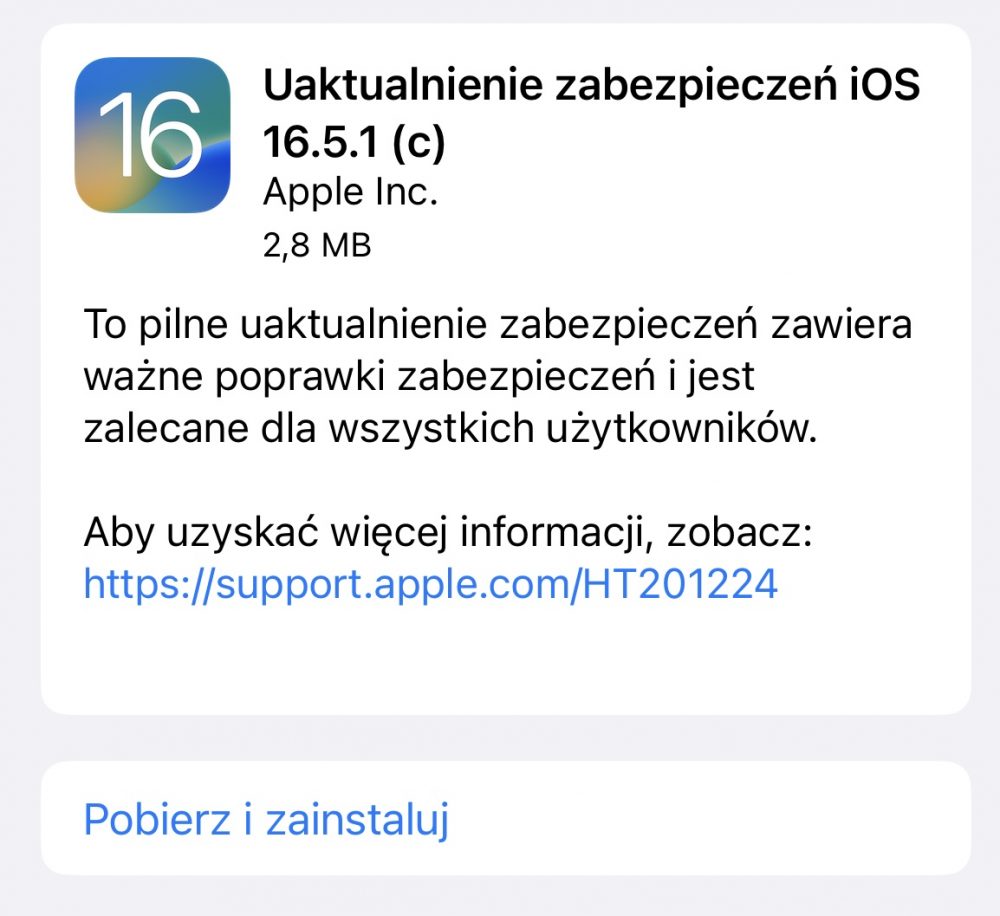

Kilka dni temu pojawiała się awaryjna aktualizacja iOS (iOS 16.5.1 (a)), korygująca podatność wykorzystywaną w realnych atakach. Niedługo potem zniknęła możliwość aktualizacji – okazało się, że przestały poprawnie działać niektóre serwisy (np. Facebook). Obecnie dostępna jest łatka iOS 16.5.1 (c)

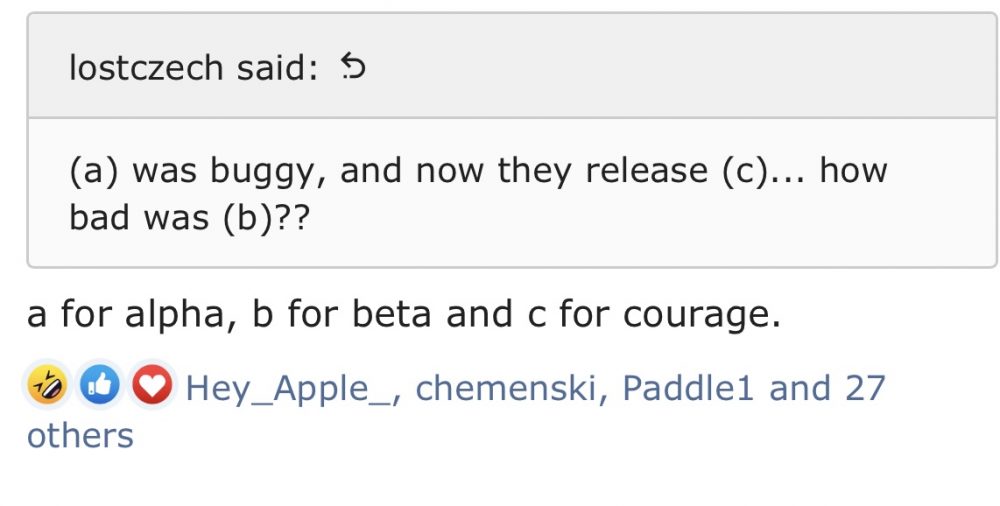

Gdzie się podziała wersja (b) ? Niektórzy komentują to kąśliwie:

W każdym razie wygląda na to, że rzeczywiście warto zainstalować najnowszą wersję (c) ostatniego patcha.

PS

Podobna historia ma miejsce również dla MacOS, gdzie dostępna jest obecnie wersja (c) łatki: 13.4.1 (c)

~ms

Cóż może to otrzeźwi niektórych wyznawców twierdzących ze apple=bezpieczeństwo a np. android=syf. Prawda banalna jest taka ze każdy soft jest dziurawy…

Różnica jest dość spora, bo apple wydaje uaktualnienia a Ty ze swoim 18-to miesięcznym androidem możesz co najwyżej kupić nowy telefon i liczyć na to że ma aktualny soft

Jak sie kupuje ksajomi albo samsunga to sie moze ma 18 miesiecy supportu. W pixelu mam 5 lat poprawek co miesiąc i brak takich spektakularnych fakapow jak w ios.

W Samsungu ma się 4 lata.

Apple i samsung to sa dwa giganty.

Ile procent populacji ma pixela?

Napewno duzo mniejszy jak 2 wyzej

ile procent populacji ma 0day co tydzień jak fappple ? xD..

I masz te uaktualnienia, które Ci nic w jabłku nie dają, bo system i tak jest dziurawy, a przez imessage można Cię zainfekować w 3 minut i nic o tym nie będziesz wiedział.

W sumie apropos imessage i innych częstych ataków polecamy: https://support.apple.com/en-us/HT212650 (lockdown mode)

Tylko Apple reaguje i wypuszcza fixy a android? Często dziurawy miesiącami a użytkownik zdany na łaskę producenta.

Masz rację, ale nie zmienia to faktu że rachunek prawdopodobieństwa exploitacji jest mimo wszystko Zdecydowanie (celowo przez duże “Z”) po stronie Androida.

Apple wydaje poprawki, dopiero jak krążą po internecie przez miesiące lub lata i jakiś researcher się zlituje i ich o nich poinformuje. Sami niczego nie wyszukują. 90% bugów, które poprawiają są im zgłoszone albo przez google, albo przez innych researcherów. Jestem pewny, że w użyciu jest już inny exploit na iPhone, o którym się dowiemy za jakiś czas.

Ajple ma swój CS team i aktywnie wyszukuje podatności. Łatane sąw 1 kolejności te z najwyższym scorem w Impact Level. Dlatego niektóre leżą odłogiem inne są szybko łatane. Na większość z nich vektor ataku jest tak skomplikowany że musi cię np Polski rząd drogim narzędziem z Izraela złapać jak śmiesz krytykować słonce narodu. Inne jak te ostatnie względnie łatwe w użyciu.

Grunt to opensource

Ktoś wie czy IOS 15.7.7 też ma tą podatność?

Miałam próbę wyłudzenia na kartę po aktualizacji, dodatkowo boję się o dane.

Ciekawy jestem czy to, że używam lockdown mode jest wysyłane do Apple. Czy generuje ruch sieciowy przy włączeniu bądź później z logiem.